Detecciones

La página Detecciones muestra las amenazas detectadas en el equipo.

Es posible que no disponga de todas las funciones descritas aquí. Depende de su licencia.

La parte superior de la página muestra si hay detecciones que atender.

No hay programas maliciosos ni PUA pendientes indica que no hay detecciones o que estas han sido limpiadas.

Haga clic en Escanear para analizar el equipo en busca de amenazas.

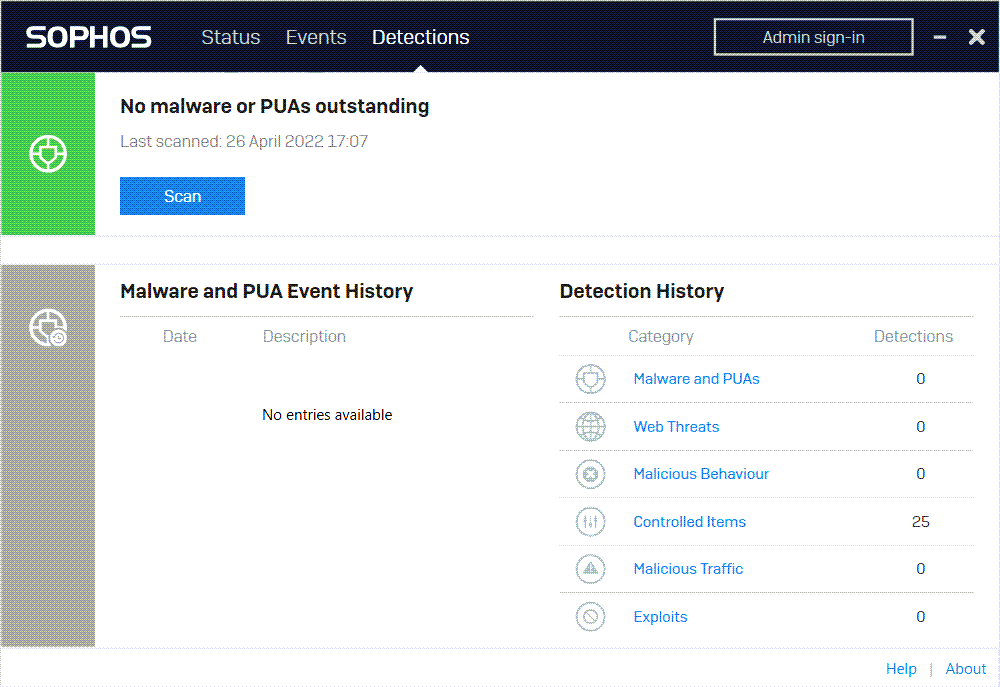

Historial de detecciones

Historial de eventos de programas maliciosos y PUA muestra detalles de malware y PUA.

El Historial de detecciones muestra las estadísticas de cada tipo de amenaza detectada. Haga clic en cualquier tipo de amenaza para ver una lista de eventos de detección de ese tipo en la página Eventos.

Tipos de detección

A continuación se detallan los tipos de amenazas y elementos no deseados.

| Tipo de detección | Descripción |

|---|---|

| Programas maliciosos y PUAs | El malware es el término genérico utilizado para englobar programas peligrosos como virus, gusanos, troyanos y programas espía. Las aplicaciones no deseadas (PUA) son programas que no son maliciosos, como marcadores telefónicos, herramientas de administración remota y herramientas de ataque remoto, pero que no se consideran adecuadas en entornos laborales. |

| Amenazas web | Las amenazas web incluyen sitios web maliciosos, sitios web sin clasificar y descargas peligrosas. Algunos sitios web, como sitios para adultos o redes sociales, también se suelen considerar inapropiados en entornos laborales. Estos sitios web pueden bloquearse. |

| Comportamiento malicioso | El comportamiento malicioso es el comportamiento sospechoso que se detecta en un programa que ya se está ejecutando en el ordenador o servidor. Este tipo de detección es solo para Windows. |

| Ransomware | Los programas de ransomware son software malicioso que impide acceder a los archivos hasta que se pague un rescate. |

| Elementos controlados | Esta categoría incluye:

|

| Tráfico malicioso | El tráfico malicioso es aquel entre ordenadores que indica un posible intento de toma de control del ordenador o servidor (un ataque de "comando y control"). |

| Exploits | Las vulnerabilidades que Sophos puede evitar incluyen el secuestro de aplicaciones y los exploits que se aprovechan de las vulnerabilidades en navegadores, complementos de navegador, aplicaciones Java, aplicaciones multimedia y aplicaciones Microsoft Office. Este tipo de detección es solo para Windows. |