Deteções

A página Deteções mostra as ameaças detetadas no computador.

É possível que não possua todos os recursos aqui descritos. Isso dependerá da sua licença.

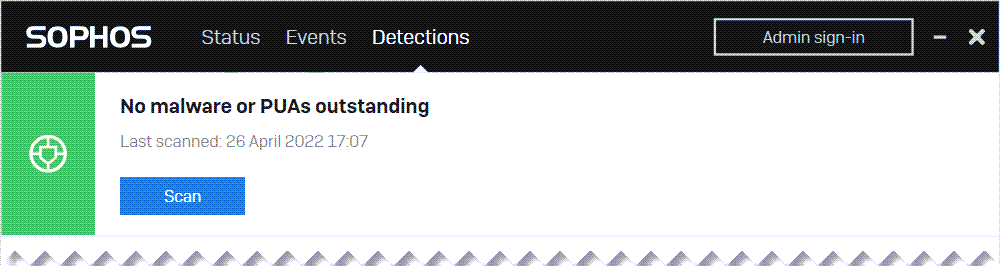

A parte superior da página mostra se há alguma deteção com a qual lidar.

Nenhum malware ou PUA pendente indica que não há deteções ou que nenhuma deteção foi eliminada.

Clique em Análise para analisar o computador com respeito a ameaças agora.

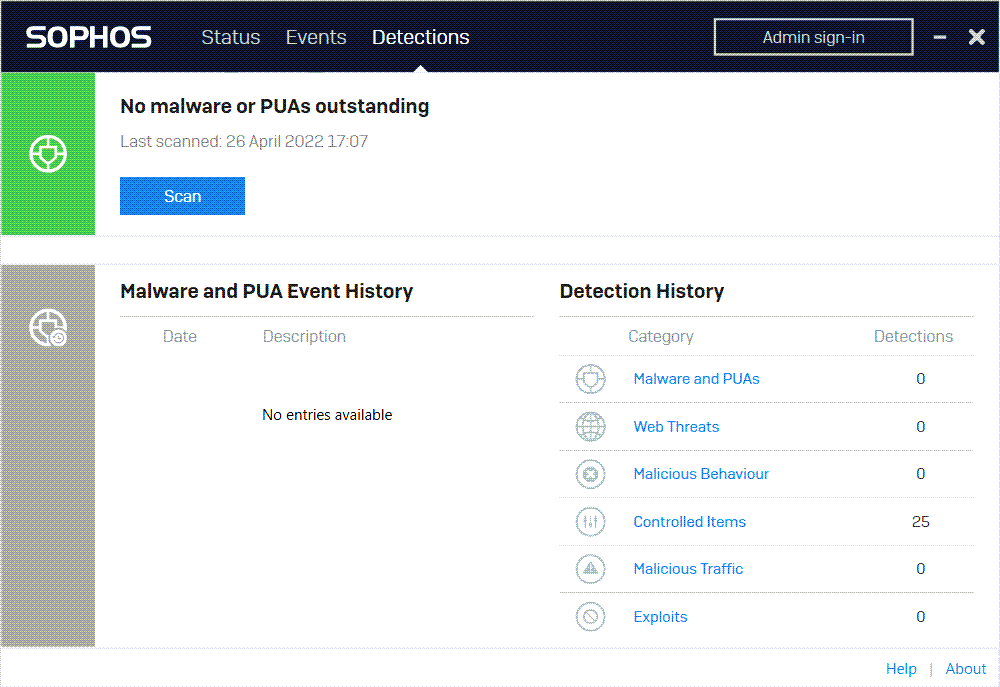

Histórico de deteções

Histórico de eventos de malware e PUA mostra detalhes de malwares e PUAs.

Histórico de deteções mostra as estatísticas para cada tipo de ameaça detetado. Clique num tipo de ameaça para ver uma lista de eventos desse tipo na página Eventos.

Tipos de deteção

Estes são os detalhes dos tipos de ameaças e itens indesejáveis.

| Tipo de deteção | Descrição |

|---|---|

| Malware e PUAs | Malware é um termo genérico para software malicioso. Este inclui vírus, worms, cavalos de Troia e spyware. Aplicações potencialmente indesejáveis (PUAs) são programas que não são maliciosos, como dialers, ferramentas de administração remota e ferramentas de hacking, mas que geralmente são considerados impróprios para a maioria das redes empresariais. |

| Ameaças na web | As ameaças na web incluem websites maliciosos, websites não categorizados e downloads perigosos. Alguns websites também são genericamente considerados impróprios para redes empresariais, como, por exemplo, websites para adultos ou de redes sociais. Estes podem ser bloqueados. |

| Comportamento malicioso | O comportamento malicioso é um comportamento suspeito, detetado em software que já está a ser executado no computador ou servidor. Este tipo de deteção é apenas para Windows. |

| Ransomware | Ransomware é um software malicioso que recusa o acesso do utilizador aos seus próprios ficheiros até que seja pago um valor de resgate. |

| Itens Controlados | Esta categoria inclui:

|

| Tráfego malicioso | Tráfego malicioso é o tráfego entre computadores que indica uma possível tentativa de controlar o computador ou servidor (um ataque de “comando e controlo”). |

| Explorações Abusivas | As explorações abusivas que a Sophos pode impedir incluem interceção da aplicação e explorações abusivas que se aproveitam de vulnerabilidades em navegadores, plug-ins de navegadores, aplicações Java, aplicações de média e aplicações da Microsoft Office. Este tipo de deteção é apenas para Windows. |