Cómo funciona el control de datos

El control de datos identifica fugas de datos accidentales que suelen producirse por descuidos de los usuarios en el trato de datos delicados. Por ejemplo, un usuario puede enviar un archivo con datos confidenciales a su casa a través de un programa de correo electrónico de Internet.

El control de datos permite controlar las transferencias de archivos a dispositivos de almacenamiento o mediante aplicaciones conectadas a Internet.

-

Dispositivo de almacenamiento: El control de datos intercepta todos los archivos que se copian en dispositivos de almacenamiento controlados mediante el Explorador de Windows (incluido el Escritorio). Sin embargo, no se interceptan los archivos que se guardan desde aplicaciones, como Microsoft Word, o mediante transferencias desde la línea de comandos.

Las acciones Pedir confirmación al usuario y registrar evento y Bloquear transferencia y registrar evento permiten hacer que el uso del Explorador de Windows sea obligatorio para todas las transferencias a dispositivos de almacenamiento controlados. En ambos casos, el control de datos impide la transferencia de archivos desde la línea de comandos o que se guarden directamente desde una aplicación, y aparece una alerta para que el usuario utilice el Explorador de Windows.

Cuando las políticas de control de datos sólo contienen reglas para la acción Permitir transferencia y registrar evento, es posible guardar archivos directamente desde aplicaciones y realizar transferencias desde la línea de comandos. Esta configuración permite que los usuarios utilicen dispositivos de almacenamiento libremente. Sin embargo, se siguen registrando eventos de control de datos de las transferencias realizadas mediante el Explorador de Windows.

Nota: Esta restricción no afecta al control de aplicaciones. -

Aplicaciones: Para garantizar que sólo se controlan los archivos cargados por los usuarios, ciertas carpetas del sistema están excluidas del control de datos. De esta forma se minimiza el número de falsas alarmas cuando la aplicación carga archivos de configuración.

Importante: Si se generan falsas alarmas al utilizar alguna aplicación, pruebe a excluir la carpeta de la aplicación o haga las reglas menos restrictivas. Para más información, consulte el artículo 113024 de la base de conocimiento de Sophos.Nota: Las exclusiones del escaneado en acceso no se aplican siempre al control de datos.

¿Cuándo utiliza el control de datos las exclusiones del escaneado en acceso?

En función de cómo y dónde copie o mueva archivos, el control de datos puede o no tener en cuenta las exclusiones del escaneado en acceso que haya definido en la política antivirus y HIPS.

El control de datos utiliza las exclusiones del escaneado en acceso cuando los archivos se cargan o se adjuntan mediante una aplicación supervisada, por ejemplo, un cliente de correo electrónico, un navegador web o un cliente de mensajería instantánea (IM). Para más información sobre las exclusiones del escaneado en acceso, consulte Excluir elementos del escaneado en acceso.

El control de datos no utiliza las exclusiones del escaneado en acceso cuando los archivos se copian o mueven con Internet Explorer. Por tanto, las exclusiones no funcionarán, por ejemplo, si copia archivos a un dispositivo de almacenamiento como USB o si copia o mueve archivos a una ubicación de red. Se escanearán todos los archivos, aunque haya excluido los archivos remotos del escaneado en acceso.

Políticas de control de datos

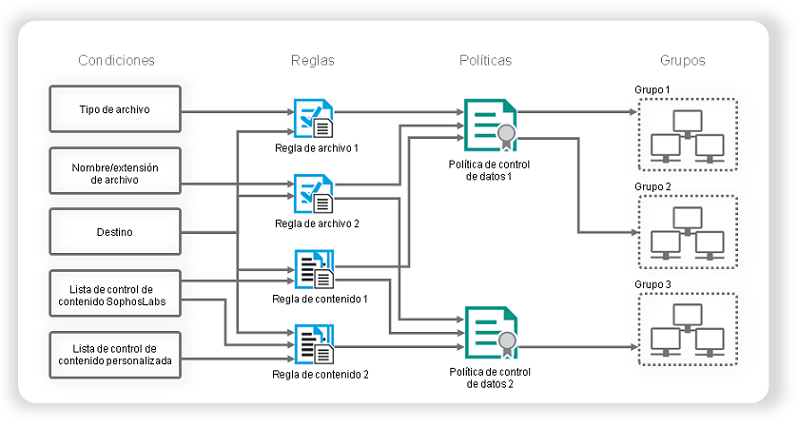

El control de datos permite controlar las transferencias de datos mediante la definición de políticas que se aplican a los grupos de ordenadores de la red.

Las políticas de control de datos incluyen una o más reglas que especifican las condiciones y las acciones que se llevarán a cabo si se cumplen esas reglas. Una misma regla de control de datos puede incluirse en varias políticas.

Cuando una política de control de datos contiene varias reglas, cualquier archivo que cumpla cualquiera de ellas estará violando la política.

Condiciones de las reglas de control de datos

Las condiciones de las reglas de control de datos incluyen el destino, el nombre y la extensión del archivo, el tipo de archivo o el contenido.

El destino puede ser un dispositivo (por ejemplo, dispositivos de almacenamiento extraíbles, como una unidad de memoria USB) o una aplicación (por ejemplo, navegadores de Internet o programas de correo electrónico).

El contenido identificable del archivo se define mediante las listas de control de contenido, que son descripciones XML de datos estructurados. SophosLabs proporciona una amplia colección de listas de control del contenido que pueden utilizarse con las reglas de control de datos.

Para más información sobre las reglas de control de datos y condiciones aplicadas a los archivos, consulte Acerca de las reglas de control de datos.

Para más información sobre las listas de control del contenido, consulte Acerca de las listas de control de contenido.

Control de datos

Acciones de las reglas de control de datos

Cuando el control de datos detecta todas las condiciones especificadas en una regla, la regla se cumple, y el control de datos lleva a cabo las acciones especificadas y registra el evento. Puede especificar una de las acciones siguientes:

- Permitir transferencia y registrar evento

- Pedir confirmación al usuario y registrar evento

- Bloquear transferencia y registrar evento

Si un archivo cumple dos reglas del control de datos que especifican acciones diferentes, se aplicará la regla que especifique la acción más restrictiva. Las reglas de control de datos que bloquean la transferencia de archivos tienen prioridad sobre las reglas que permiten la transferencia de archivos cuando el usuario las acepta. Las reglas que permiten la transferencia tras la confirmación del usuario tienen prioridad sobre las reglas que permiten la transferencia de archivos.

Por defecto, cuando se cumple la regla y se bloquea la transferencia de archivos o se pide la confirmación del usuario, aparece un mensaje en el equipo. El mensaje indica que se ha cumplido una regla. Si lo desea, puede añadir mensajes personalizados a los mensajes estándar para la confirmación y el bloqueo de las transferencias. Para obtener más información, consulte Alertas y mensajes del control de datos.