Il controllo dati identifica la perdita di informazioni accidentale, generalmente causata dall'impiego errato di dati sensibili da parte dei dipendenti. Per esempio, un utente invia un file contenente dati sensibili tramite e-mail basata sul web.

Il controllo dati consente di monitorare e controllare il trasferimento di file da computer a dispositivi di memorizzazione e applicazioni connesse a Internet.

-

Dispositivi di memorizzazione il controllo dati intercetta tutti i file copiati su dispositivi di memorizzazione monitorati utilizzando Esplora risorse (incluso il desktop di Windows). Tuttavia, i salvataggi diretti effettuati dall'interno di applicazioni come Microsoft Word, o i trasferimenti eseguiti utilizzando il prompt di comando, non sono intercettati.

È possibile forzare tutti i trasferimenti su dispositivi di memorizzazione monitorati da eseguire usando Esplora risorse, mediante l'azione Consenti il trasferimento se l'utente ha accettato e registra evento o l'azione Blocca trasferimento e registra evento. In ogni caso, qualsiasi tentativo di salvare direttamente dall'interno di un'applicazione o di trasferire i file utilizzando il prompt di comando viene bloccato dal controllo dati e sul desktop è visualizzato un allarme per l'utente, in cui si richiede l'utilizzo di Esplora risorse per completare il trasferimento.

Quando un criterio del controllo dati contiene solo regole con l'azione Consenti trasferimento file e registra evento, i salvataggi diretti dall'interno delle applicazioni e i trasferimenti mediante il prompt di comando non sono intercettati. Questo comportamento consente agli utenti di utilizzare dispositivi di memorizzazione senza limitazioni. Tuttavia, gli eventi di controllo dati sono comunque registrati per i trasferimenti effettuati utilizzando Esplora risorse.

Nota: Questa limitazione non si applica al monitoraggio dell'applicazione. -

Applicazioni: Per assicurarsi che vengano monitorati solo i file caricati dagli utenti, alcuni percorsi dei file di sistema vengono esclusi dal monitoraggio del controllo dati. Ciò consente di ridurre in modo rilevante il rischio che si generino eventi del controllo dati dovuti ad applicazioni che aprono file di configurazione, piuttosto che a utenti che caricano file.

Importante: se si verificano eventi errati generati da un'applicazione che apre file di configurazione, tale problema può essere risolto aggiungendo esclusioni di percorsi personalizzate o configurando una regola del controllo dati. Per ulteriori informazioni, consultare l'articolo 113024 della knowledge base Sophos.Nota: Le esclusioni di scansione in accesso non sono sempre applicabili al controllo dati.

In quali occasioni il controllo dati utilizza le esclusioni di scansione in accesso?

A seconda di dove vengano copiati o trasferiti i file, il controllo dati può tenere in considerazione o meno le esclusioni di scansione in accesso che sono state impostate nel criterio antivirus e HIPS.

Il controllo dati adopera le esclusioni di scansione in accesso quando i file vengono caricati o allegati con un’applicazione monitorata, ad esempio un client di posta, un browser web, oppure un client di messaggistica istantanea (IM). Per informazioni sulla configurazione di esclusioni di scansione in accesso, vedere Esclusione di oggetti dalla scansione in accesso.

Il controllo dati non adopera le esclusioni di scansione in accesso quando i file vengono copiati o trasferiti usando Esplora risorse. Per cui le esclusioni non verranno applicate se, ad esempio, vengono copiati file su un dispositivo di archiviazione, ad es. una chiave USB, oppure se vengono copiati o trasferiti file su un percorso di rete. Tutti i file verranno sottoposti a scansione, anche se i file remoti sono stati esclusi dalla scansione in accesso.

Criteri del controllo dati

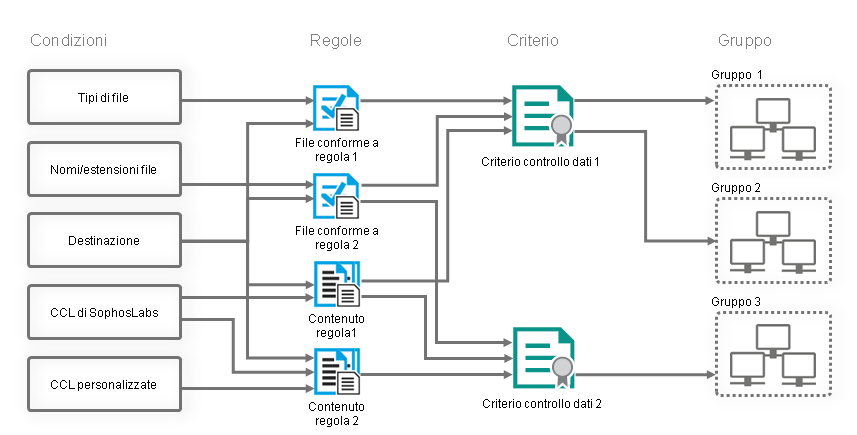

Il controllo dati consente di monitorare e controllare il trasferimento di file tramite la definizione di criteri del controllo dati e la loro applicazione ai gruppi di computer nella rete.

I criteri del controllo dati comprendono una o più regole indicanti le condizioni che verranno rilevate e le azioni che saranno svolte se la regola è soddisfatta. Una regola del controllo dati può essere inclusa in più criteri.

Quando un criterio del controllo dati contiene più regole, un file che soddisfa una di tali regole viola il criterio.

Condizioni della regola del controllo dati

Le condizioni della regola del controllo dati comprendono: destinazione, nome file ed estensione, tipo di file o contenuto del file.

La destinazione comprende i dispositivi (per es. dispositivi di memorizzazione rimovibili, quali unità USB flash) e le applicazioni (per es. browser Internet e client e-mail).

La corrispondenza del contenuto del file viene definita tramite Content Control List. Si tratta della descrizione di dati strutturati basata su XML . SophosLabs fornisce un ricco set di Content Control List utilizzabile all'interno delle regole del controllo dati.

Per ulteriori informazioni sulle regole del controllo dati e sulle condizioni applicate ai file, vedere Regole del controllo dati.

Per ulteriori informazioni su Content Control List (CCL) che definiscono il contenuto dei file, vedere Content Control List.

Controllo dati

Azioni delle regole del controllo dati

Quando il controllo dati rileva tutte le condizioni specificate nella regola, tale regola risulta soddisfatta e il controllo dati svolge l'azione indicata nella regola e registra l'evento. È possibile specificare una delle seguenti azioni:

- Consenti il trasferimento del file e l'accesso all'evento

- Consenti il trasferimento se l'utente ha accettato e accedi all'evento

- Blocca trasferimento e l'accesso all'evento

Se un file soddisfa due regole del controllo dati che specificano due diverse azioni, viene applicata quella più restrittiva. Le regole del controllo dati che bloccano il trasferimento di file hanno priorità su quelle che consentono il trasferimento previo consenso dell'utente. Le regole che consentono il trasferimento previo consenso dell'utente hanno priorità su quelle che consentono il trasferimento della rete.

Per impostazione predefinita, quando la regola è soddisfatta e il trasferimento del file viene bloccato o è richiesta conferma da parte dell'utente, viene visualizzato un messaggio nel desktop del computer. La regola che viene soddisfatta è inclusa nel messaggio. Ai messaggi standard relativi al consenso dell'utente o al blocco del trasferimento dati è possibile aggiungere messaggi personalizzati. Per ulteriori informazioni, vedere Impostazione di allarmi e messaggi del controllo dati.