Splunk への警告のエクスポート

警告を受信するように Splunk クラウドインスタンスを設定する方法

センサーからイベントを受信するために、以下の手順に従って Splunk インスタンスで HTTP Event Collector を設定します。

-

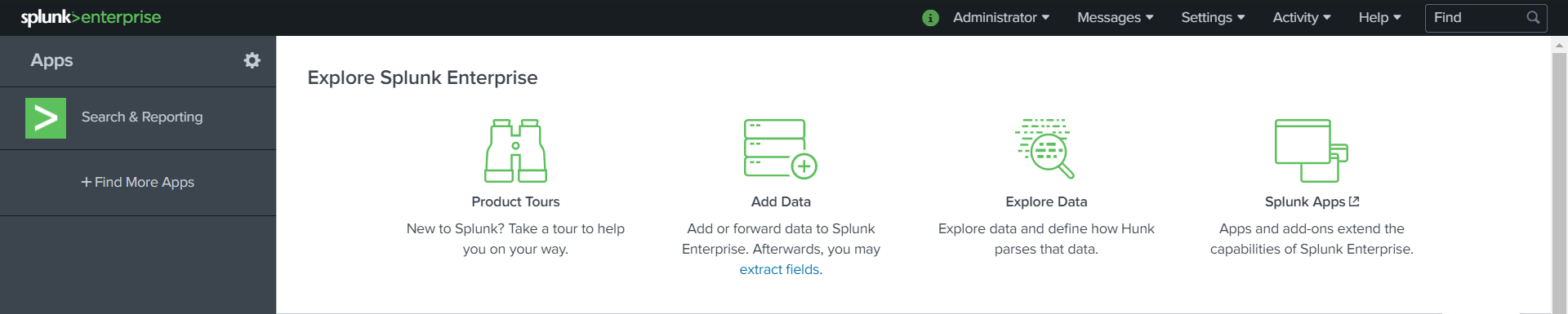

Splunk インスタンスにログインし、「Add Data」をクリックします。

-

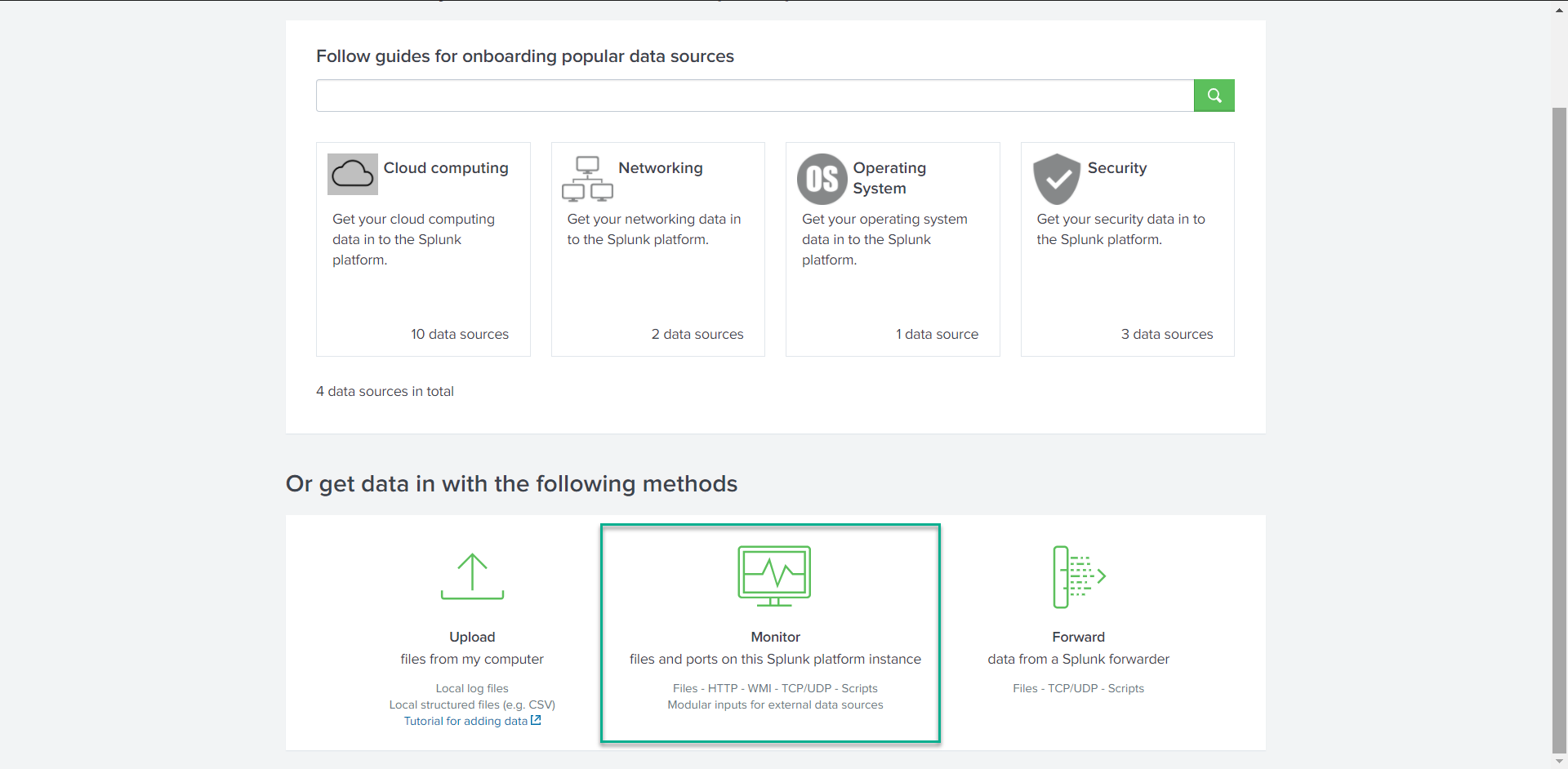

「Monitor」をクリックします。

-

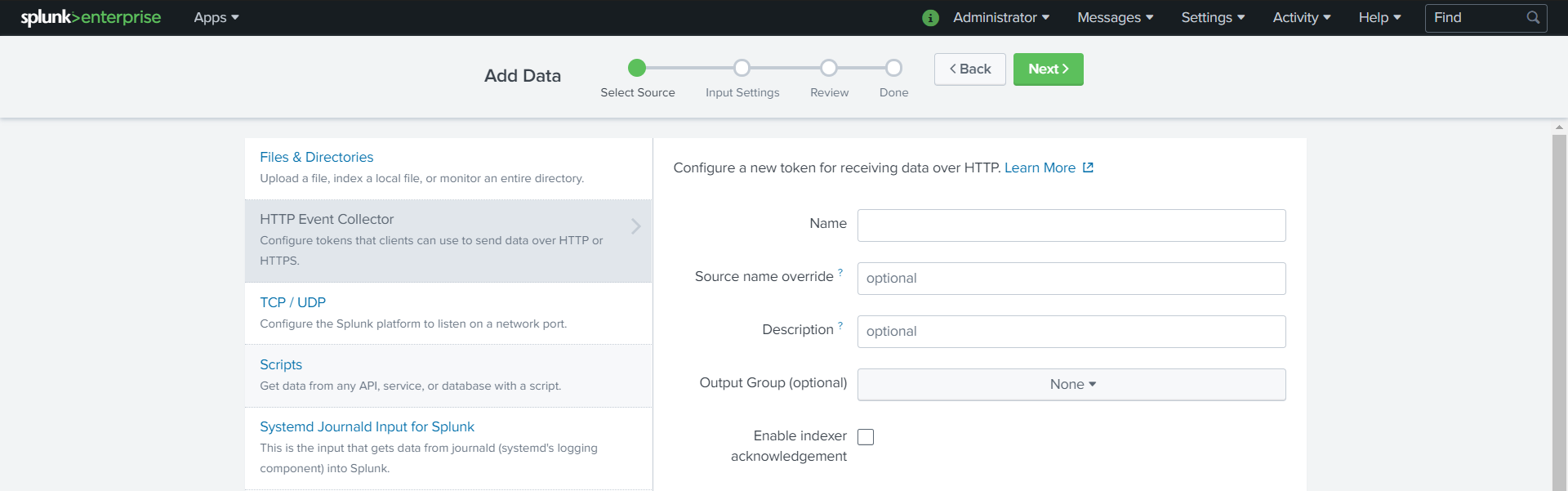

「HTTP Event Collector」をクリックします。

-

コネクタの任意の名前を入力し、「Next」をクリックします。

-

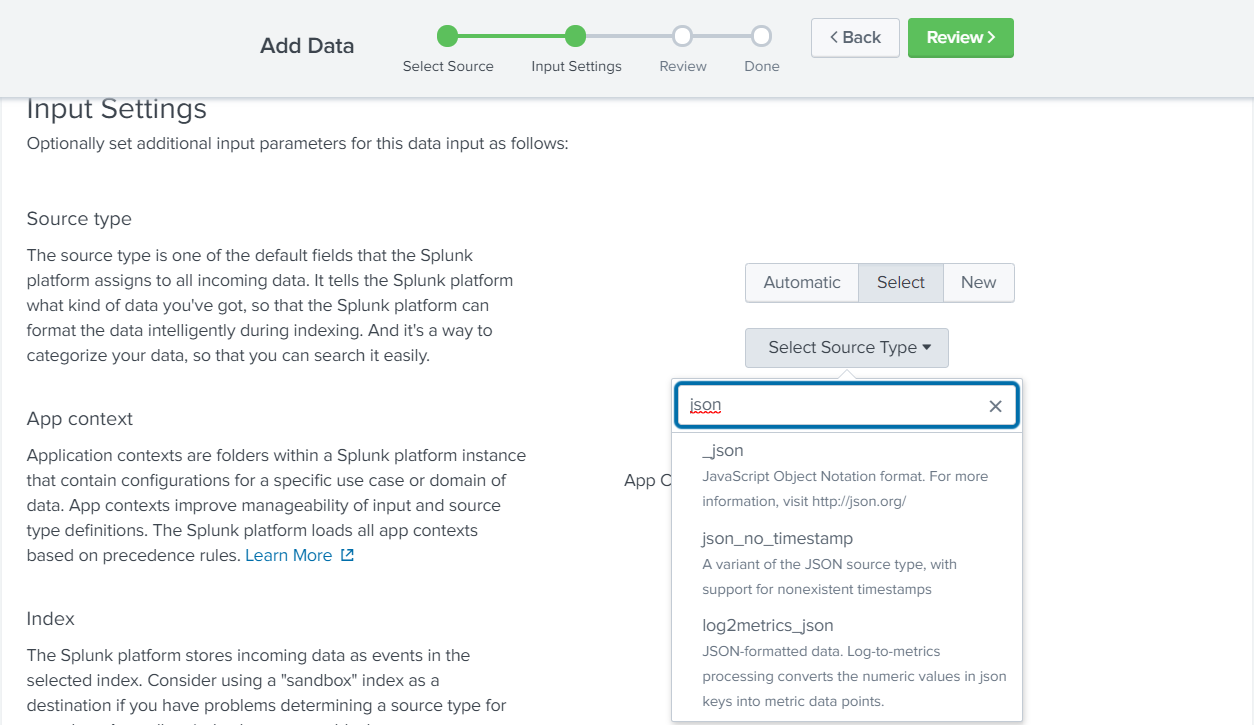

ソースの種類として「_json」を設定し、「Review」をクリックします。

-

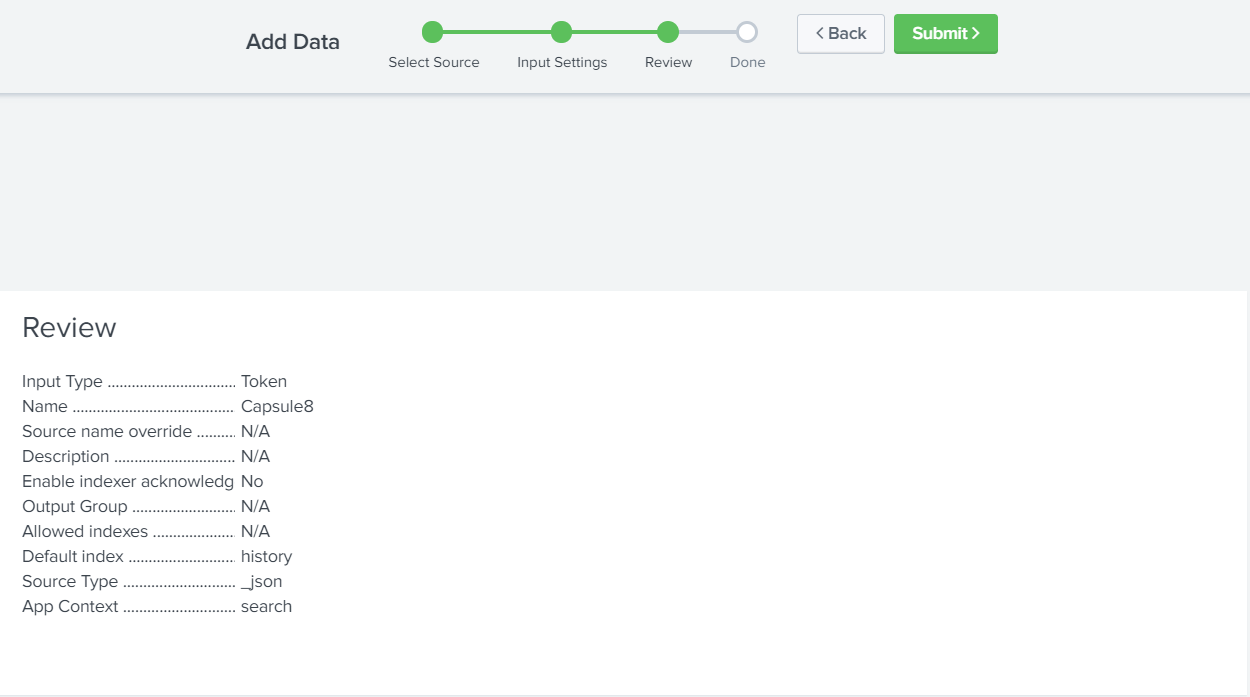

詳細を確認して、「Submit」をクリックします。

-

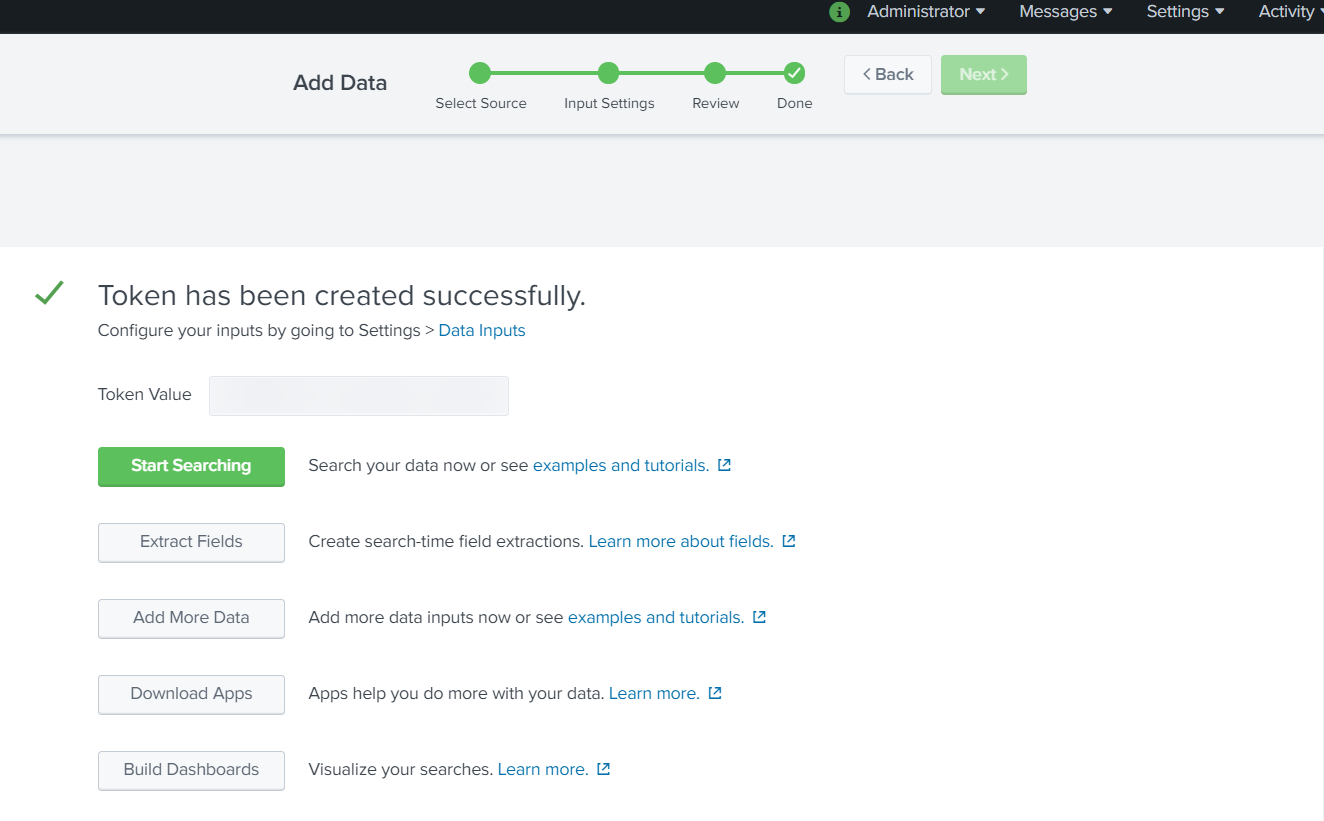

この手順では、イベントコレクタのトークン値が表示されます。トークン値をコピーして

/etc/sophos/runtimedetections-rules.yamlに貼り付けます。

-

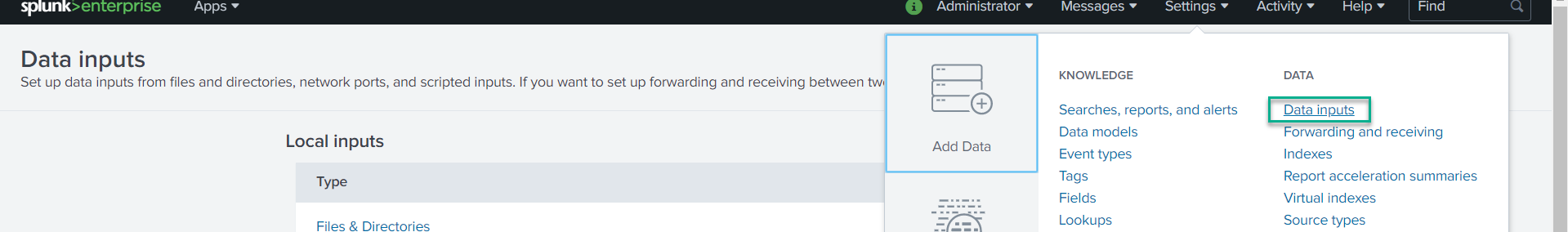

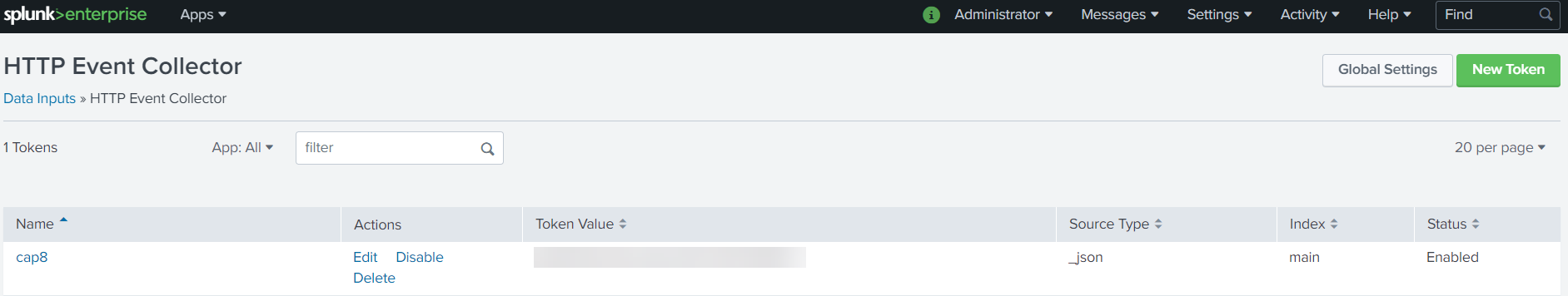

Event Collector の詳細は、「Settings > Data Input」に表示されます。

-

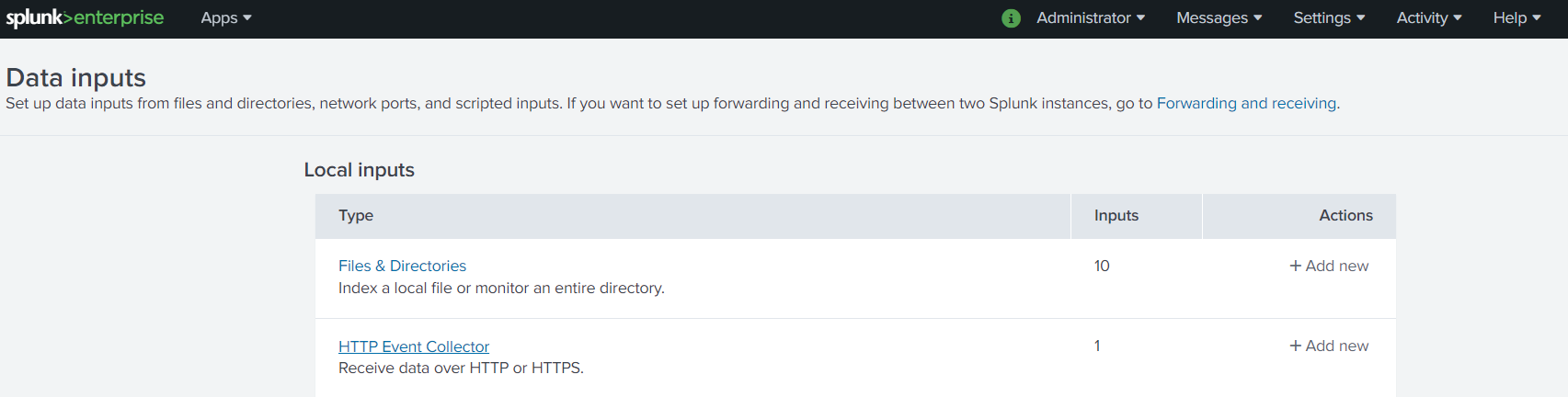

「HTTP Event Collector」をクリックします。

-

新しいトークンを追加したり、既に作成済みのトークンの詳細を表示したりできます。

Splunk の一部のバージョンでは、HTTP Event Collector のトークンがデフォルトで有効になっていません。「Status」列に「Disabled」と表示されている場合は、「Global Settings > All Tokens: Enabled」をクリックします。

トークンの「Enable Indexer Acknowledgement」のチェックはオフになっているはずです。これは、トークンの詳細の「Actions > Edit」で確認できます。チェックがオンになっていると、「Data channel is missing」という エラーが発生します。

Sophos Linux Sensor を設定して、Splunk クラウドインスタンスに警告を送信する方法

-

以下のようにして、

/etc/sophos/runtimedetections-rules.yamlを更新し、出力の種類webhookを追加します。次に例を示します。

alert_output: outputs: - type: webhook enabled: true url: https://<splunk-cloud-instance>:8088/services/collector/event template: '{**event**: {{AlertJSON .}}}' headers: "Authorization": "Splunk <token>" "Content-Type": "application/json"url:Splunk インスタンスの URL の後に:8088/services/collector/eventを追加します。token:Splunk トークンは、HTTP Event Collector の設定中に取得できます。 -

/etc/sophos/runtimedetections-rules.yamlを更新後、センサーを再起動します。sudo systemctl restart sophoslinuxsensor

-

これで、Splunk クラウドインスタンスに警告を送信するようにセンサーが設定されました。

詳細情報