デバイスのアクセス

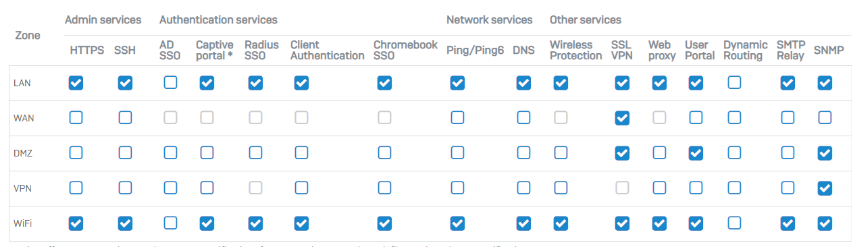

ローカルサービス ACL (Access Control List) を使用して、カスタムゾーンおよびデフォルトゾーンから Sophos Firewall の管理サービスへのアクセスを制御できます。

ローカルサービスとは、Sophos Firewall の内部設定を行うための管理サービスを指します。たとえば、Web 管理コンソールや CLI コンソール、認証サービスなどがあります。「管理 > デバイスのアクセス」で、ローカルサービスへのアクセスを許可またはブロックできます。

- 各種ゾーンからローカルサービスへのアクセスを許可するには、該当するチェックボックスをオンにします。サービスについて詳しくは、ゾーンからローカルサービスへのアクセスを参照してください。

- 特定のホストおよびネットワークのみにサービスへのアクセスを許可するには、「ローカルサービス ACL 例外ルール」までスクロールダウンして、「追加」をクリックします。

ローカルサービス ACL: デバイスのアクセス制御について

ローカルサービスへのアクセスを制御するにあたって、把握しておくべき点を以下に示します。

- ファイアウォールルールを使用してローカルサービスへのトラフィックを制御することはできません。「管理 > デバイスのアクセス」からのみ制御できます。

-

カスタムゾーンの場合は、「ネットワーク > ゾーン」からアクセスを許可またはブロックすることもできます。

-

ホストのサブネット、ゾーン、またはインターフェースを共有するローカルサービスにアクセスするには、ゾーンを選択する必要があります。たとえば、Sophos Firewall が DNS サーバーの場合は、LAN ゾーンから DNS サービスにアクセスするために、LAN の DNS をオンにする必要があります。

- ローカルサービスへのアクセスに使用されるデフォルトポートの宛先 IP アドレスは Sophos Firewall に設定されています。

- SSL VPN やユーザーポータルなどの一部のサービスのデフォルトポートは、それぞれの設定ページから変更できます。ポートを変更する場合、SSL VPN ポートを他のサービスに使用しないことを推奨します。そうすると、デバイスのアクセスでオフに設定したゾーンから、そのサービスにアクセスできるようになります。

ローカルサービス ACL のデフォルト設定を以下に示します。

推奨の方法

管理サービスとユーザーポータル: WAN ゾーンおよび SSL VPN ポートから Web 管理コンソール (HTTPS)、CLI コンソール (SSH)、ユーザーポータルへのアクセスを許可しないことを推奨します。アクセスを与える必要がある場合は、以下の表に記載されている推奨の方法に従うようにしてください。

SSL VPN ポート: デフォルトでは、すべての管理サービスが一意のポートを使用するように設定されています。SSL VPN は TCP ポート 8443 に設定されています。

警告

デフォルトポートを手動で変更する場合は、サービスごとに一意のポートを使用することを強く推奨します。一意のポートを使用すると、サービスへのアクセスをオフにした場合でも WAN ゾーンに公開されてしまうような状態を回避できます。例: ユーザーポータルと SSL VPN の両方にポート 443 を使用すると、デバイスのアクセスのページで WAN ゾーンからユーザーポータルへのアクセスをオフにした場合でも、WAN ゾーンからユーザーポータルにアクセスできてしまいます。

| コンソール | WAN からの安全なアクセス |

|---|---|

| Web 管理コンソール | Sophos Central を使用します。詳しくは、Sophos Central で確認してください。

|

| CLI コンソール | ローカルサービス ACL の例外ルールを作成し、WAN ゾーンの特定の送信元 IP アドレスからコンソールへのアクセスを許可します。

|

| ユーザーポータル | 外部ネットワークからのアクセスを保護するには、VPN を使用して、以下の推奨の方法に従ってください。

ユーザーアカウントに基づく保護:

|

デフォルトの管理者パスワードの設定

Sophos Firewall の工場出荷時の設定では、デフォルトのスーパー管理者に以下の認証情報が設けられています。

ユーザー名: admin

パスワード: admin

この認証情報を使用して、Web 管理コンソールや CLI にサインインできます。Sophos Firewall を初めて設定するときに、デフォルトのパスワードを変更する必要があります。パスワードには、推測されやすい言葉や、辞書に載っている単語は使用しないでください。Sophos Firewall では、ユーザーが指定したパスワードを、よく使用されるパスワードおよび辞書の単語を含むデータベースと照合します。指定されたパスワードがこのデータベース内の用語と一致する場合は、パスワードを変更するように求めるメッセージが表示されます。

Sophos Firewall は、デフォルトのスーパー管理者向けに高度なパスワード機能を備えています。18.0 MR3 以前または17.5 MR14 からアップグレードする場合、この機能を利用するには、パスワードを変更する必要があります。1回変更すると、以後変更は必要ありません。

注

現在のパスワードは安全な場所に保管してください。現在のパスワードを使用している以前のファームウェアバージョンに移行した場合、このパスワードは、サインインする際に必要になります。

デフォルト管理者に対する多要素認証 (MFA)

デフォルトの管理者アカウントに MFA を設定し、ハードウェアトークンまたはソフトウェアトークンの使用を強制できます。

- 「デフォルト管理者に対する MFA」をオンにして、「適用」をクリックします。

-

以下のいずれかの OTP (ワンタイムパスワード) トークンを選択してください。

- ハードウェアトークンを使用するには、「ハードウェアトークンを設定する」を選択し、「次へ」をクリックします。

- ソフトウェアトークンを使用するには、「ソフトウェアトークンを生成する」を選択し、「次へ」をクリックします。

-

ハードウェアトークンを使って検証するには、以下の手順に従います。

-

次の情報を入力します。

情報 説明 シークレット トークンのシークレットを入力します。次の制限事項があります。

- 16進数文字のみ。

- 文字数が偶数であること。

- 32文字以上。

- 120文字以下。

説明 トークンの説明を入力します。 タイムステップ ハードウェアトークンの設定と同じタイムステップを入力します。 「次へ」をクリックします。

-

デフォルトの管理者パスワードに続けて、ハードウェアトークンに表示されている検証コードを入力し、「検証」をクリックして、「適用」をクリックします。

-

-

ソフトウェアトークンを使って検証するには、以下の手順に従います。

- お使いの認証アプリで、表示されている QR コードをスキャンします。

- デフォルトの管理者パスワードに続けて、認証アプリに表示されている検証コードを入力し、「検証」をクリックして、「適用」をクリックします。

管理者の公開鍵認証

公開鍵を使用して、CLI へのアクセスを保護できます。SSH 鍵を追加、編集、削除できます。

- 「認証の有効化」をオンにして、SSH 鍵を使った CLI への安全なアクセスを有効にします。

- SSH ツール (PuTTYgen など) を使って、公開鍵と秘密鍵のペアを生成します。

- 「管理 > デバイスのアクセス」に移動して、「管理者の公開鍵認証」までスクロールダウンし、公開鍵を追加します。

-

CLI にアクセスする管理者に、秘密鍵を共有します。

CLI にアクセスする管理者は、SSH ツール (PuTTYgen など) に秘密鍵を入力する必要があります。

この方法によって、トラブルシューティングのためにソフォスサポートに安全にアクセスすることもできます。