Sophos Server Protection の SATC をセットアップする

Sophos Server Protection の Sophos Authentication for Thin client (SATC) を使って、サーバーやリモートデスクトップを利用するユーザーを認証できます。

はじめに

SATC は、Sophos Central の Sophos Server Protection に含まれ、Sophos Central Server Core Agent の一部として提供されています。ご利用には、Sophos Central の Server Protection ライセンスが必要です。

なお、スタンドアロンの SATC コンポーネントは、サポートが終了しています。

注

Sophos Server Protection の SATC は、Windows リモートデスクトップサービスのみをサポートしています。

注

Sophos Central から Windows Server 用のインストーラをダウンロードする必要があります。表示されるインストーラは、お持ちのライセンスによって異なります。

Windows リモートデスクトップサービスに、Sophos Server Protection による SATC 認証を実装するには、リモートデスクトップセッションのホストに Windows Server 用インストーラをインストールします。続けて、ホストの以下の場所にあるレジストリで SATC を設定する必要があります。

HKLM\Software\Sophos\Sophos Network Threat Protection\Application

以下の項目を設定できます。

| レジストリ値 | 説明 |

|---|---|

| SendSatcEvents (DWORD) | ゼロでない値が設定されている場合、SATC 機能がオンになります。 |

| SatcDestinationAddr (STRING) | ファイアウォールの IPv4 アドレス。 |

| SatcDestinationPort (DWORD) | SATC メッセージの送信先ポート。デフォルト: 6060 |

| SatcExcludedUsers (MULTISTRING) | 除外するユーザー名のリスト。入力する項目では、大文字と小文字が区別されます。 |

| SatcExcludedAddresses (MULTISTRING) | 除外する宛先のリスト。ユーザーがこれらの宛先に接続するときは、ファイアウォールに認証情報は送信されません。宛先は、以下の形式で指定します。

|

| SatcPendDurationMs (DWORD) | ドライバが送信方向の IPv4 TCP 接続を保留にする長さを指定します (SATC がオンになっていて、有効な宛先が設定されている場合)。この値が設定されていない場合、デフォルトは 100ms です。ゼロに設定すると、接続保留が無効になります。なお、Server Protection で IPS を有効にする必要があります。 |

Sophos Server Protection を使って SATC をセットアップするには、以下の手順に従います。

レジストリを使用して Windows Server に SATC をセットアップする

- Sophos Central にサインインします。

- 「デバイスの保護」を参照します。

-

「サーバープロテクション」で、「Windows Server 用インストーラ」をダウンロードし、Windows リモートデスクトップサーバーにインストールします。詳しくは、Sophos Server Protection を参照してください。

注

Sophos Central に表示されるインストーラは、お持ちのライセンスによって異なります。

-

サーバープロテクションのタンパープロテクションを無効にします。詳しくは、以下をご覧ください: Sophos Endpoint: タンパー プロテクションを無効にする手順。

ヒント

タンパープロテクションをオフにする前に、現在の設定をメモしておいてください。SATC を有効にしてから、これらの設定を元に戻す必要があります。

-

サーバーの脅威対策ポリシーで IPS がオンになっていることを確認します。この設定は、デフォルトでオンになっています。詳しくは、以下を参照してください: サーバープロテクション: デフォルト設定。

注

SATC を使用するには、サーバーの脅威対策ポリシーで IPS をオンにする必要があります。

-

サーバーで、コマンドラインコンソールを開きます。

-

以下のコマンドを実行して、SATC を有効にします。

reg add "HKLM\Software\Sophos\Sophos Network Threat Protection\Application" /v SendSatcEvents /t REG_DWORD /d 1reg add "HKLM\Software\Sophos\Sophos Network Threat Protection\Application" /v SatcDestinationAddr /t REG_SZ /d FIREWALL-IPreg add "HKLM\Software\Sophos\Sophos Network Threat Protection\Application" /v SatcDestinationPort /t REG_DWORD /d FIREWALL-PORT上記のコマンドを入力するときは、FIREWALL-IPとFIREWALL-PORTをそれぞれ Sophos Firewall の IP アドレスと、SATC の通信ポート (デフォルト: 6060) に置き換えてください。

-

タンパープロテクションをオンに戻します。

- Windows リモートデスクトップサーバーを再起動します。

Sophos Firewall に Windows リモートデスクトップサーバーの IP アドレスを追加する

SATC でユーザーを認証するには、Windows リモートデスクトップサーバーの IP アドレスを Sophos Firewall に追加する必要があります。

- Sophos Firewall のコマンドラインコンソールに移動し、次のオプションを選択します。「4.デバイスコンソール」。

-

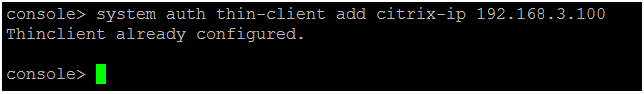

以下のコマンドを入力して、Windows リモートデスクトップサーバーの IP アドレスを追加します。

system auth thin-client add citrix-ip <TERMINALSERVERIP> コマンドの \

コマンドの \を、Windows リモートデスクトップサーバーの IP アドレスに置き換えてください。 注

Sophos Firewall は、最大 192台のサーバーをサポートします。上限に達すると、以下のエラーメッセージが表示されます。

Maximum Thinclient limit reached. Maximum supported Thinclients are 192.注

Windows リモートデスクトップサーバーの IP アドレスを Sophos Firewall に追加すると、SATC がその IP アドレスの唯一の認証方法として機能するようになります。その IP アドレスに対して他の認証方式 (クライアントレスユーザーの定義を含む) は使用できません。

Active Directory サーバーの追加

まず、Active Directory サーバーを追加して、検索クエリを指定します。

このタスクを完了するためには、以下の情報が必要です。

- ドメイン名

- NetBIOS ドメイン

- Active Directory サーバーのパスワード

Active Directory サーバーのプロパティを確認します。たとえば、Microsoft Windows では、Windows 管理ツールに移動します。

検索クエリはドメイン名 (DN) に基づきます。この例では、ドメイン名は sophos.com なので、検索クエリは次の通りです。dc=sophos,dc=com

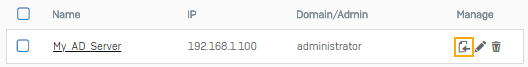

- 「認証 > サーバー」の順に選択し、「追加」を選択します。

-

設定を指定します。

以下に例を示します。

オプション 値 サーバーの種類 Active Directory サーバー名 My_AD_Server サーバー IP/ドメイン 192.168.1.100 NetBIOS ドメイン sophos ADS ユーザー名 administrator パスワード \

Active Directory サーバーで設定したパスワードを使用してください。ドメイン名 sophos.com 検索クエリ dc=sophos,dc=com -

「接続のテスト」をクリックし、ユーザー認証情報を検証し、サーバーへの接続を確認します。

注

同期されたユーザー ID と STA の両方が設定されている場合、認証サーバは、最初にサインイン要求を受信するメカニズムを使用します。

-

「保存」をクリックします。

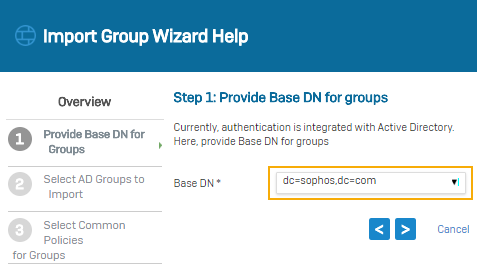

Active Directory グループのインポート

Active Directory グループをファイアウォールにインポートし、ポリシーを指定します。

-

グループのインポートウィザードで、「開始」をクリックします。

-

グループのベース DN を選択します。

-

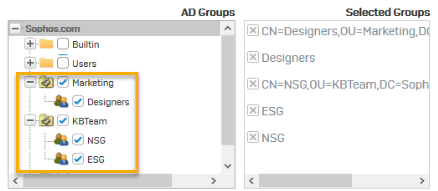

インポートする AD グループを選択します。

-

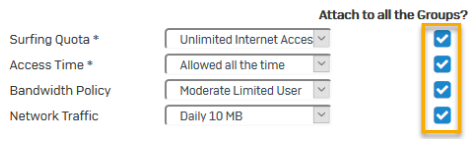

グループに対して共通のポリシーを選択します。

-

選択内容を確認します。

- 結果を表示します。

- 「認証 > グループ」に移動し、最近インポートしたグループを確認します。

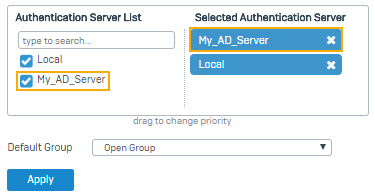

プライマリ認証方法の設定

Active Directory サーバーに対して最初にクエリするには、プライマリ認証方法として設定します。ユーザーが最初にファイアウォールにサインインしたときに、指定されたデフォルトグループのメンバーとして自動的に追加されます。

- 「認証 > サービス」に移動します。

- 「ファイアウォール認証手段」の認証サーバーリストから、「My_AD_Server」を選択します。

-

サーバーを、選択されたサーバーリストの一番上に移動します。

-

「適用」をクリックします。

「認証 > グループ」に移動し、インポートしたグループを確認します。

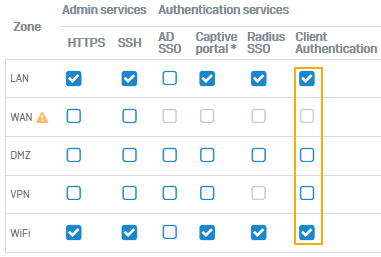

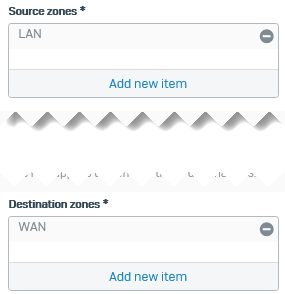

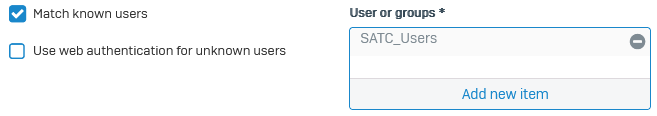

アクセスの許可

Windows リモートデスクトップサーバーのあるゾーンへのクライアント認証のためのアクセスを許可します。サーバーのトラフィックを許可するファイアウォールルールを追加してください。この例では、Windows リモートデスクトップサーバーは LAN ゾーンにあります。

-

Windows リモートデスクトップサーバーのあるゾーンへのアクセスを許可するには、以下の手順に従います。

-

サーバーのトラフィックのアクセスを許可します。

-

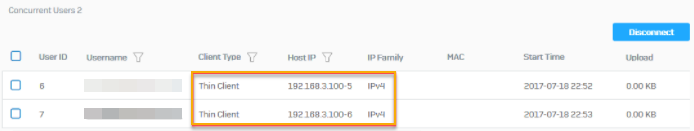

Windows リモートデスクトップサーバーにサインインしたユーザーを表示するには、「現在のアクティビティ > ライブユーザー」に移動します。

ユーザーの詳細として、以下のような情報が表示されます。