認定

Federal Information Processing Standard (連邦情報処理規格) 140-2 (FIPS 140-2) レベル 1 で認定されている暗号化ライブラリを使用するように Sophos Firewall を設定できます。

FIPS 140-2 レベル 1

FIPS 140-2 レベル1 とは、暗号化モジュールのセキュリティ要件を規定する米国の公的規格です。

サポート対象の導入形態

Sophos Firewall の以下の導入携帯で、FIPS モードを使用できます。

- XGS シリーズハードウェア

- 仮想マシン (VMware vSphere、Hyper-V、KVM、Xen)

- クラウド (AWS、Azure)

Sophos Firewall の以下の導入形態では、FIPS モードを使用できません。

- ソフトウェア

- XG および SG シリーズハードウェア

FIPS 準拠のアルゴリズム

FIPS 準拠のファイアウォールでは、VPN の設定に以下のアルゴリズムを使用できます。

- DH グループ: 14、15、16、17、18、19、20、21

- 暗号化: AES256、AES128、AES192、3DES

- RSA 鍵:1024、1536、2048、およびそれ以上の強度。1024、1536、2048、3072 のみが FIPS に準拠しています。ただし、強度がさらに大きい鍵を選択することも可能です。

- EC 曲線: 192ビット以上の鍵

- 認証:SHA1、SHA256、SHA384、SHA512

FIPS をオンにする方法

FIPS モードをオンにするには、コマンドライン (CLI) に移動し、以下のコマンドを入力します。

system fips enable

ファイアウォールが工場出荷時の設定で再起動し、暗号化モジュールが FIPS 準拠になります。

警告

再起動すると、工場出荷時のデフォルト設定にリセットされます。

冗長化 (HA) を導入する場合は、最初に FIPS モードをオンにしてから、HA を有効にしてください。

制限事項

HA が既にオンになっているデバイスでは、FIPS のオン/オフを切り替えることはできません。

FIPS をオンにしたときのバックアップと復元

FIPS をオンまたはオフにして作成したバックアップは、互換性のある Sophos Firewall のバージョンに復元できます。以下の表に、設定を復元したときの FIPS モードの状態を示します。

Restore to ▶ Backup type ▼ | Firewall version that supports FIPS | Firewall version that doesn't support FIPS |

|---|---|---|

| FIPS was turned on | FIPS will be turned on | FIPS won't be available |

| FIPS was turned off | FIPS will be turned off | FIPS won't be available |

FIPS をオンにしたときのファームウェアアップグレード

FIPS がオンになっているアクティブなファームウェアに、FIPS 未対応のファームウェアをアップロードすることはできません。FIPS 未対応のファームウェアをアップロードするには、FIPS モードをオフにする必要があります。

ファームウェアを移行またはアップグレードしてから FIPS をオンに切り替えた場合、FIPS をオンに切り替える前の設定にロールバック可能です。

FIPS の動作

FIPS をオンにすると、デフォルトポリシーがすべて FIPS 準拠の設定で生成されます。

Sophos Firewall では、通常、MD5 を使用してデフォルトの L2TP ポリシーを生成しますが、FIPS が有効になっているデバイスでは、最低限必要な認証アルゴリズム SHA1 を使用します。

VPN

FIPS モードをオンにすると、IPsec は FIPS 認定の暗号化ライブラリを使用して VPN トンネルを確立します (フェーズ1)。SSL VPN は、FIPS 認定の暗号化ライブラリを使用して、フェーズ 1 およびフェーズ 2 の VPN トンネルを確立します。

FIPS に準拠するため、一部の暗号化オプションは使用できません。

IPsec VPN

FIPS モードでは、FIPS 準拠および FIPS 検証済みの証明書が生成されます。証明書の生成には、FIPS 認定の暗号化ライブラリが使用されます。

証明書または CA (証明機関) をアップロードした場合は、FIPS 準拠のアルゴリズムであるかどうかが検証されます。

-

プロファイル > IPsec プロファイルのフェーズ 1 および 2:

- DH グループ: 1、2、5、25、26 は FIPS 認定を受けていないため、選択できません。

31 は暗号化強度の要件を満たしているため、選択はできますが、接続が FIPS 準拠ではありません。 - 暗号化: Blowfish、Twofish、Serpent は選択できません。

- 認証:MD5 は選択できません。

- DH グループ: 1、2、5、25、26 は FIPS 認定を受けていないため、選択できません。

-

サイト間 VPN > IPsec 接続

- 暗号化 > 認証の種類:

- RSA 鍵: 1024、1536、2048、およびそれ以上の強度。1024、1536、2048、3072 のみが FIPS に準拠しています。ただし、強度がさらに大きい鍵を選択することも可能です。

- デジタル証明書: FIPS 準拠の証明書のみを使用できます。

- IPsec ウィザード: FIPS 準拠の設定を選択できます。

- 暗号化 > 認証の種類:

- リモートアクセス VPN > L2TP: 「デジタル証明書」に基づく認証では、FIPS 準拠の証明書のみを使用できます

SSL VPN

リモートアクセス VPN > SSL VPN > SSL VPN グローバル設定:

- SSL サーバー証明書: 「デジタル証明書」に基づく認証では、FIPS 準拠の証明書のみを使用できます。

- 暗号化の設定:

- 暗号化アルゴリズム: BF-CBC は選択できません。

- 認証アルゴリズム: MD5 は選択できません。

- 鍵サイズ:1024 は選択できません。

- サイト間 SSL VPN: FIPS 準拠のサーバーおよびクライアント設定が生成されます。VPN 設定がパスワードで保護されている場合、FIPS が有効になっているデバイスからダウンロードしたサーバー設定は、18.5 MR2 より前のバージョンでは使用できません (その逆も同様です)。

証明書と証明機関

FIPS モードでは、FIPS 準拠および FIPS 検証済みの証明書が生成されます。証明書の生成には、FIPS 認定の暗号化ライブラリが使用されます。

証明書または CA (証明機関) をアップロードした場合は、FIPS 準拠のアルゴリズムであるかどうかが検証されます。

デジタル証明書 (ローカルまたはリモート) には、証明書の種類によって以下の制限が適用されます。

- 「MD5 ダイジェスト」は選択できません。

- リモート証明書として「外部 CA」を選択することはできません。

- RSA 鍵:1024、1536、2048、およびそれ以上の強度。1024、1536、2048、3072 のみが FIPS に準拠しています。ただし、強度がさらに大きい鍵を選択することも可能です。

- RSA の種類: 1024、1536、2048 またはそれ以上の強度を選択できます。1024、1536、2048、3072 のみが FIPS に準拠しています。ただし、強度がさらに大きい鍵を選択することも可能です。

- EC 曲線: プライムフィールド曲線

- 192 以上の鍵サイズを使用できます

- 192ビット未満の鍵サイズは使用できせん

- EC 曲線: プライムフィールド曲線

冗長化 (HA)

FIPS をオンにしたデバイスで HA を有効にできます。まず、プライマリデバイスで FIPS をオンにしてから、HA を有効にします。そうすると、セカンダリデバイスの FIPS も自動的にオンになります。

HA が有効になっている場合、FIPS のオン/オフを切り替えることはできません。

HA を無効に切り替えても、HA デバイスの FIPS モードは変わりません。

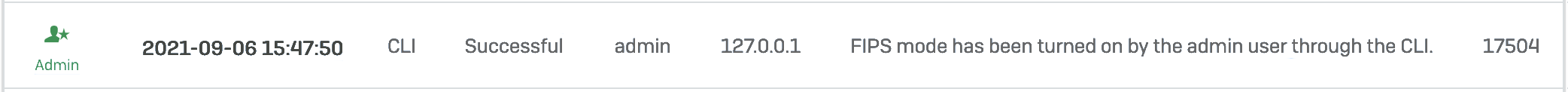

ログとレポート

ログビューアとレポートには、FIPS のオン/オフの切り替えが表示されます。

その他のリソース