Sophos Firewall を DHCP リレーエージェントとして設定する方法

Sophos Firewall を DHCP リレーエージェントとして設定し、クライアントと DHCP サーバー間で DHCP パケットを転送します。

はじめに

Sophos Firewall を DHCP リレーエージェントとして設定すると、DHCP サーバーと異なるサブネットにあるクライアントに IP アドレスをリースできます。

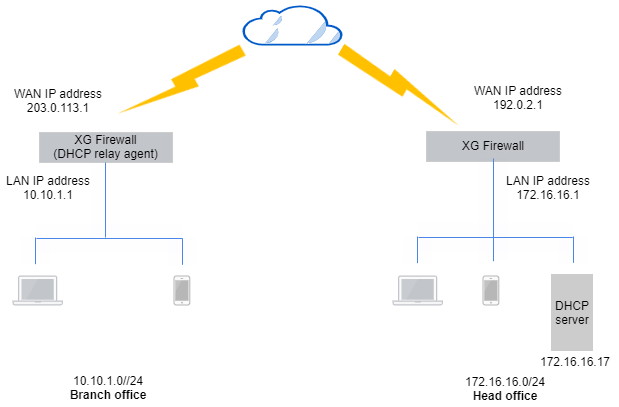

DHCPリレーとして有効にすることができます: ネットワーク図

この例では、DHCP サーバーとして Windows Server を使用します。ネットワークの詳細は以下のとおりです。

本社:

- WAN IP アドレス:

192.0.2.1 - DHCP サーバーの IP アドレス:

172.16.16.17 - LAN サブネット:

172.16.16.0/24

支店:

- WAN IP アドレス:

203.0.113.1 - DHCP リレーエージェントのインターフェース:

10.10.1.1 - LAN サブネット:

10.10.1.0/24

支店: DHCP リレーエージェントを設定する

支社の Sophos Firewall を DHCP リレーエージェントとして設定します。この例では、DHCP サーバーからリースされた IP アドレスを支社のクライアントにリレーします。DHCP サーバーは本社に配置されています。

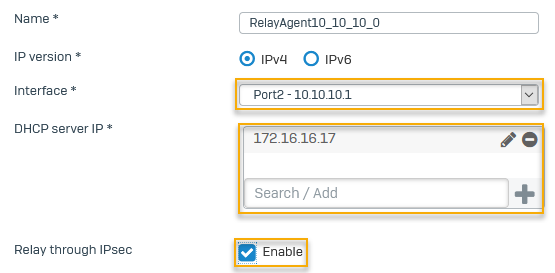

- 「ネットワーク > DHCP」の順に選択します。

- 「リレー」で「追加」をクリックします。

-

「インターフェース」で、クライアント側のインターフェースを選択します。サーバーは、保持しているリース範囲がこのインターフェースのサブネットと一致する場合に応答します。

例:

Port2 - 10.10.1.1 -

「DHCP サーバー IP」に IP アドレスを入力します。

例:

172.16.16.17 -

「IPsec 経由のリレー」を選択します。

次に例を示します。

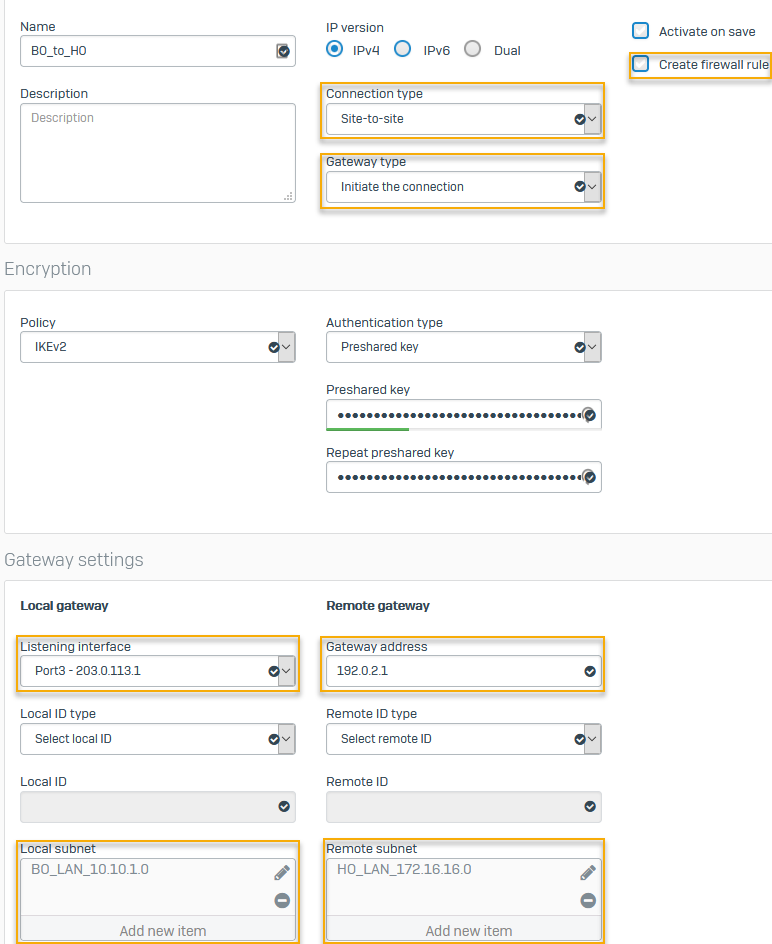

支店: IPsec 接続を設定する

支社のファイアウォールで、本社へのサイト間 IPsec 接続を設定します。

- Web 管理コンソールで、「サイト間 VPN > IPsec > IPsec 接続」に移動し、「追加」をクリックします。

-

設定の例を以下に示します。ご利用のネットワークに応じた設定を行ってください。

名前 設定 接続の種類 Site-to-siteゲートウェイの種類 Initiate the connectionファイアウォールルールの作成 チェックボックスの選択を解除します。

ファイアウォールルールによって、システム生成トラフィックを制御しません。認証タイプ Preshared key

本社のファイアウォールで指定した鍵を入力します。リスニングインターフェース Port3 - 203.0.113.1ゲートウェイのアドレス 192.0.2.1ローカルサブネット 10.10.1.0リモートサブネット 172.16.16.0次に例を示します。

支店: IPsec ルーティングを追加する

支社のファイアウォールで、システム生成トラフィックを本社の DHCP サーバーに送信する IPsec ルーティングを追加します。システム生成トラフィックに送信元 NAT を適用して、支社内の送信元 IP アドレスを宛先 IP アドレス (本社の DHCP サーバー) に変換します。

- CLI で「4」と入力して「デバイスコンソール」を選択します。

-

支社のファイアウォールから本社の DHCP サーバーへの IPsec ルーティングを追加します。次の項目を入力します。

system ipsec_route add host <IP address of host> tunnelname <tunnel>例

system ipsec_route add host 172.16.16.17 tunnelname BO_to_HO -

支社のファイアウォールの LAN ポート (DHCP リレーインターフェース) の IP アドレスを、本社の DHCP サーバーの IP アドレスに変換します。Sophos Firewall によって生成されたトラフィックを変換するには、このコマンドを使用する必要があります。次の項目を入力します。

set advanced-firewall sys-traffic-nat add destination <Destination IP address or network> snatip <Source IP address to translate>例

set advanced-firewall sys-traffic-nat add destination 172.16.16.17 snatip 10.10.1.1

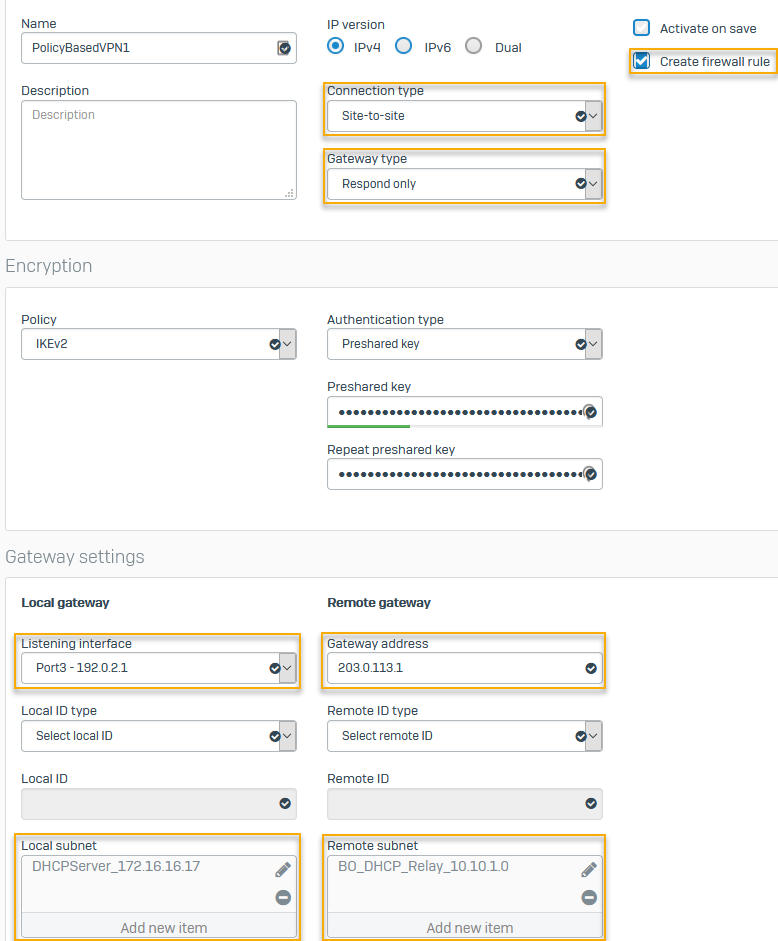

本社: サイト間 IPsec 接続を設定する

本社のファイアウォールで、支社へのサイト間 IPsec 接続を設定します。

- Web 管理コンソールで、「サイト間 VPN > IPsec > IPsec 接続」に移動し、「追加」をクリックします。

-

設定の例を以下に示します。ご利用のネットワークに応じた設定を行ってください。

名前 設定 接続の種類 Site-to-siteゲートウェイの種類 Respond onlyファイアウォールルールの作成 チェックボックスを選択します。 認証タイプ Preshared key

支社のファイアウォールで指定した鍵を入力します。リスニングインターフェース Port3 - 192.0.2.1ゲートウェイのアドレス 203.0.113.1ローカルサブネット 172.16.16.17リモートサブネット 10.10.1.0次に例を示します。

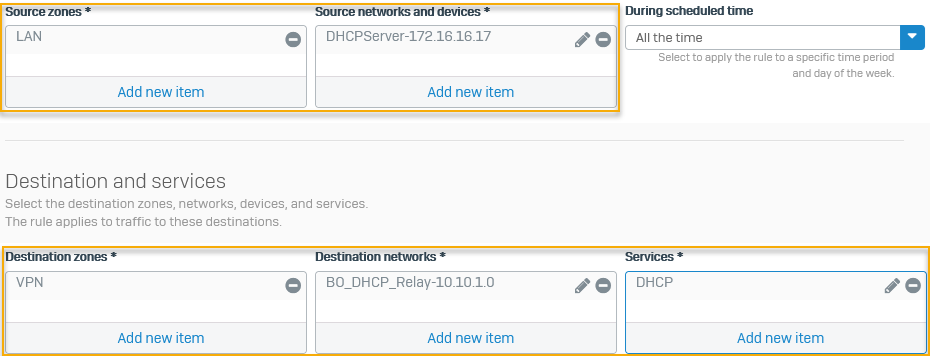

本社: 送信方向のファイアウォールルール

本社のファイアウォールで自動生成されたファイアウォールルールを編集して、DHCP サーバーから支社の DHCP リレーエージェントへの送信方向の DHCP 通信を許可します。

以下を選択します。

- 送信元ゾーン:

LAN - 送信元ネットワークとデバイス:

DHCPServer-172.16.16.17 - 宛先ゾーン:

VPN - 宛先ネットワーク:

BO_DHCP_Relay-10.10.1.0 -

サービス:

DHCP次に例を示します。

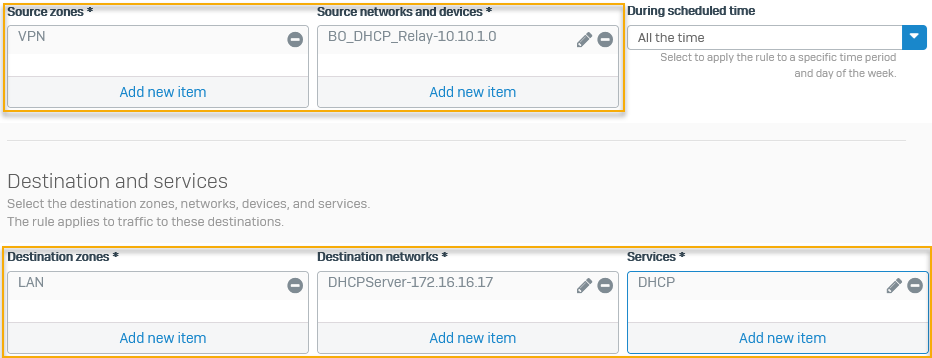

本社: 受信方向のファイアウォールルール

本社のファイアウォールルールで、支社の DHCP リレーエージェントから DHCP サーバーへの受信方向の DHCP 通信を許可します。

以下を選択します。