RED 操作モード

RED 操作モードにより、RED 側のリモートネットワークがローカルネットワークに統合される方法が決まります。

別ゾーンに導入されている RED 上のすべてのワイヤレストラフィックは、操作モードにかかわらず、VXLAN プロトコルを使って Sophos Firewall に送信されます。

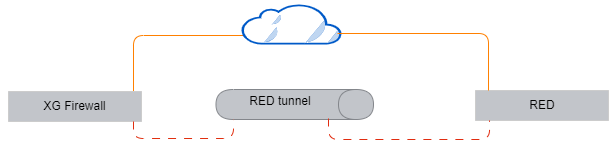

RED はいくつかのモードで動作します。Sophos Firewall はローカルネットワークに導入され、RED アプライアンスはリモートネットワークに導入されます。RED アプライアンスは、Sophos Firewall とのトンネルを確立します。どちらもインターネットに接続します。次に例を示します。

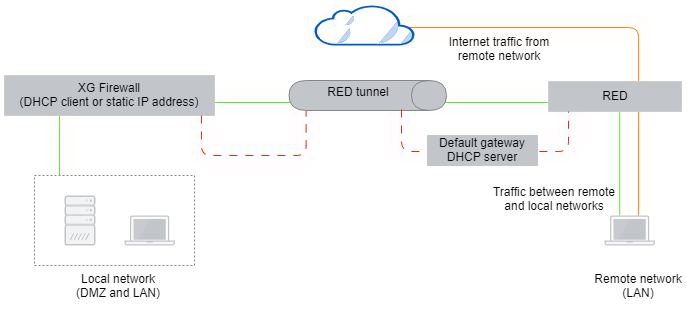

標準/統合

ファイアウォールが RED を通してリモートネットワークを完全に管理します。さらに、DHCP サーバーおよびデフォルトゲートウェイとして機能します。

ファイアウォールがリモートの LAN に対して DHCP を提供します。RED はインターネットに LAN を接続する唯一のデバイスとなることもあります。別のルーターが RED の前に置かれる場合もありますが、RED からインターネットへの並行パスはありません。

このモードでは、ファイアウォールはローカル LAN からのトラフィックと同様にリモートリクエストを許可したり、拒否したりできるので、これによってリモートネットワークに対して最高レベルのセキュリティと管理機能が提供されます。ただし、ローカルユーザーとリモートの RED ユーザーのリクエストをすべて処理することになるため、ローカルネットワークに十分な帯域幅があることが前提となります。

注

RED 側で VLAN が導入されている場合は、VLAN トラフィックを標準/統合モードで処理してください。

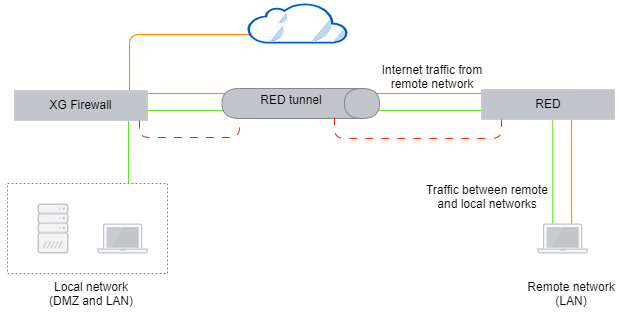

標準/分割

ファイアウォールはリモートネットワークを管理し、DHCP サーバーとしての役割を果たします。このモードでは、分割ネットワーク宛てのトラフィックのみがローカルファイアウォールにリダイレクトされます。それ以外のすべてのトラフィックはインターネットに直接ルーティングされます。

このモードでは、RED によって送信トラフィックをマスカレードし、パブリック IP アドレスに置き換えます。この機能によって、トンネルでの帯域幅の使用量が最小化され、ファイアウォールで必要な帯域幅が減りますが、リモートネットワークの管理性は大幅に低下します。インターネットへの送受信方法でのトラフィックはフィルタリングできず、脅威から保護できません。セキュリティ機能はリモート LAN とローカルの LAN の間にのみ適応できます。

注

このモードは VLAN タグが付いたフレームには対応しません。

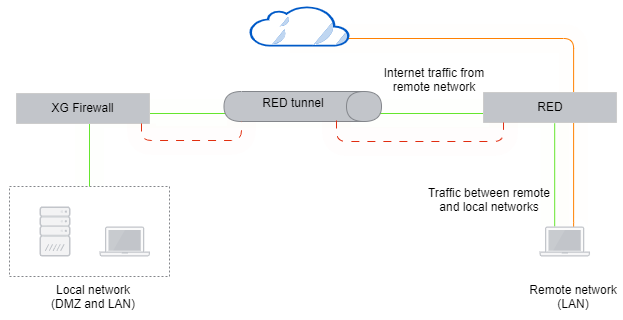

透過/分割

ファイアウォールはリモートネットワークを管理しません。ファイアウォールはリモート LAN とリモート LAN ゲートウェイに接続し、DHCP 経由でリモート LAN 上のアドレスを取得します。特定のネットワーク宛てのトラフィックのみがトンネル経由で転送されます。この場合、RED はゲートウェイとしては機能しませんが、ゲートウェイに対してインラインであり、パケットをトンネルに透過的にリダイレクトできます。

ファイアウォールはリモートネットワークを制御しないため、分割 DNS サーバーを定義した場合のみ、リモートルーターがローカルドメインを解決できます。このローカル DNS サーバーに対して、リモートクライアントはクエリを送信することができます。

このモードでは、RED のローカルインターフェース、ローカルファイアウォールへのアップリンクインターフェース、およびリモートルーターへのリンクがブリッジ接続されます。ファイアウォールはリモートネットワークのクライアントになるので、他のモードと同じようにトラフィックを分割ネットワークにルーティングすることはできません。従って、すべてのトラフィックを RED が受け取り、分割ネットワークまたは分割ドメイン宛てのトラフィックを、ファイアウォールインターフェースにリダイレクトします。

注

このモードは VLAN タグが付いたフレームには対応しません。