Sophos Connect クライアントを使って IPsec リモートアクセス VPN を設定する方法

IPsec リモートアクセス接続を設定できます。ユーザーは Sophos Connect クライアントを使用して接続を確立できます。

はじめに

Sophos Connect クライアントを使って IPSec リモートアクセス接続を設定、確立するには、以下の手順に従います。

- 任意: ローカル署名した証明書の生成。

- IPsec リモートアクセス接続を設定します。

- 設定ファイルをユーザーに送信します。

- 任意: スタティック IP アドレスをユーザーに割り当てる

- ファイアウォールルールを追加する。

- サービスへのアクセスを許可します。

- Sophos Connect クライアントをユーザーに送信します。または、ユーザーがユーザポータルからダウンロードすることもできます。

ユーザーは、次の手順に従う必要があります。

- Sophos Connect クライアントをエンドポイントデバイスにインストールします。

- クライアントに設定ファイルをインポートし、接続を確立します。

ローカル署名証明書を設定する

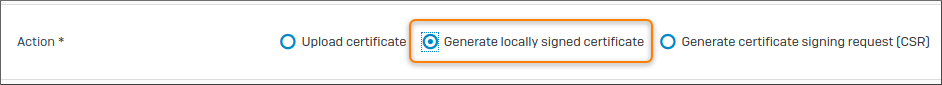

- 「証明書 >証明書」の順に選択し、「追加」を選択します。

-

「ローカル署名した証明書の生成」を選択します。

証明書がある場合は、「証明書のアップロード」を選択することもできます。 -

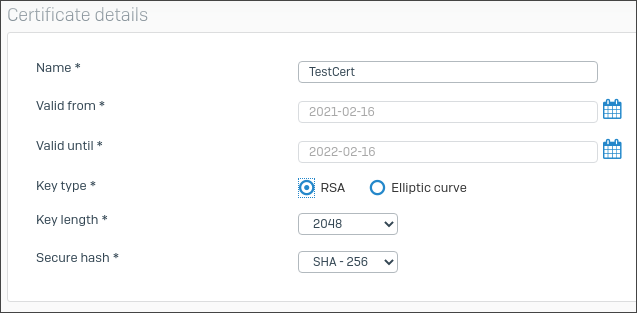

「証明書の詳細」を指定します。

次に例を示します。 -

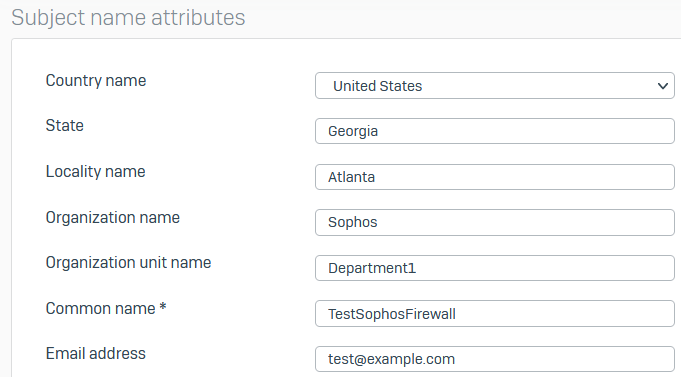

「サブジェクト名の属性」を指定します。

次に例を示します。 -

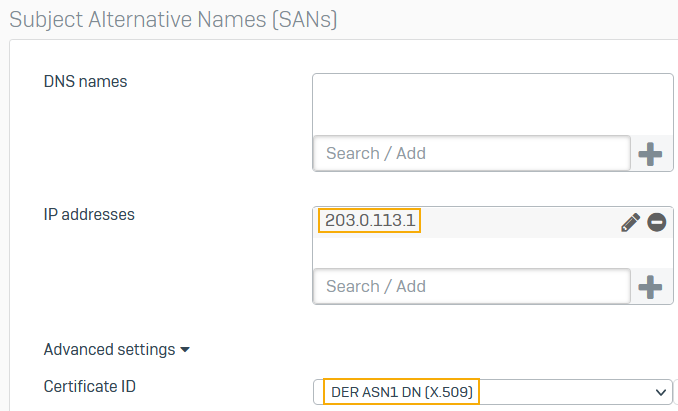

「サブジェクト代替名」に DNS 名または IP アドレスを入力し、追加ボタン (+) をクリックします。

次に例を示します。

IPsec (リモートアクセス) を設定する

IPsec リモートアクセス接続の設定を指定します。

- 「VPN > IPsec (リモートアクセス)」に移動し、「有効にする」をクリックします。

-

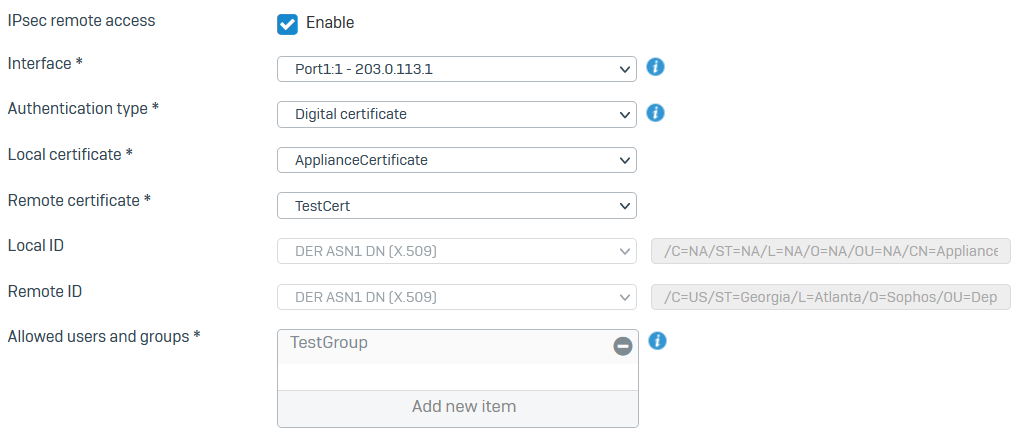

全般設定を指定します。

名前 設定例 インターフェース 203.0.113.1

WAN ポートを選択します。認証タイプ Digital certificateローカル証明書 Appliance certificateリモート証明書 TestCert

ローカル署名証明書を選択します。または、「証明書 > 証明書」にアップロード済みの証明書を選択します。ローカル ID デジタル証明書のローカル ID が自動的に選択されます。

使用する証明書の ID が設定されていることを確認します。リモート ID 使用する証明書の ID が設定されていることを確認します。 許可するユーザーとグループ TestGroup次に例を示します。

-

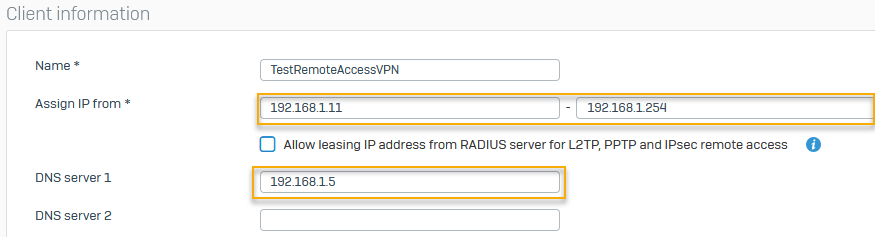

クライアント情報を指定します。

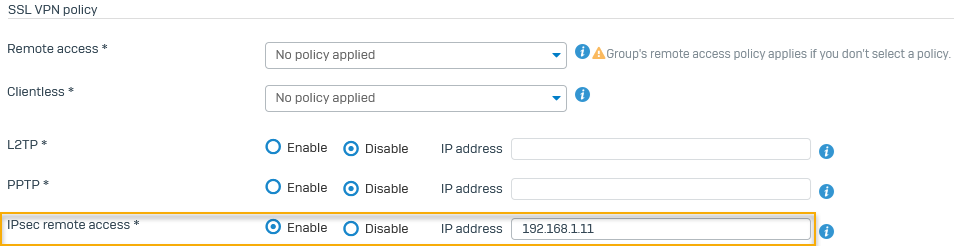

次に例を示します。名前 設定例 名前 TestRemoteAccessVPNIP の割り当て先 192.168.1.11192.168.1.254DNS サーバー 1 192.168.1.5 -

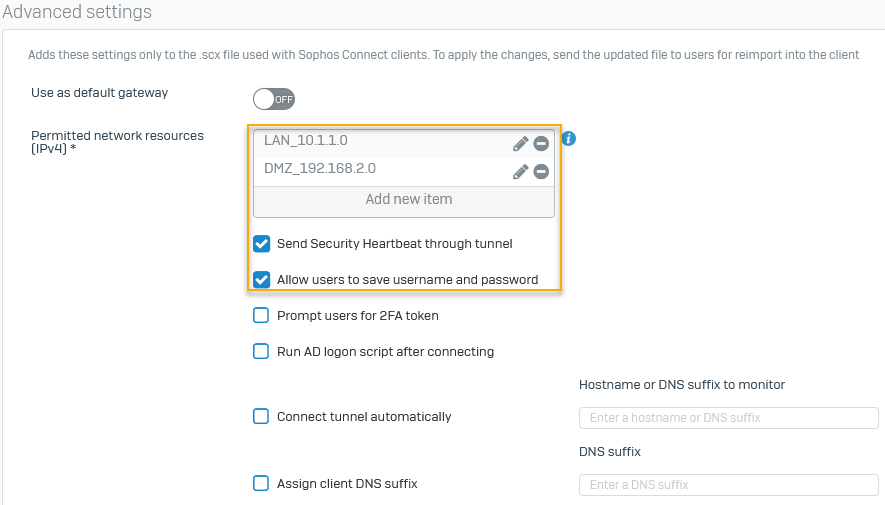

必要に応じて詳細設定を指定して、「適用」をクリックします。

名前 設定例 許可するネットワークリソース (IPv4) LAN_10.1.1.0DMZ_192.168.2.0トンネル経由でセキュリティハートビートを送信する トンネル経由でリモートクライアントのセキュリティハートビートを送信します。 ユーザー名とパスワードの保存をユーザーに許可する ユーザーに認証情報の保存を許可します。 次に例を示します。

-

「接続のエクスポート」をクリックします

エクスポートされたtar.gzファイルには、.scxファイルと.tgbファイルが含まれます。 -

.scxファイルをユーザーに送信します。

任意: スタティック IP アドレスをユーザーに割り当てる

Sophos Connect クライアントを使って接続しているユーザーにスタティック IP アドレスを割り当てるには、以下の手順に従います。

ファイアウォールルールの追加

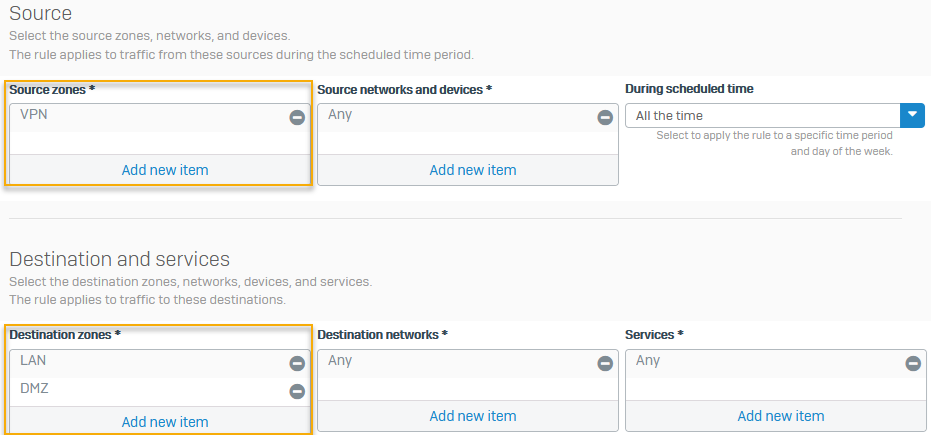

この例では、リモートユーザーが VPN から LAN および DMZ にアクセスできるようにするために、これらのゾーン間のトラフィックを許可するファイアウォールルールを設定します。

- 名前を入力します。

-

送信元ゾーンと宛先ゾーンを以下のように指定して、「適用」をクリックします。

名前 設定例 送信元ゾーン VPN宛先ゾーン LANDMZ次に例を示します。

注

「IPsec (リモートアクセス)」の詳細設定で「デフォルトのゲートウェイとして使用」を選択した場合、Sophos Connect クライアントを使用するリモートユーザーの全トラフィック (インターネットへのトラフィックを含む) がこのトンネルにルーティングされるようになります。インターネットへのトラフィックを許可するには、ファイアウォールルールの「宛先ゾーン」に WAN を追加する必要があります。

サービスへのアクセスを許可する

VPN からユーザーポータルや ping などのサービスへのアクセスを許可する必要があります。

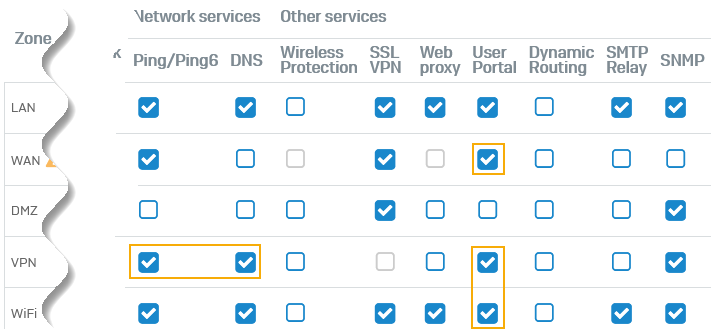

- 「管理 > デバイスのアクセス」の順に選択します。

-

「ユーザーポータル」の以下のチェックボックスをオンにします。

- WAN

- Wi‑Fi

これにより、ユーザーがユーザーポータルにサインインして、Sophos Connect クライアントをダウンロードすることができます。

WAN からのアクセスは、一時的にのみ許可することを推奨します。 3. VPN の以下のチェックボックスを選択します。 1. ユーザーポータル: リモートユーザーが VPN からユーザーポータルにアクセスできるようにします。 2. 任意: DNS: ファイアウォールで DNS 解決を行うように設定した場合、リモートユーザーが VPN からドメイン名を解決できるようにします。 3. 任意: Ping/Ping6: リモートユーザーがファイアウォールへの VPN 接続をチェックできるようにします。 4. 「適用」をクリックします。

エンドポイントデバイスで Sophos Connect クライアントを設定する

ユーザーは、Sophos Connect クライアントをエンドポイントデバイスにインストールし、クライアントに .scx ファイルをインポートする必要があります。

Sophos Connect クライアントのインストーラは、Sophos Firewall の Web 管理コンソールからダウンロードして、ユーザーに共有できます。または、ユーザーがユーザーポータルから Sophos Connect クライアントをダウンロードすることもできます。

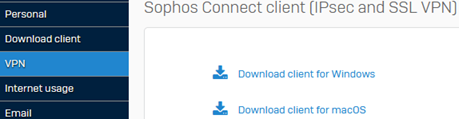

ここでは、ユーザーがユーザポータルからクライアントをダウンロードする方法を示します。ユーザーは、次の手順に従う必要があります。

-

ユーザポータルにサインインし、「VPN」に移動します。「Sophos Connect クライアント (IPsec と SSL VPN)」で、以下のいずれかのオプションをクリックします。

- Windows 向けのダウンロード

- macOS 向けのダウンロード

-

Sophos Connect クライアントを実行します。

エンドポイントデバイスのシステムトレイに、Sophos Connect クライアントが表示されます。 -

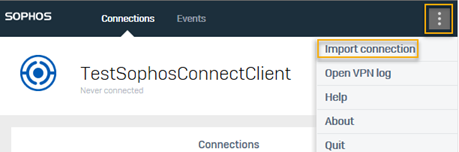

右上の 3つのドットボタンをクリックし、「接続のインポート」をクリックして、IT 管理者から送ってもらった

.scxファイルを選択します。 -

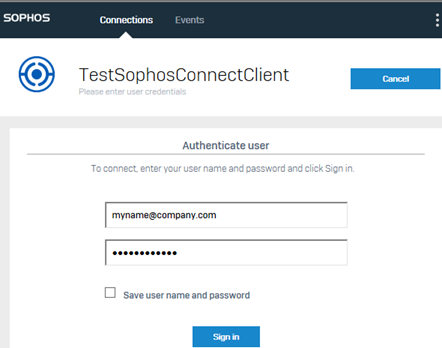

ユーザポータルの認証情報を使ってサインインします。

-

2要素認証を求められた場合は、検証コードを入力します。

クライアントと Sophos Firewall 間の IPsec リモートアクセス接続が確立されます。