IPsec VPN の重複するサブネットに対して NAT を設定する方法

IPsec VPN のローカルサブネットとリモートサブネットが重複している場合は、NAT を設定してそれらを区別できるようにします。

次の手順を実行します。

- Sophos Firewall 1 を設定する:

- IP ホストを追加します。

- IPsec 接続の追加。

- 受信方向および送信方向のファイアウォールルールを追加します。

- Sophos Firewall 2 を設定する。

- IP ホストを追加します。

- IPsec 接続の追加。

- 受信方向および送信方向のファイアウォールルールを追加します。

- IPsec 接続を確立する。

- トラフィックフローを確認します。

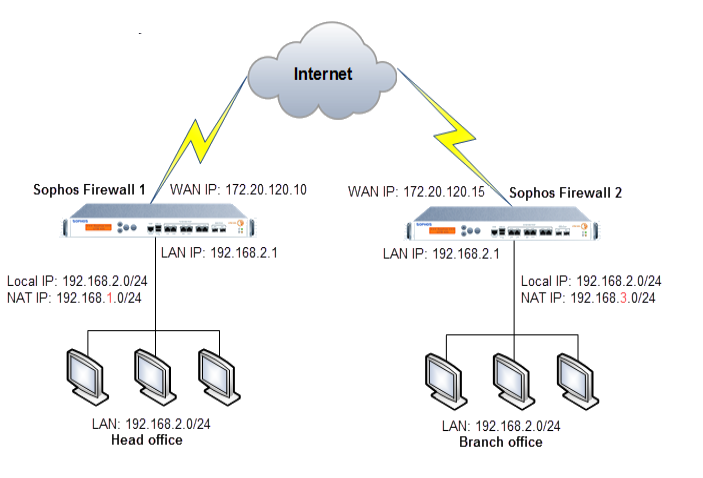

この例では、以下のネットワーク図に基づいて、設定を行います。

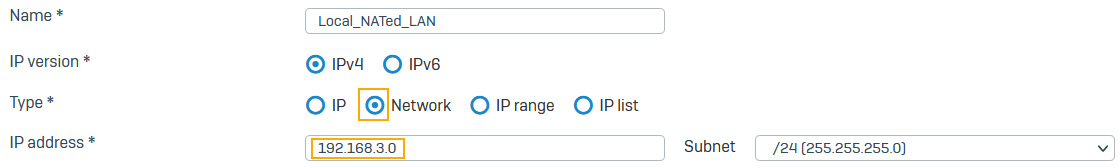

Sophos Firewall 1: IP ホストを設定する

1台目の Sophos Firewall デバイスで、サイト間接続のトラフィックを NAT 変換するように設定します。以下に例を示します。

-

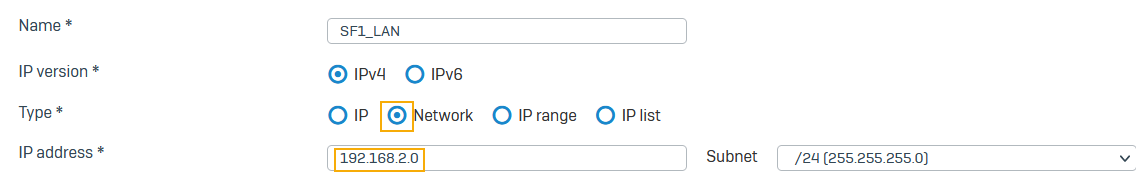

「ホストとサービス > IP ホスト」に移動し、「追加」を選択してローカル LAN を作成します。

次に例を示します。

-

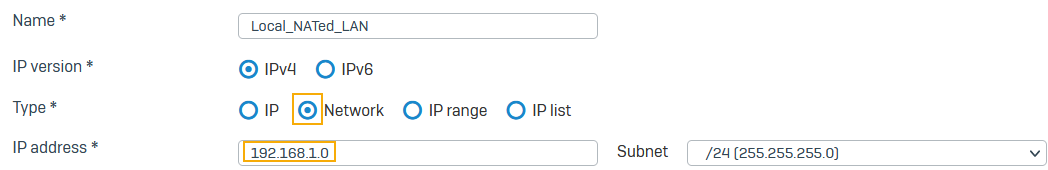

「ホストとサービス > IP ホスト」に移動し、「追加」を選択して、NAT 変換されたローカル LAN を作成します。

次に例を示します。

-

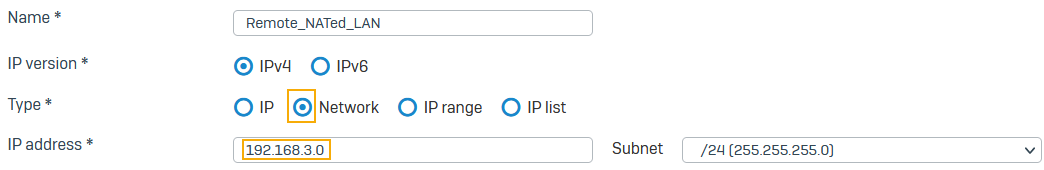

「ホストとサービス > IP ホスト」に移動し、「追加」を選択して、NAT 変換されたリモート LAN を作成します。

次に例を示します。

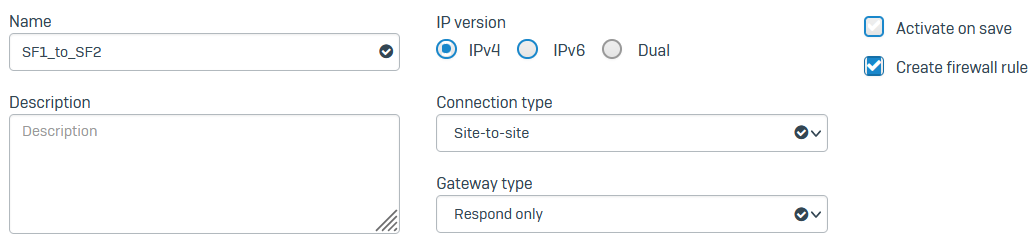

Sophos Firewall 1: IPsec 接続を設定する

以下に例を示します。

- 「サイト間 VPN > IPsec」に移動します。

- 「IPsec 接続」の「追加」をクリックします。

- 名前を入力します。

- 「接続の種類」が「サイト間」に設定されていることを確認します。

-

「ゲートウェイの種類」が「応答のみ」に設定されていることを確認します。

次に例を示します。

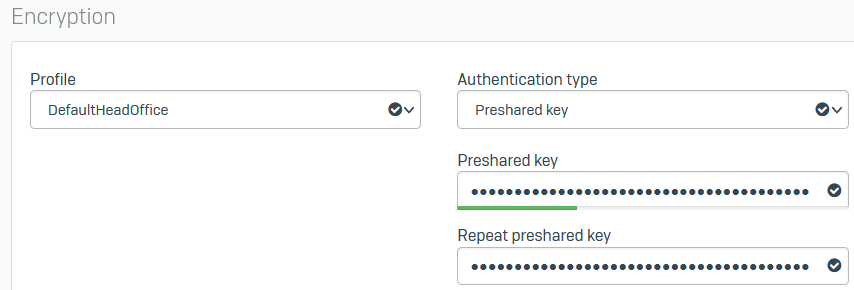

-

「暗号化」で「プロファイル」を「DefaultHeadOffice」に設定します。

- 「認証の種類」で「事前共有鍵」を選択します。

- 事前共有鍵を入力します。

-

確認のために、事前共有鍵を再度入力します。

次に例を示します。

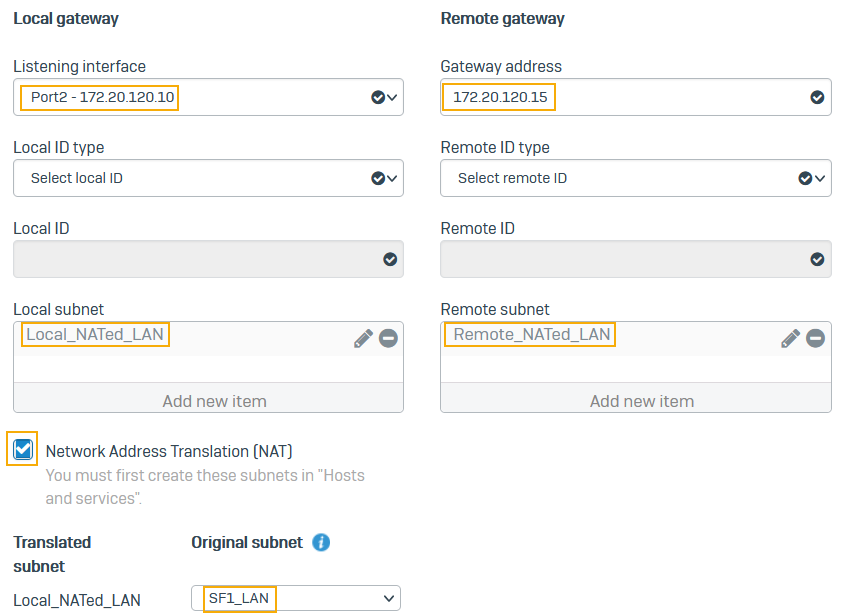

-

「リスニングインターフェース」で「Port2」を選択します。

- 「ゲートウェイアドレス」に

172.20.120.15と入力します。 - 「ローカルサブネット」で

Local_NATed_LANを選択します。 - 「リモートサブネット」で

Remote_NATed_LANを選択します。 - 「Network Address Translation (NAT)」を選択します。

- 「変換前のサブネット」で

SF1_LANを選択します。 -

「保存」をクリックします。

次に例を示します。

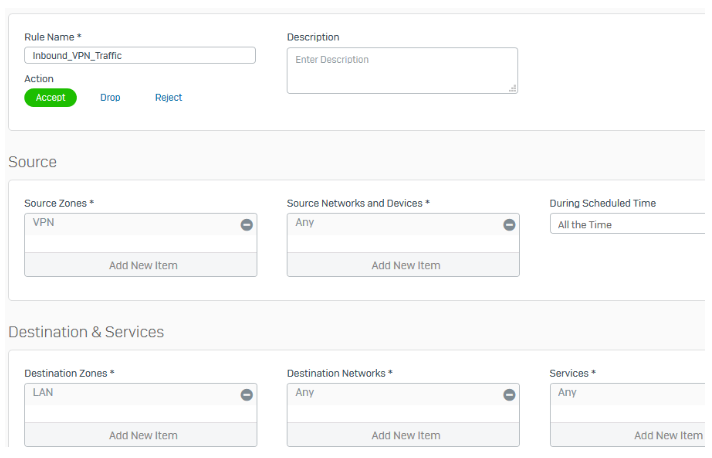

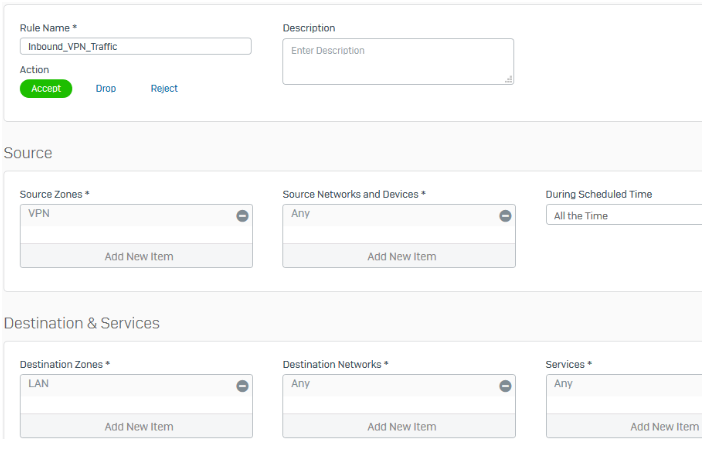

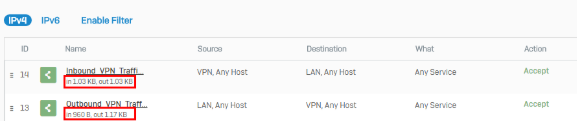

Sophos Firewall 1: ファイアウォールルールの設定

以下に例を示します。

- 「ルールとポリシー > ファイアウォールルール」に移動し、「ファイアウォールルールの追加」をクリックします。

-

次のように 2つのルールを作成します。

-

「ルールとポリシー > ファイアウォールルール」に移動し、「ファイアウォールルールの追加」をクリックします。

-

以下の 2つのルールを作成します。

- 着信トラフィックを許可する 1つのルール。

- アウトバウンドトラフィックを許可する 1つのルール。

注

VPN ファイアウォールルールがファイアウォールルールの一覧の最上部にあることを確認してください。

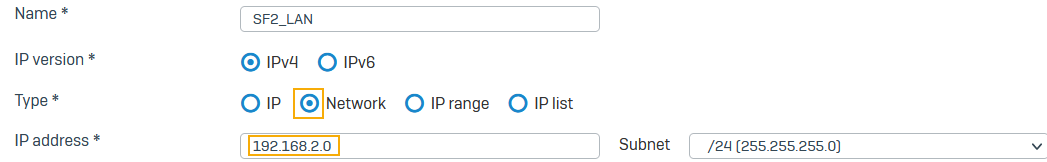

Sophos Firewall 2: IP ホストを設定する

サイト間接続でトラフィックを NAT 処理するように 2番目の Sophos Firewall を設定します。以下に例を示します。

-

「ホストとサービス > IP ホスト」に移動し、「追加」を選択してローカル LAN を作成します。

-

「ホストとサービス > IP ホスト」に移動し、「追加」を選択して、NAT 変換されたローカル LAN を作成します。

-

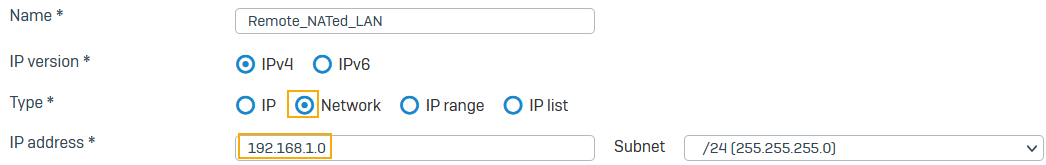

「ホストとサービス > IP ホスト」に移動し、「追加」を選択して、NAT 変換されたリモート LAN を作成します。

Sophos Firewall 2: IPsec 接続を設定する

以下に例を示します。

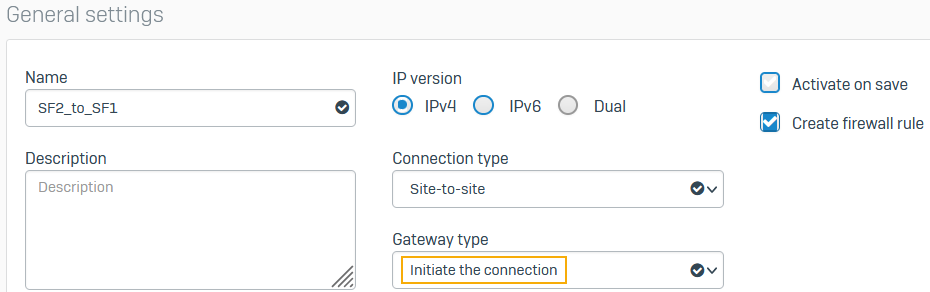

-

「サイト間 VPN > IPsec」に移動し、「追加」を選択します。

-

名前を入力します。

- 「接続の種類」が「サイト間」に設定されていることを確認します。

-

「ゲートウェイの種類」が「接続を開始」に設定されていることを確認します。

次に例を示します。

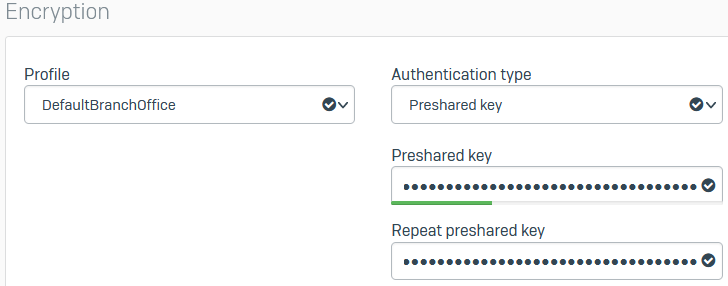

-

「暗号化」で「プロファイル」を「DefaultBranchOffice」に設定します。

- 「認証の種類」で「事前共有鍵」を選択します。

-

事前共有鍵を入力し、確認のために再度入力します。

次に例を示します。

-

「リスニングインターフェース」で「Port3」を選択します。

- 「ゲートウェイアドレス」に

172.20.120.10と入力します。 - 「ローカルサブネット」で

Local_NATed_LANを選択します。 - 「リモートサブネット」で

Remote_NATed_LANを選択します。 - 「Network Address Translation (NAT)」を選択します。

- 「変換前のサブネット」で

SF2_LANを選択します。 -

「保存」をクリックします。

次に例を示します。

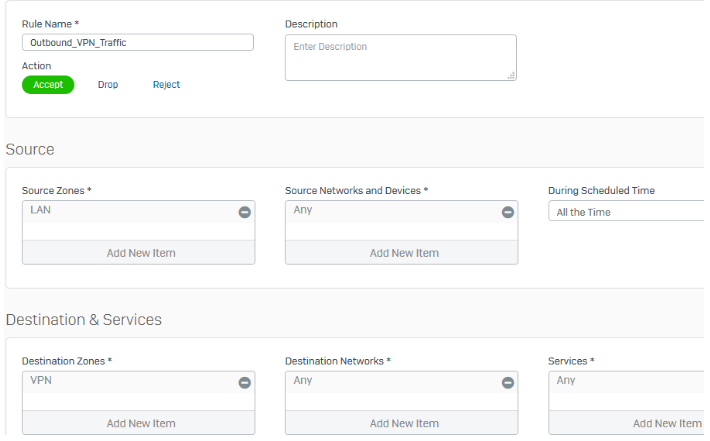

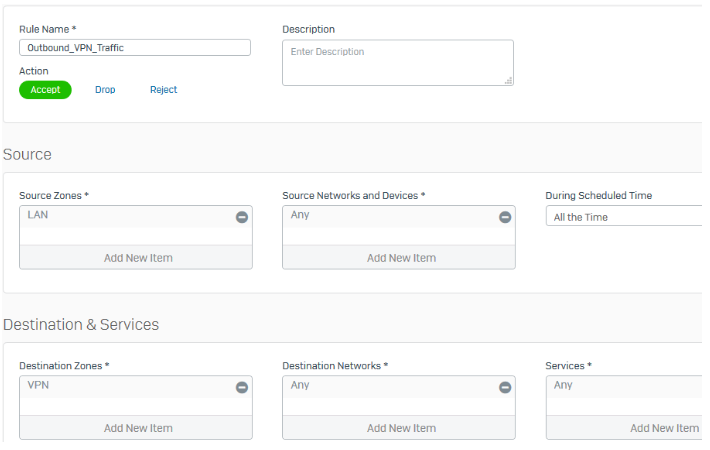

Sophos Firewall 1: ファイアウォールルールの設定

以下に例を示します。

- 「ルールとポリシー > ファイアウォールルール」に移動し、「ファイアウォールルールの追加」をクリックします。

-

次のように 2つのルールを作成します。

-

「ルールとポリシー > ファイアウォールルール」に移動し、「ファイアウォールルールの追加」をクリックします。

-

以下の 2つのルールを作成します。

- 着信トラフィックを許可する 1つのルール。

- アウトバウンドトラフィックを許可する 1つのルール。

注

VPN ファイアウォールルールがファイアウォールルールの一覧の最上部にあることを確認してください。

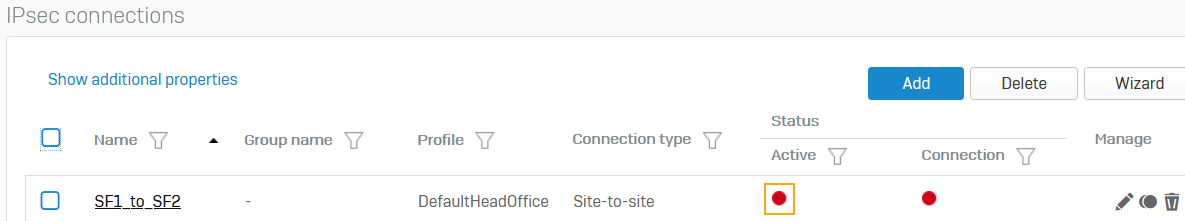

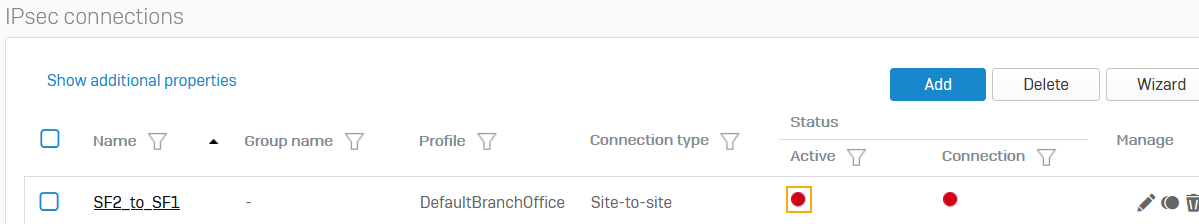

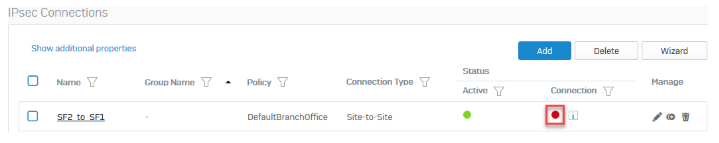

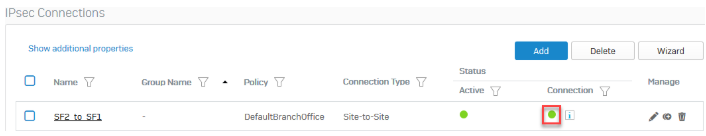

IPsec 接続を確立する

本社と支社の両方の Sophos Firewall デバイスを設定したら、IPsec 接続を確立する必要があります。

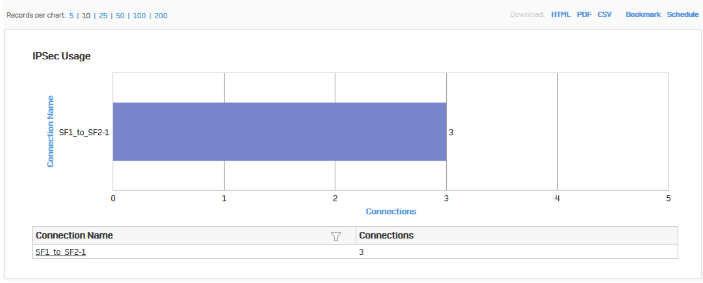

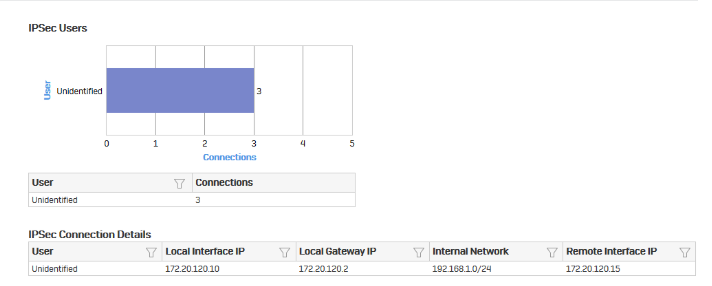

トラフィックフローを確認します

- VPN 接続を通過するトラフィックを生成します。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

-

前に作成したファイアウォールルールが両方向のトラフィックフローを許可していることを確認します。

-

「レポート > VPN」に移動し、IPSec の使用状況を確認します。

-

接続名をクリックすると、詳細が表示されます。

追加情報

本社・支社の構成では、通常、支社側の Sophos Firewall がトンネルイニシエーター、本社側の Sophos Firewall がレスポンダーとして動作します。理由は以下の通りです。

- 支社のデバイスに動的 IP アドレスが設定されている場合、本社のデバイスから接続を開始することはできません。

- 支社は複数存在する可能性があるので、本社がすべての支社に対して接続を再試行するよりも、支社が接続を再試行することが推奨されます。

ここでは、1:1 NAT の例を紹介しました。ネットワークの要件に応じて、1:n NAT (SNAT) またはフル NAT を設定することもできます。