ポリシーベースの IPsec VPN の作成

本社と支社の間に IPsec VPN を作成・設定できます。

はじめに

本社と支社のファイアウォールで、以下の設定を行ってください。

- 前提条件: ローカルおよびリモートサブネットの IP ホストを設定します。

- IPsec VPN 接続を設定します。

- 任意: 自動生成されたファイアウォールルールを編集し、送信トラフィック専用のルールを作成します。

- 任意: 受信トラフィック専用のファイアウォールルールを、必要に応じて作成します。

- サービスへのアクセスを許可します。

- 接続を確認する。

この例では、認証に事前共有鍵を使用します。

本社側での LAN の定義

本社ネットワークと支社ネットワーク用のホストを、本社側で作成します。

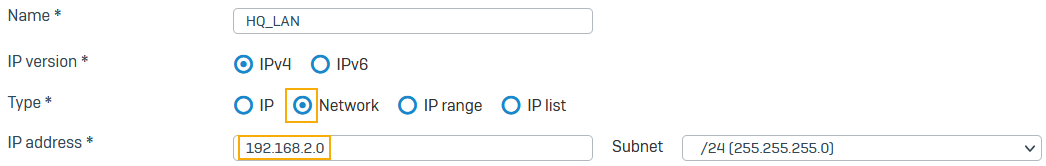

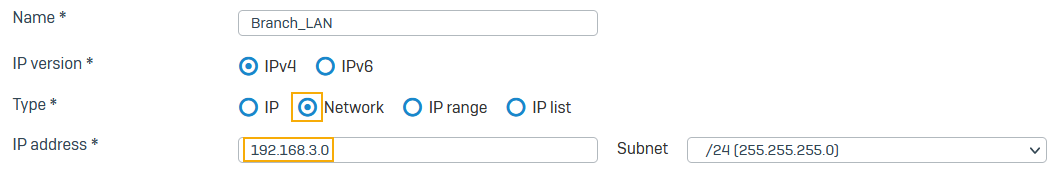

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

本社の LAN 用のホストを作成します。

-

「保存」をクリックします。

- 「追加」をクリックします。

-

支社の LAN 用のホストを作成します。

-

「保存」をクリックします。

本社での IPsec 接続の追加

本社で IPsec 接続を作成して有効化します。接続を作成するには、エンドポイントの詳細、ネットワークの詳細、事前共有鍵を指定します。

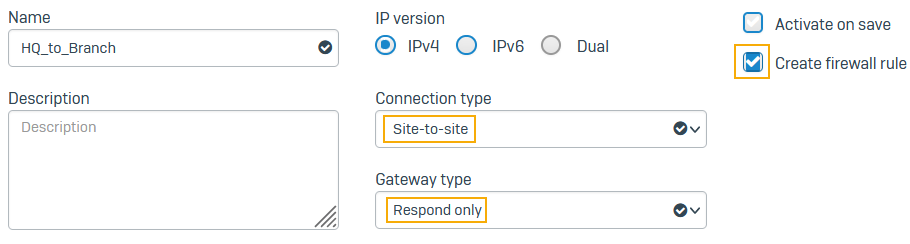

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

-

全般設定を指定します。この接続用のファイアウォールルールを作成するには、「ファイアウォールルールの作成」を選択します。

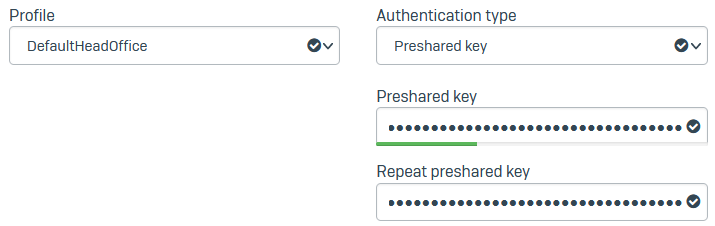

-

暗号化設定を指定します。

注

事前共有鍵をメモしておいてください。後で支社側で接続を設定するときに必要になります。

-

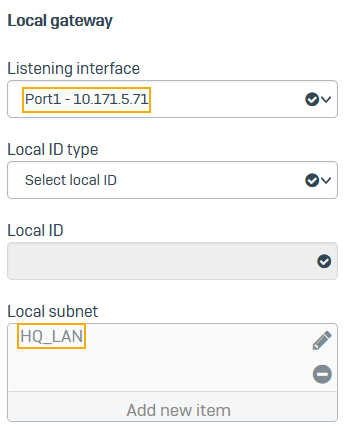

ローカルゲートウェイを設定します。

-

リモートゲートウェイを設定します。任意のリモートゲートウェイインターフェースとの接続を確立するには、ワイルドカード (

*) を指定します。リモートゲートウェイの設定にワイルドカードを使用した場合は、すべての IPsec 接続に同じ事前共有鍵を使用してください。 -

「保存」をクリックします。

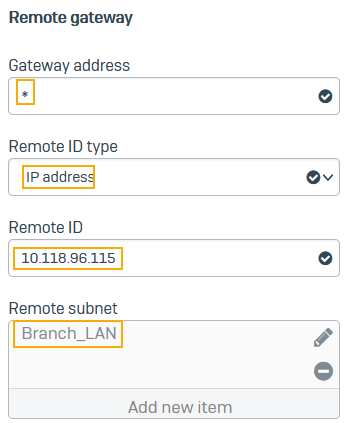

接続が IPsec 接続リストに表示されます。

ファイアウォールルールの編集

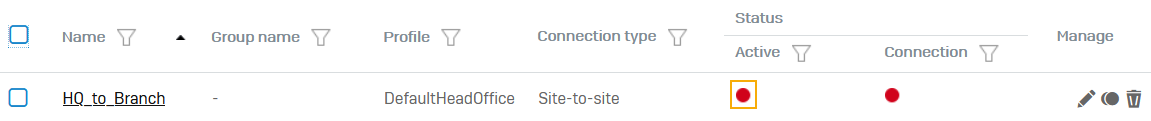

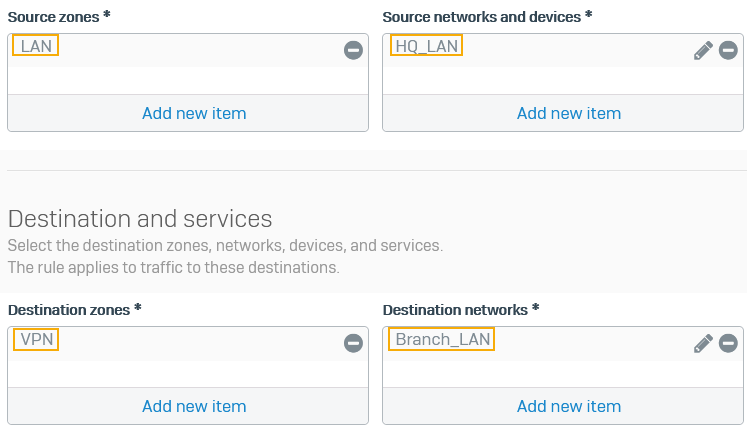

VPN の送信トラフィック用のルールを設定する場合は、IPsec 接続の作成時に作成したファイアウォールルールを編集します。

-

「ルールとポリシー > ファイアウォールルール」に移動し、

IPsec HQ to Branchルールをクリックします。 -

必要に応じて、ルール名を変更します。

-

設定を指定します。

-

「保存」をクリックします。

ファイアウォールルールの追加

受信 VPN トラフィックのルールを作成します。

- 「ルールとポリシー > ファイアウォールルール」に移動し、「IPv4」または「IPv6」を選択して、「ファイアウォールルールの追加」をクリックします。「新しいファイアウォールルール」を選択します。

-

設定を指定します。

オプション 設定 ルール名 Inbound VPN traffic送信元ゾーン VPN 送信元ネットワークとデバイス Branch_LAN宛先ゾーン LAN 宛先ネットワーク HQ_LAN -

「保存」をクリックします。

本社のファイアウォールでサービスへのアクセスを許可する

- 「管理 > デバイスのアクセス」に移動します。

- 「Ping/Ping6」の「VPN」を選択します。

ユーザーが VPN 経由でファイアウォールの IP アドレスに ping を実行し、接続を確認することができます。 - 「適用」をクリックします。

支社側での LAN の定義

支社ネットワークと本社ネットワーク用のホストを、支社側で作成します。

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

ローカル LAN を設定します。

オプション 設定 名前 Branch_LAN種類 ネットワーク IP アドレス 192.168.3.0 -

リモート LAN を設定します。

オプション 設定 名前 HQ_LAN種類 ネットワーク IP アドレス 192.168.2.0

支社での IPsec 接続の追加

支社で IPsec 接続を作成して有効化します。

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

-

全般設定を指定します。

オプション 設定 名前 Branch_to_HQ接続の種類 サイト間 ゲートウェイの種類 開始 ファイアウォールルールの作成 有効 -

暗号化設定を指定します。

オプション 設定 プロファイル DefaultBranchOffice認証タイプ 事前共有鍵 -

事前共有鍵を入力して確認します。

注

本社側と同じ事前共有鍵を使用してください。

-

ローカルゲートウェイを設定します。

オプション 設定 リスニングインターフェース Port1 – 10.118.96.115ローカルサブネット Branch_LAN -

リモートゲートウェイを設定します。

オプション 設定 ゲートウェイのアドレス *リモート ID IP アドレス: 10.118.96.91リモートサブネット HQ_LAN -

「保存」をクリックします。接続が IPsec 接続リストに表示されます。

- ステータスボタン

をクリックして接続を有効にします。

をクリックして接続を有効にします。

ファイアウォールルールの編集

VPN の送信トラフィック用のルールを設定する場合は、IPsec 接続の作成時に作成したファイアウォールルールを編集します。

- 「ルールとポリシー > ファイアウォールルール」に移動し、

IPsec Branch to HQルールをクリックします。 -

設定を指定します。

オプション 設定 ルール名 Outbound VPN traffic送信元ゾーン LAN 送信元ネットワークとデバイス Branch_LAN宛先ゾーン VPN 宛先ネットワーク HQ_LAN -

「保存」をクリックします。

ファイアウォールルールの追加

受信 VPN トラフィックのルールを作成します。

- 「ルールとポリシー > ファイアウォールルール」に移動し、「IPv4」または「IPv6」を選択して、「ファイアウォールルールの追加」をクリックします。「新しいファイアウォールルール」を選択します。

-

設定を指定します。

オプション 設定 ルール名 受信 VPN トラフィック 送信元ゾーン VPN 送信元ネットワークとデバイス HQ_LAN宛先ゾーン LAN 宛先ネットワーク Branch_LAN -

「保存」をクリックします。

サービスへのアクセスを許可する

- 「管理 > デバイスのアクセス」に移動します。

- 「Ping/Ping6」の「VPN」を選択します。

ユーザーが VPN 経由でファイアウォールの IP アドレスに ping を実行し、接続を確認することができます。 - 「適用」をクリックします。

接続の確認

本社と支社間の双方向の接続を確認します。

- 本社側で、支社に ping できるかどうかを確認します。たとえば、Windows でコマンドプロンプトを起動し、以下のコマンドを入力します:

ping 192.168.3.0 - 支社側で、本社に ping できるかどうかを確認します。たとえば、Windows でコマンドプロンプトを起動し、以下のコマンドを入力します:

ping 192.168.2.0 - 本社側で「ファイアウォール」をクリックし、トラフィックを確認します。

- 支社側で「ファイアウォール」をクリックし、トラフィックを確認します。

本社・支社の構成

本社・支社の構成では、通常、支社側のファイアウォールがトンネルイニシエーター、本社側のファイアウォールがレスポンダーとして動作します。理由は以下の通りです。

- 支社のファイアウォールに動的 IP アドレスが設定されている場合、本社のデバイスから接続を開始することはできません。

- 支社は複数存在する可能性があるので、本社がすべての支社に対して接続を再試行するよりも、支社が接続を再試行することが推奨されます。

その他のリソース