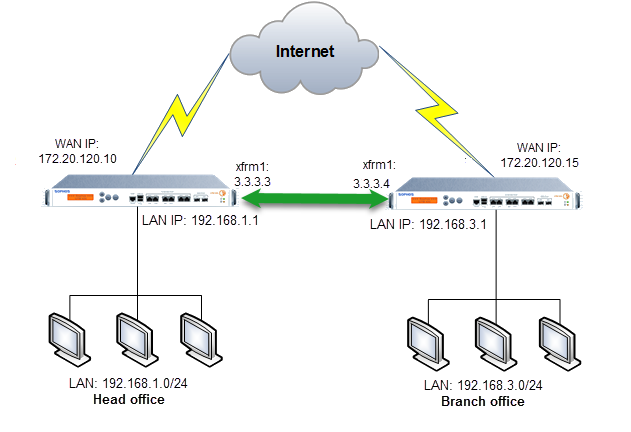

トラフィックセレクタを用いたルートベースの VPN の作成

本社 (HO) と支社 (BO) の間に、特定のローカルサブネットおよびリモートサブネットを対象としたルートベースの VPN (RBVPN) を作成・導入しましょう。

はじめに

このシナリオでは、ブランチオフィスが接続を開始します。IPv4 を用いて、IPsec プロファイルには IKEv2 を、認証には RSA 鍵を使用します。また、スタティックルートを追加します。

注

ここで使用するネットワークアドレスは、例にすぎません。ルートベースの VPN を作成する場合は、ネットワークアドレスを使用します。

次の手順を実行します。

- 本社の RBVPN を設定します。LAN の定義、RBVPN トンネルの作成、送受信トラフィックのファイアウォールルールの作成を行います。

- 支社の RBVPN を設定します。LAN の定義、RBVPN トンネルの作成、送受信トラフィックのファイアウォールルールの作成を行います。

接続をチェックすることもできます。

ルートベースの VPN ネットワークダイアグラム

本社・支社の構成

本社と支社の設定がある場合、通常、支社のファイアウォールはトンネルの発信側として機能します。本社のファイアウォールは応答側として機能します。理由は以下のとおりです。

- 支社は複数存在する可能性があるので、本社がすべての支社に対して接続を再試行するよりも、支社が接続を再試行することが推奨されます。

-

支社のデバイスに動的 IP アドレスが設定されている場合、本社のデバイスから接続を開始することはできません。

ただし、本社の Sophos Firewall でダイナミック DNS (DDNS) を設定した場合は、本社から接続を開始できます。詳しくは、ダイナミック DNS プロバイダの追加を参照してください。

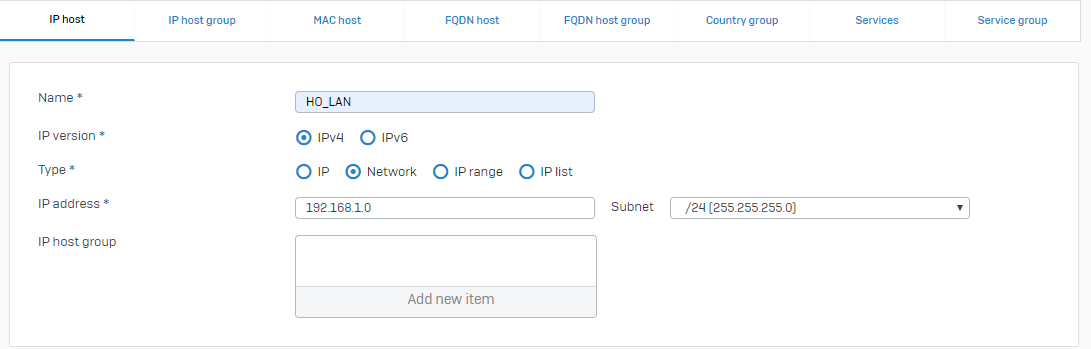

本社側での LAN の定義

本社ネットワークと支社ネットワーク用のホストを作成します。

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

ローカル LAN を設定します。

名前 設定 名前 HO_LANIP バージョン IPv4種類 NetworkIP アドレス 192.168.1.0サブネット /24 (255.255.255.0)次に例を示します。

-

「保存」をクリックします。

- 「追加」をクリックします。

-

リモート LAN を設定します。

名前 設定 名前 BO_LANIP バージョン IPv4種類 NetworkIP アドレス 192.168.3.0サブネット /24 (255.255.255.0) -

「保存」をクリックします。

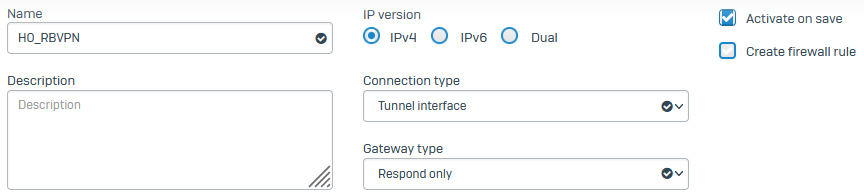

ルートベース VPN トンネル (HO) の作成

ルートベースの VPN トンネルを作成するには、次の手順を実行します。

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

- 名前を入力します。

-

全般設定を指定します。

注

ここで、ルートベース VPN のファイアウォールルールの作成を選択することはできません。

名前 設定 IP バージョン 指定された IP バージョンを使用するデータのみが、トンネルを通過できます。

「IPv4」を選択します。接続の種類 「トンネルインターフェース」を選択します。これにより、2つのエンドポイント間にトンネルインターフェースが作成されます。インターフェースの名前は xfrmで、その後に番号が続きます。ゲートウェイの種類 次のゲートウェイタイプを選択します。

応答のみ: 受信要求にいつでも応答するために接続を準備します。保存時にアクティベート このオプションを選択します。「保存」をクリックしたときに、VPN 接続がアクティベートされます。 例:

-

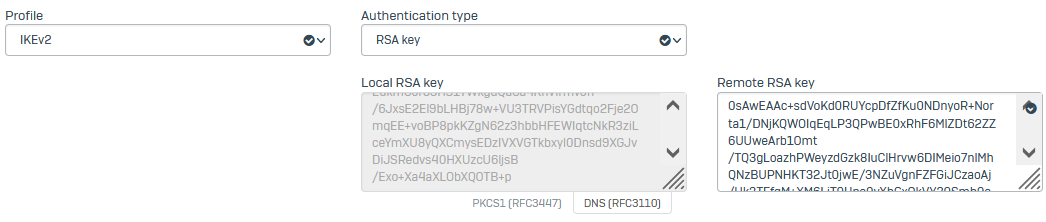

暗号化設定を指定します。

名前 設定 プロファイル トラフィック用の IPsec プロファイル。

「IKEv2」を選択します。認証タイプ 認証の種類として以下を選択します。

RSA 鍵: RSA 鍵を使用してエンドポイントを認証します。

ローカル RSA キーは自動的に生成されます。支社の Sophos Firewall から RSA 鍵をコピーして貼り付ける必要があります。例:

-

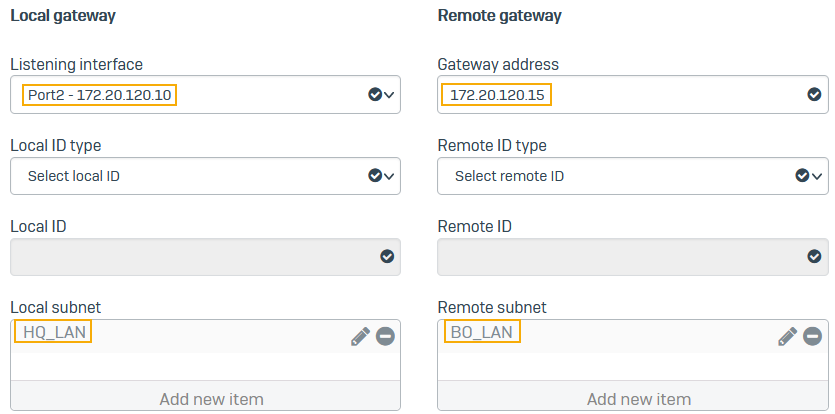

ゲートウェイを設定します。

名前 設定 リスニングインターフェース 接続リクエストを待機するインターフェース。

WAN インターフェース ( Port2-172.20.120.10) を選択します。ゲートウェイのアドレス ブランチオフィス Sophos Firewall ( 172.20.120.15) の WAN IP アドレスを入力します。ローカルサブネット HO_LANリモートサブネット BO_LAN例:

-

「保存」をクリックします。

-

「プロファイル > IPsec プロファイル」に移動し、「デッドピア検知」がオンになっていることを確認します。ピア (支社) に到達できない場合のアクションとして、以下のいずれかを選択することを推奨します。

- 保留

- 切断

-

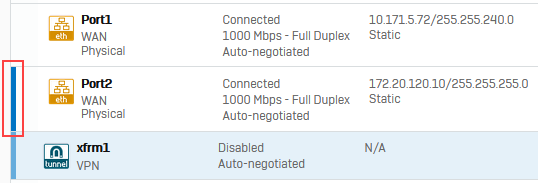

XFRM インターフェースを表示するには、「ネットワーク > インターフェース」に移動し、「リスニングインターフェース」として選択したインターフェースの横の青いバーをクリックします。

次に例を示します。

ファイアウォールルールを追加する (HO)

受信および送信 VPN トラフィックのファイアウォールルールを作成します。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「IPv4」プロトコルを選択します。

- 「ファイアウォールルールの追加 > 新しいファイアウォールルール」を選択します。

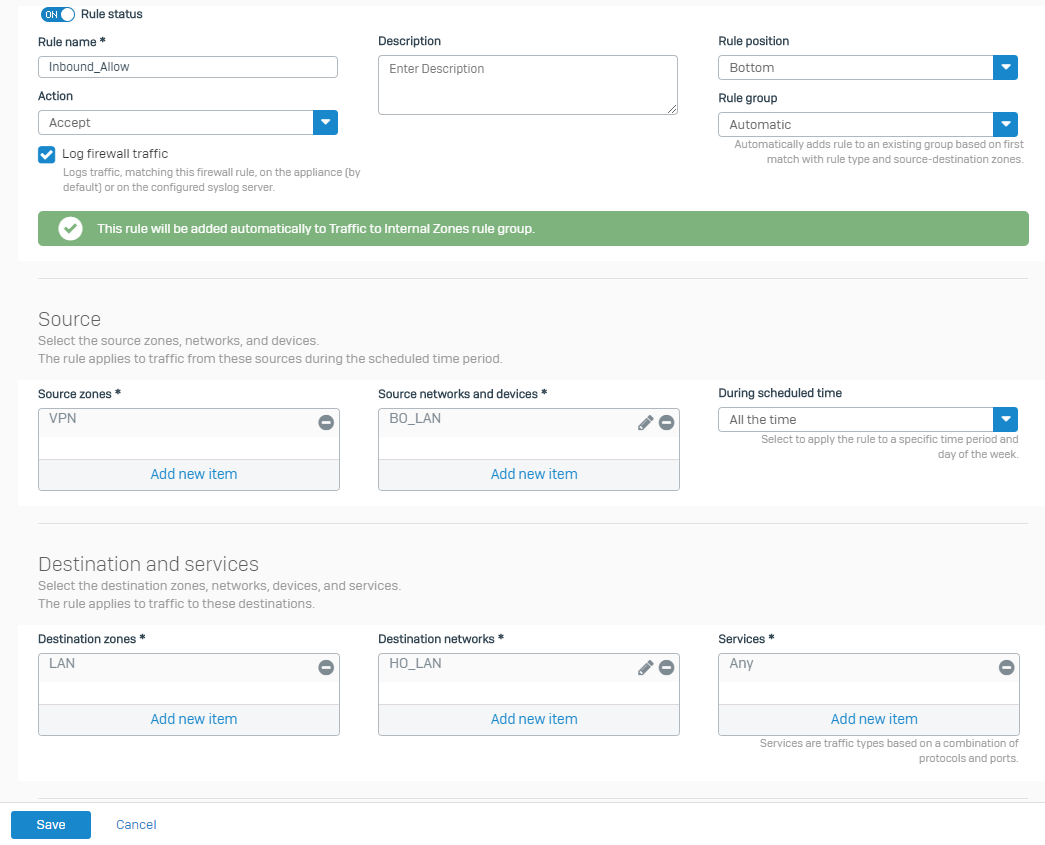

-

設定を指定します。

名前 設定 ルール名 Inbound_Allow送信元ゾーン VPN送信元ネットワークとデバイス BO_LAN宛先ゾーン LAN宛先ネットワーク HO_LAN例:

-

「ファイアウォールトラフィックのログ」を選択します。

- 「保存」をクリックします。

- 「IPv4」を選択し、「ファイアウォールルールの追加」を選択します。「新しいファイアウォールルール」を選択します。

-

設定を指定します。

名前 設定 ルール名 Outbound_Allow送信元ゾーン LAN 送信元ネットワークとデバイス HO_LAN 宛先ゾーン VPN 宛先ネットワーク BO_LAN -

「ファイアウォールトラフィックのログ」を選択します。

- 「保存」をクリックします。

支社側での LAN の定義

支社ネットワークと本社ネットワーク用のホストを作成します。

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

ローカル LAN を設定します。

名前 設定 名前 BO_LAN種類 ネットワーク IP アドレス 192.168.3.0サブネット /24 (255.255.255.0) -

リモート LAN を設定します。

名前 設定 名前 HO_LAN種類 ネットワーク IP アドレス 192.168.1.0サブネット /24 (255.255.255.0)

ルートベース VPN トンネル (BO) の作成

ルートベースの VPN トンネルを作成するには、次の手順を実行します。

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

- 名前を入力します。

-

全般設定を指定します。

名前 設定 IP バージョン 指定された IP バージョンを使用するデータのみが、トンネルを通過できます。

「IPv4」を選択します。接続の種類 「トンネルインターフェース」を選択します。これにより、2つのエンドポイント間にトンネルインターフェースが作成されます。インターフェースの名前は xfrmで、その後に番号が続きます。ゲートウェイの種類 次のゲートウェイタイプを選択します。

接続を開始: VPN サービスまたはデバイスが再起動するたびに、接続を確立します。保存時にアクティベート このオプションを選択します。「保存」をクリックしたときに、VPN 接続がアクティベートされます。 -

暗号化設定を指定します。

名前 設定 プロファイル トラフィック用の IPsec プロファイル。「IKEv2」を選択します。 認証タイプ 認証の種類として以下を選択します。

RSA 鍵: RSA 鍵を使用してエンドポイントを認証します。

ローカル RSA キーは自動的に生成されます。本社の Sophos Firewall から RSA 鍵をコピーして貼り付ける必要があります。 -

ローカルゲートウェイを設定します。

名前 設定 リスニングインターフェース 接続リクエストを待機するインターフェース。WAN インターフェース ( Port2-172.20.120.15) を選択します。 ローカルサブネット BO_LAN -

リモートゲートウェイを設定します。

名前 設定 ゲートウェイのアドレス 本社の Sophos Firewall の WAN IP アドレス ( 172.20.120.10) またはホスト名を入力します。リモートサブネット HO_LAN -

「保存」をクリックします。

「プロファイル > IPsec プロファイル」に移動し、「デッドピア検知」がオンになっていることを確認します。ピア (本社) に到達できない場合に実行するアクションを次の中から選択します。再開。 - XFRM インターフェースを表示するには、「ネットワーク > インターフェース」に移動し、「リスニングインターフェース」として選択したインターフェースの横の青いバーをクリックします。

ファイアウォールルールを追加する (BO)

受信および送信 VPN トラフィックのファイアウォールルールを作成します。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「IPv4」プロトコルを選択します。

- 「ファイアウォールルールの追加 > 新しいファイアウォールルール」を選択します。

-

設定を指定します。

名前 設定 ルール名 Inbound_Allow送信元ゾーン VPN 送信元ネットワークとデバイス HO_LAN宛先ゾーン LAN 宛先ネットワーク BO_LAN -

「ファイアウォールトラフィックのログ」を選択します。

- 「保存」をクリックします。

- 「IPv4」を選択し、「ファイアウォールルールの追加」を選択します。「新しいファイアウォールルール」を選択します。

-

設定を指定します。

名前 設定 ルール名 Outbound_Allow送信元ゾーン LAN 送信元ネットワークとデバイス BO_LAN宛先ゾーン VPN 宛先ネットワーク HO_LAN -

「保存」をクリックします。

接続の確認

- 「管理 > デバイスのアクセス」に移動します。VPN ゾーンの場合は、「Ping/Ping6」を選択します。

- 「ルールとポリシー > ファイアウォールルール」に移動します。先ほど作成したファイアウォールルールで、「ファイアウォールトラフィックのログ」が有効になっていることを確認します。

本社で、次の手順を実行します。

- ブランチオフィス LAN 上のデバイスに対して継続的に ping を実行します。Windows でコマンドプロンプトを起動し、

ping 192.168.3.10 -tと入力します。 - Sophos Firewall で、「診断 > パケットキャプチャ > 設定」に移動します。「BPF 文字列」に以下のように入力します:

host 192.168.1.10 and proto ICMP - 「保存」をクリックします。

- 「パケットキャプチャ」をオンにします。ping が成功すると、XFRM インターフェースから送信される ICMP トラフィックが表示されます。

- 「ログビューア」に移動します。

192.168.1.10を検索します。ping が成功すると、XFRM インターフェースから宛先 IP アドレス 192.160.1.10 への ICMP トラフィックが表示されます。

さらにトラブルシューティングを行うには、ファイアウォールルール ID を選択し、「ファイアウォールルールのフィルタリング」を選択します。これにより、Web 管理コンソールでファイアウォールルールが開き、設定を確認できます。

その他のリソース