サイト間 IPsec VPN のトラブルシューティング

Sophos Firewall デバイスでサイト間 IPsec VPN 接続を確立できない原因として、よくある設定ミスについて説明します。

IPsec に関するイベントは、/log の以下のファイルに記録されています。

strongswan.log: IPsec VPN Service ログcharon.log: IPsec VPN charon (IKE デーモン) ログstrongswan-monitor.log: IPsec デーモン監視ログdgd.log: デッドゲートウェイ検出 (DGD) および VPN フェールオーバーのログ

このページでは、以下のエラーメッセージが表示されたときのトラブルシューティングについて説明します: IPsec connection could not be established

以下のログファイルを開いてください: /log/strongswan.log

リモートピアがフェーズ 1 のプロポーザルを拒否する

strongSwan ログに表示されるエラーメッセージ: Remote peer is refusing our Phase 1 proposals

原因: 2つのピア間で、フェーズ 1 のプロポーザルが一致していません。

- 両方のファイアウォールで、VPN の以下の設定が同じであることを確認します。

- フェーズ 1: 暗号化、認証、DH グループ。

- ゲートウェイのアドレス: ローカルファイアウォールで指定したピアゲートウェイのアドレスが、リモートファイアウォールで設定したリスニングインターフェースと一致していることを確認してください。

- その他の設定: ローカルとリモートの ID。

- これらの設定がすべて一致している場合は、リモート側が接続を拒否していることに基づき、リモートファイアウォールの管理者が設定を確認してください。

リモートピアが認証されない

strongSwan ログに表示されるメッセージ:

We have successfully exchanged Encryption and Authentication algorithms, we are now negotiating the Phase 1 SA encryption (hashing) key

Remote peer reports we failed to authenticate

原因: ID の種類が一致していないため、リモートファイアウォールがローカルリクエストを認証できません。例: ローカルファイアウォール側の IPsec 接続の設定で、ローカル ID に IP アドレスを指定しているのに対し、リモートファイアウォール側で、DNS 名を要求するように設定している場合があります。

- リモートファイアウォールのログをチェックして、ID の種類の不一致によってエラーが発生したことを確認します。

- ローカルとリモートの ID の種類および ID が一致するよう、設定を変更します。

暗号化エラー

ログに表示されるエラーメッセージ:

Error on decryption of the exchange Information field of the IKE request is malformed or not readable

原因: 双方のファイアウォールで、事前共有鍵が一致していない可能性があります。

まれに、ISP またはアップストリームアプライアンス (ルーターや別のファイアウォールなど) がパケットを破損している場合があります。

- 双方のファイアウォールの VPN 設定で事前共有鍵が一致しているかどうかを確認します。

- 事前共有鍵が一致している場合は、ISP またはアップストリームデバイスがパケットを破損しているかどうかを確認します。

- WAN インターフェースの MTU および MSS の設定が、ISP 指定の値と一致しているかどうかを確認します。

リモートピア側で、受け付けたプロポーザルにおける不一致が記録される

strongSwan ログに表示されるメッセージ:

Phase 1 is up Initiating establishment of Phase 2 SA Remote peer reports no match on the acceptable proposals

リモートファイアウォールに、以下のエラーメッセージが表示されます: NO_PROPOSAL_CHOSEN

原因: フェーズ 2 のプロポーザルが一致していません。

- 双方のファイアウォールのフェーズ 2 の設定 (暗号化アルゴリズム、認証アルゴリズム、DH グループ) が一致しているかどうかを確認します。

- 一致している場合は、リモートファイアウォール側のログを参照して原因を調べます。

無効な ID

strongSwan ログに表示されるメッセージ:

Phase 1 is up Remote peer reports INVALID_ID_INFORMATION

原因:

- CLI にサインインし、「5」の「Device management」をクリックし、続けて「3」の「Advanced shell」をクリックします。

-

以下のコマンドを入力します:

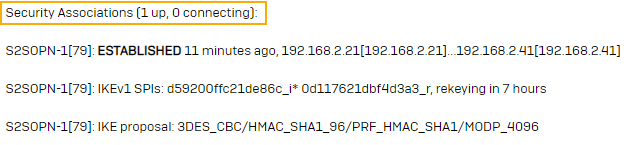

ipsec statusallSA (セキュリティアソシエーション) が表示されていないことがわかります。以下に例を示します。

-

以下のコマンドを入力します:

ip xfrm policyフェーズ 2 の SA は表示されません。ファイアウォールで指定したローカルおよびリモートサブネットが、フェーズ 2 のネゴシエーションにおいて一致しませんでした。たとえば、リモートのファイアウォールが 192.168.0.0/24 を、ローカルのファイアウォールが 192.168.1.0/24 を使用してネゴシエーションを行っています。

-

双方のファイアウォールで、指定したサブネットが一致していることを確認します。

- 一致している場合は、リモート側の管理者がリモートファイアウォールのログを確認します。

トンネルが確立されたが、その後、トラフィックが停止した

Sophos Firewall とサードパーティ製ファイアウォールの間で IPsec 接続を確立し、しばらく経過した後、トラフィックの流れが停止した場合は、以下の手順を実行します。

- CLI にサインインし、「5」の「Device management」をクリックし、続けて「3」の「Advanced shell」をクリックします。

-

以下のコマンドを入力します:

ipsec statusallIPSec SA が確立されていることを確認します。

-

以下のコマンドを入力します:

ip xfrm stateVPN のトランスフォームセットが存在すること、つまり、SA が一致していることを確認します。

-

双方のファイアウォールで、鍵の有効期間が一致していることを確認します。

一致していない場合は、一方のファイアウォールが、もう一方のファイアウォールの許可を得ずに、ESP 暗号化シークレットの鍵を更新しています。

-

鍵の有効期間が一致している場合は、その有効期間に基づいて鍵を更新していることを確認します。

Sophos Firewall では、時間ベースの鍵更新のみを使用できます。サードパーティ製のリモートファイアウォールで、トラフィックベースの鍵更新を設定している場合は、時間ベースに変更してください。