全般設定

ファイアウォールルールに Web ポリシーを含めると、HTTP(S) と FTP トラフィックをスキャンして Web の不正使用を検出することができます。この設定は、このようなオプションが設定されたファイアウォールルールと一致するトラフィックにのみ適用されます。設定項目には、スキャンの種類、スキャンするファイルの最大サイズ、追加チェックなどがあります。また、ポリシーオーバーライドを作成して、ブロック対象の Web サイトへのエンドユーザーのアクセスを許可することもできます。

マルウェアスキャンとコンテンツスキャン

トラフィックを種類とプロトコル別にスキャンおよび制限するために、一般的な制限を構成します。

スキャンエンジンの選択: すべてのトラフィックに使用するスキャンエンジン。

-

シングルエンジン: プライマリのウイルス対策エンジンを使用してトラフィックをスキャンします (デフォルトは Sophos)。このように選択すると、最適なパフォーマンスが得られます。

-

デュアルエンジン: 両方のエンジンを使用してトラフィックをスキャンします。最初にプライマリ、次にセカンダリを使用します。このように選択すると、検出力とセキュリティが向上しますが、パフォーマンスに影響する可能性があります。

注

ゼロデイ対策を使用する場合は、シングルスキャンエンジンを Sophos に設定するか、デュアルエンジンスキャンを選択します。

Web プロキシのスキャンモード: HTTP および HTTPS トラフィックのスキャンモード。このオプションは、 Web プロキシフィルタリングにのみ適用されます。DPI エンジンでは常にリアルタイムモードが使用されます。

-

バッチ: バッチモードでは、ファイル全体をダウンロードしてスキャンしてから、そのファイルをブラウザに転送します。バッチモードのほうが安全ですが、ブラウザのパフォーマンスに影響を及ぼす可能性があります。

-

リアルタイム: リアルタイムモードでは、ダウンロードしたファイルコンテンツを少しずつブラウザに転送します。スキャンが完了して未感染とわかった段階で、ファイルの残りをすべて転送します。

業務上不要なアプリケーションをブロック: 業務上不要と思われるアプリケーション (PUA) のダウンロードを防ぎます。

承認済みの PUA: ブロックしない PUA のリスト。

マルウェアスキャンでエラーが発生したときのアクション: スキャンできないコンテンツに対するアクション。

注

暗号化または破損のために完全にスキャンできないファイル。検出されない脅威が含まれている可能性があります。ブロック機能は最適なセキュリティ対策を提供します。

以下より大きなファイルをスキャンしない:: HTTP(S) スキャンするファイルの最大サイズ (MB)。このサイズを超えるファイルはスキャンされません。

FTP の最大ファイルスキャンサイズ: FTP スキャンするファイルの最大サイズ (MB)。このサイズを超えるファイルはスキャンされません。

音声ファイルと動画ファイルをスキャンする: マルウェアや脅威を検出するために音声および動画をスキャンします。スキャンは、オーディオおよびビデオプレーヤーのストリーミングに問題が生じる可能性があります。

ファーミング対策の有効化: ファーミング攻撃は合法の Web サイトから、合法サイトにみせかけた不正 Web サイトにリダイレクトします。接続する前に、DNS ルックアップを繰り返すことでドメイン名汚染攻撃からユーザーを保護します。

HTTPS 復号化とスキャン

認証機関 (CA) の HTTPS スキャン: スキャンした HTTPS 接続をセキュリティ保護する証明機関。これは、 Web プロキシでのみ使用されます。DPI エンジンで使用される CA を設定するには、「復号化のプロファイル」または「SSL/TLS インスペクションの設定」を使用します。

認識されていない SSL プロトコルをブロック: 無効な SSL プロトコルを使用して HTTPS スキャンを回避するトラフィックを阻止します。

無効な証明書をブロック: 有効な証明書を含むサイトにのみ接続します。この設定は、 Web プロキシにのみ適用されます。DPI エンジンの証明書検証設定を構成するには、「復号化のプロファイル」を使用します。

特定の Web サイト、Web カテゴリ、送信元および宛先 IP アドレスの証明書検証をオフにするには、「Web > 例外」に移動します。

「HTTPS の暗号化解除/スキャン」が無効になっているときに HTTPS 接続エラーやブロック/警告ポリシーに基づく処理が発生した場合: 「HTTPS の暗号化解除/スキャン」が無効になっているときに、HTTPS リクエストに対するブロック/警告が発生した場合、ユーザーに通知を表示するか、ユーザーに通知せずに接続を破棄することができます。

注

HTTPS CA がインストールされていない場合、証明書に関する警告がブラウザから表示される場合があります。

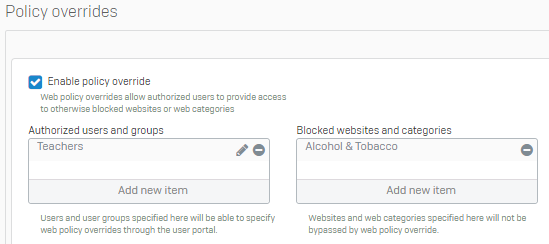

ポリシー無効化

ポリシーのオーバーライドでは、ポリシーを無効化する権限を特定のユーザーに与えて、ブロック対象の Web サイトへのアクセスを一時的に許可することができます。許可されたユーザーは、 Web サイトとカテゴリ、時間範囲、およびアクセスコードを指定して、ユーザーポータルでポリシーオーバーライドを作成します。オーバーライドが指定されているサイトにユーザーがアクセスすると、ブロックページが開き、アクセスコードの入力フィールドが表示されます。

- 現在指定されているオーバーライドを表示して管理するには、「無効化設定を表示」を選択します。ここでオーバーライドのオン / オフを切り替えたり、オーバーライドを削除したりすることができます。

ポリシー無効化を有効にする: ユーザーポータルで Web ポリシーオーバーライドを作成することを、特定のユーザーに許可します。

許可するユーザーとグループ: オーバーライドを作成・管理できるユーザーとグループ。

ブロック対象の Web サイトとカテゴリ: Web ポリシーオーバーライドが有効になっている場合を含め、決してバイパスが許可されない Web サイトと Web カテゴリ。

アクセスコードの手動入力を許可する: 特定のユーザーに、ユーザーポータルでアクセスコードを作成することを許可します。このオプションが有効でない場合、ユーザーは自動生成されたコードを使用する必要があります。

ポリシーオーバーライドトラフィックが、アクションが「拒否」に設定されている SSL/TLS インスペクションルールと一致する場合、オーバーライドは有効にならず、Web サイトはブロックされます。これを回避するには、「Web > 例外」に移動して例外を作成し、条件に一致したときに HTTPS 復号化をスキップするようにします。

ブロック対象の Web サイトへのアクセスを許可する

以下のようにポリシーオーバーライドを設定すると、「教師」グループに属するユーザーがエンドユーザーに対して、ブロック対象の Web サイトへのアクセスを許可することができます。ただし、このオーバーライドが有効になっているときでも、「アルコールとタバコ」カテゴリ内の Web サイトには決してアクセスできません。

Web コンテンツのキャッシング

Web コンテンツのキャッシュを有効にする: 最近アクセスしたサイトのコピーを保持することによって、帯域幅の消費量を削減し、パフォーマンスを向上させます。

Sophos Firewall は Web プロキシのみでこれを適用されます。

ソフォスエンドポイントのアップデートを常にキャッシュする: ネットワークのパフォーマンスを向上させるため、Sophos Endpoint Protection のアップデートのコピーを保持します。

注

このオプションをオフにすると、多数のエンドポイントが同時にインターネットからアップデートをダウンロードしようとしたときに、ネットワークの輻輳が発生することがあります。

Web プロキシ設定

ネットワークゾーンで Web プロキシサービスを有効にすると、ファイアウォールはトラフィックを透過的に傍受し、Web プロテクションを強制します (例: ポリシーとマルウェアのスキャン)。デフォルトで、LAN および Wi‑Fi ゾーンでサービスが有効化されます。透過モードでは、ファイアウォールはポート 80 のみで HTTP トラフィックを、ポート 443 のみで HTTPS トラフィックを許可します。

ただし、Web プロキシのリスニングポートを指定することにより、構成された Web ブラウザの Web プロキシとして動作するようにファイアウォールを構成することができます。プロキシの背後のユーザーは、ブラウザの Web プロキシ構成設定で LAN または Wi‑Fi アドレスとポートを指定する必要があります(詳細についてはブラウザのドキュメントを参照してください)。

構成された Web ブラウザの Web プロキシとして動作するようにファイアウォールを設定する場合は、Web プロキシのリスニングポートと許可された宛先ポートを指定します。

注

IPS ポリシーはプロキシおよび WAN 間のトラフィックに適用できますが、ユーザーおよびプロキシ間には適用できません。

注

トラフィックシェーピングポリシーは直接型プロキシトラフィックには適用できません。

Web プロキシのリスニングポート: Web プロキシが HTTP 接続要求を待機するポート。

許可された宛先ポート: ファイアウォールは非標準ポートを使用してリモートサーバーに接続するよう、要求を受け取る可能性があります。プロキシが接続を許可するポートを指定します(この設定は Web プロキシのリスニングポートが設定されている場合にのみ適用されます)。

警告

非標準ポートの接続を許可することは、セキュリティリスクをもたらす可能性があります。

TLS の最小バージョン: Web プロキシとキャプティブポータルの両方に対して、TLS の最小バージョンを選択します。

その他のリソース