システムが生成した認証クエリを IPsec トンネルにルーティングする

Sophos Firewall によって生成されたトラフィックを、ポリシーベースまたはルートベースの VPN トンネルにルーティングできます。

たとえば、支店のファイアウォールの認証クエリを、IPsec トンネル経由で本社の AD サーバーにルーティングできます。

概要

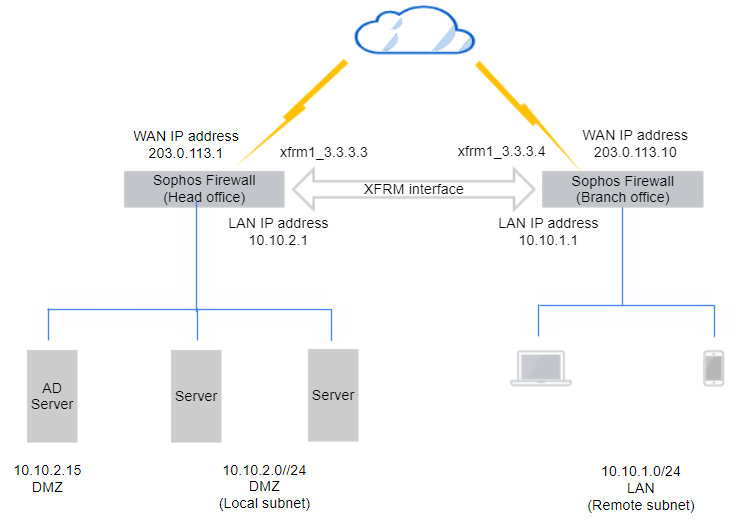

IPsec VPN トンネルは、本社と支店のファイアウォールを接続します。

システム生成トラフィックは「ネットワーク > WAN リンクマネージャ」にリストされているゲートウェイをデフォルトで使用します。このトラフィックが IPsec トンネルを使用するようにすることができます。トラフィックにポリシーベースおよびおよびルートベースのトンネルを使用する例を以下に示します。

ポリシーベースの IP secトンネルの場合は、支店のファイアウォールで次の手順を実行します。

- システム生成トラフィックから AD サーバーへの IPsec ルートを追加します。

- AD サーバーのアドレスへの認証クエリで、支店のゲートウェイアドレスを LAN または WAN インターフェースに変換 (送信元 NAT) します。この例では、LAN インターフェースを使用します。

- 変換に使用した LAN または WAN インターフェースに対するポリシーベースの IPsec 設定で、ローカルサブネットとリモートサブネットを確認します。

ルートベースの IPsec トンネルの場合は、次の手順を実行します。

- AD サーバーのアドレスに対する認証クエリで、支店のゲートウェイアドレスを XFRM インターフェースに変換 (送信元 NAT) します。この手順は、支店のファイアウォールで実行してください。

- 認証クエリを XFRM インターフェースに送信するように SD-WAN ルートを設定します。これは、支店および本社のファイアウォールで行います。

- 本社のファイアウォールで、受信方向および送信方向のファイアウォールルールを設定します。

この例では、以下のネットワーク図に基づいて、設定を行います。

前提条件: IPsec VPN トンネルを設定する

両方のファイアウォールで、次の VPN 設定のいずれかが必要です。

- 支店の LAN と本社の DMZ サブネット間のトラフィック用のポリシーベースの VPN。以下に設定例を示します。

- 支店と本社のファイアウォール間の、サブネットを任意に設定したルートベース VPN。以下に設定例を示します。

両方のファイアウォールで次の IP ホストを設定する必要があります。

- AD サーバー (例:

10.10.1.15) - 支店の LAN インターフェース (例:

10.10.1.1) - XFRM インターフェースのアドレス (例:

3.3.3.3および3.3.3.4)

IPsec ルートを追加し、支店のファイアウォールでゲートウェイアドレスを変換する必要があります。

支店: IPsec ルーティングを追加する

次の手順を実行します。

- 支店のファイアウォールの CLI にサインインします。

- 4 と入力してデバイスコンソールを選択し、Enter キーを押します。

-

システム生成トラフィックを IPsec 接続経由で AD サーバーに送信する IPsec ルートを追加するには、次のコマンドを入力します。

system ipsec_route add host <ホストの IP アドレス> tunnelname <トンネル>例

system ipsec_route add host

10.10.2.15tunnelname Branch_to_HeadOffice

システム生成トラフィックが使用するゲートウェイのアドレスを変換する

次の手順を実行します。

-

本社の AD サーバーへの認証クエリで、支店のファイアウォールのゲートウェイアドレスを LAN インターフェースアドレスに変換します。

次のコマンドを入力します。

set advanced-firewall sys-traffic-nat add destination <宛先またはネットワークの IP アドレス> snatip <NAT された IP>例

set advanced-firewall sys-traffic-nat add destination

10.10.2.15snatip10.10.1.1 -

支店および本社の IPsec 設定で、変換された LAN インターフェースをローカルおよびリモートのサブネットとして選択していることを確認します。

ルートベーストンネルを任意のサブネット間で使用できます。

支店: SD-WAN ルートの追加

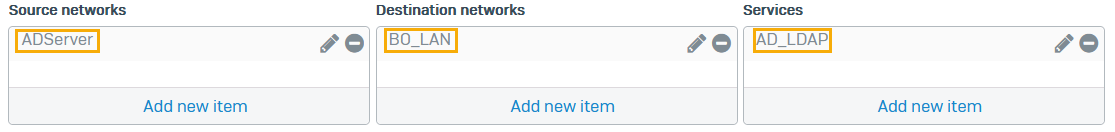

- 「ルーティング > SD-WAN ルート」に移動し、「追加」をクリックします。

- 「名前」を入力します。

- 「送信元ネットワーク」を「すべて」に設定します。

- 「宛先ネットワーク」を、AD サーバーの IP ホストに設定します。IP ホストを設定するには、次の手順を実行します。

- 「新規項目の追加」をクリックして、「すべて」のチェックを外します。

- 「追加」をクリックし、「名前」を入力します。

- 「IP アドレス」に

10.10.2.15と入力します。 - 「保存」をクリックします。

-

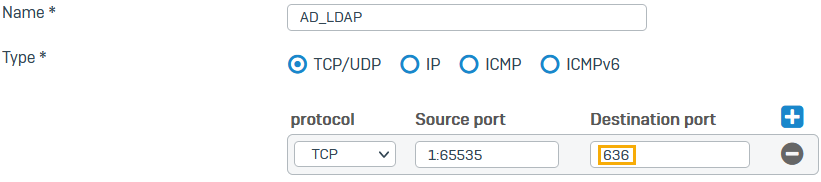

「サービス」で、TCP ポート 636 (セキュア AD および LDAP 認証のデフォルトポート) のオブジェクトを作成します。

次の手順を実行します。

-

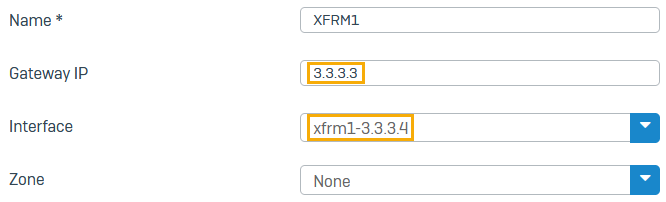

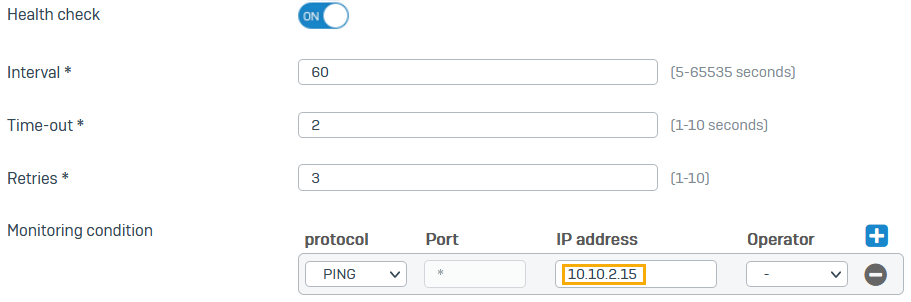

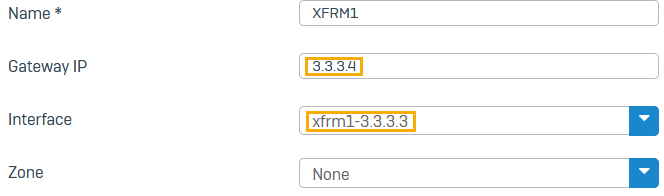

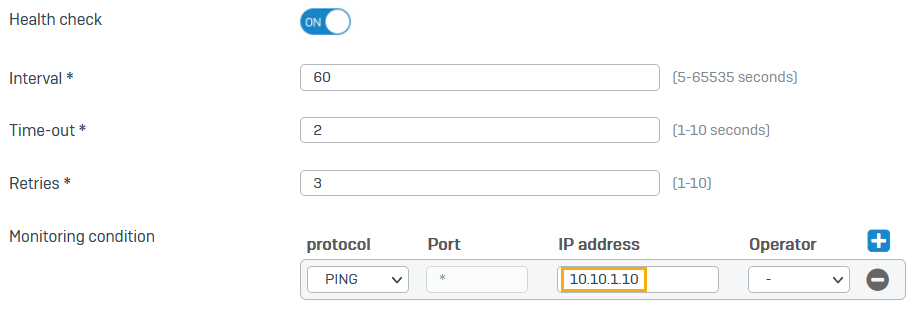

「リンク選択の設定」で、「プライマリゲートウェイとバックアップゲートウェイ」を選択します。

- 「プライマリゲートウェイ」のドロップダウンリストをクリックし、「追加」をクリックします。

-

次の手順を実行します。

-

「指定されたゲートウェイのみを経由してルーティングする」を選択します。

トンネルが使用できない場合、ファイアウォールがトラフィックをドロップするようになります。

-

「保存」をクリックします。

支店: VPN で Ping をオンにする

- 「管理 > デバイスのアクセス」に移動します。

- 「Ping/Ping6」の「VPN」のチェックボックスを選択します。

- 「適用」をクリックします。

支店: デフォルトで使用されるゲートウェイを変換する

本社の AD サーバーへのシステム生成トラフィックで、支店のファイアウォールのゲートウェイアドレスを XFRM インターフェースアドレスに変換 (送信元 NAT) します。

次のコマンドを入力します。

set advanced-firewall sys-traffic-nat add destination <宛先またはネットワークの IP アドレス> snatip <NAT された IP>

例

set advanced-firewall sys-traffic-nat add destination 10.10.2.15 snatip 10.10.1.1

本社: SD-WAN ルートの追加

- 「ルーティング > SD-WAN ルート」に移動し、「追加」をクリックします。

- 「名前」を入力します。

- 「送信元ネットワーク」を、AD サーバーの IP ホスト (

10.10.2.15) に設定します。 - 「宛先ネットワーク」を、支店のファイアウォールで変換先として指定した LAN インターフェース (

10.10.1.1) に設定します。 -

「サービス」で、TCP ポート 636 (セキュア AD および LDAP 認証のデフォルトポート) のオブジェクトを作成します。

次の手順を実行します。

- 「新規項目の追加」をクリックして、「すべて」のチェックを外します。

- 「追加」をクリックし、「サービス」をクリックします。

- 「名前」を入力します。

- 「宛先ポート」に

636と入力します。 - 「保存」をクリックします。

-

「リンク選択の設定」で、「プライマリゲートウェイとバックアップゲートウェイ」を選択します。

- 「プライマリゲートウェイ」のドロップダウンリストをクリックし、「追加」をクリックします。

-

次の手順を実行します。

-

「指定されたゲートウェイのみを経由してルーティングする」を選択します。

トンネルが使用できない場合、ファイアウォールがトラフィックをドロップするようになります。

-

「保存」をクリックします。

本社: VPN で Ping をオンにする

- 「管理 > デバイスのアクセス」に移動します。

- 「Ping/Ping6」の「VPN」のチェックボックスを選択します。

- 「適用」をクリックします。

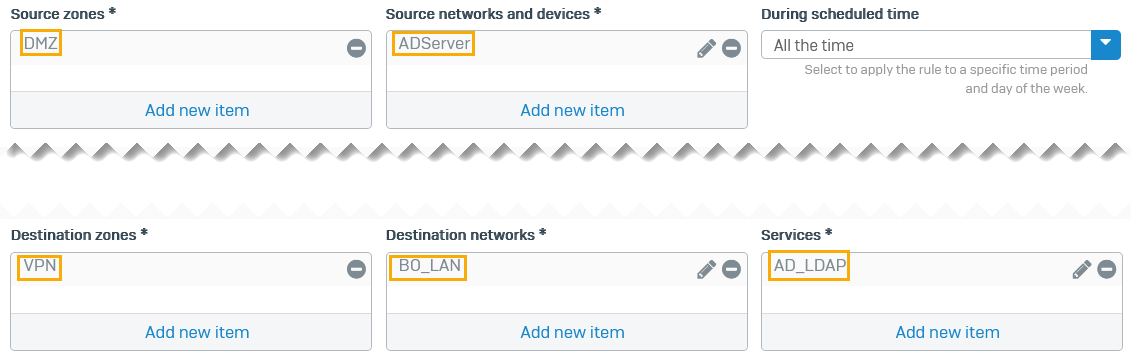

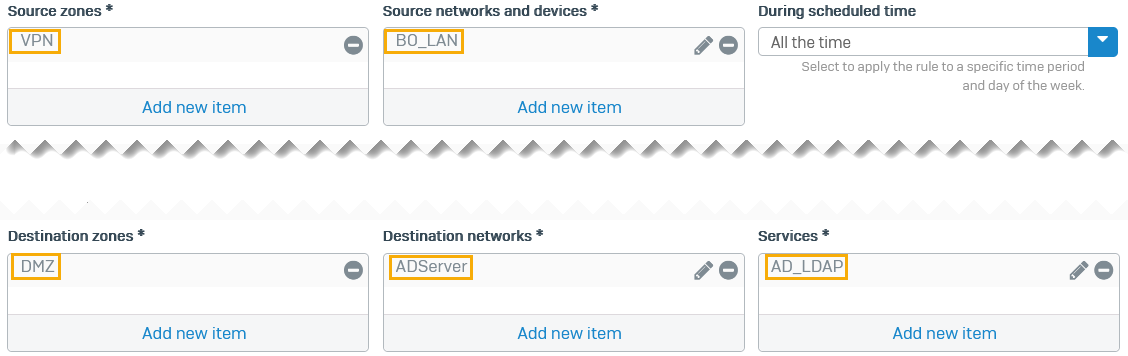

本社: 送信方向のファイアウォールルール

本社のファイアウォールで、送信方向のトラフィックを許可するようにファイアウォールルールを設定します。これにより、AD サーバーはルートベースの VPN トンネルに応答を送信できるようになります。

以下を選択します。

- 送信元ゾーン:

DMZ - 送信元ネットワークとデバイス:

ADServer - 宛先ゾーン:

VPN - 宛先ネットワーク:

BO_LAN - サービス:

AD_LDAP -

「保存」をクリックします。

次に例を示します。

本社: 受信方向のファイアウォールルール

本社のファイアウォールで受信方向のトラフィックを許可するようにファイアウォールルールを設定します。ルートベースの VPN トンネル経由で受信した認証クエリが、AD サーバーに送信されるようになります。

以下を選択します。