マルチユーザーホストに、接続ごとの AD SSO 認証を設定する

ファイアウォールを直接プロキシとして使用するように設定されたマルチユーザーホストに対し、接続ごとの AD SSO 認証を使用することができます。

概要

ここでは、マルチユーザーホストに対して、認証を接続ごとに行うように設定する方法を説明します。マルチユーザーホストとは、複数のユーザーが同時にサインインできるエンドポイントやサーバーを指します。たとえば、複数のユーザーが利用する Linux サーバーや、Windows サーバーでリモートデスクトップサービスやダイレクトアクセスを実行する場合がこれにあたります。

接続ごとの認証をオンにすると、Web プロキシは NTLM または Kerberos 認証チャレンジを使用して、マルチユーザーホストからの個々の HTTP または HTTPS 接続を認証します。マルチユーザーホストからの他のすべてのネットワークトラフィックは、認証されていないものとして扱われます。既知のユーザー ID はありません。

制限

-

接続ごとの認証は、直接プロキシモードを使用する接続にのみ適用されます。マルチユーザーホストのブラウザや他のクライアントが、ファイアウォールの Web プロキシリスニングポートを使用して接続するように設定する必要があります。デフォルトのポートは 3128 です。

-

接続ごとの認証が設定されたマルチユーザーホストでは、接続ごとの認証しか使用できません。そのホストの IP アドレスから送信されるトラフィックに対し、他の認証方式はすべて無効になります。

-

Kerberos SSO を機能させるには、エンドポイントコンピュータのプロキシ設定で Sophos Firewall の FQDN を使用する必要があります。IP アドレスは使用できません。NTLMv2 モードはこの制限の影響を受けないため、エンドポイントコンピュータが正しく設定されていない場合や、ブラウザが Kerberos 認証をサポートしていない場合は、このモードが自動的に使用されます。

注

Sophos Authentication for Thin Client (SATC) でも、サーバーやリモートデスクトップを利用するユーザーを認証できます。SATC は、Sophos Central の Sophos Server Protection に含まれています。SATC では、直接プロキシを設定しなくても、エンドユーザーのデスクトップセッションからのすべての接続を認証できます。詳細は、Sophos Authentication for Thin Client を参照してください。

はじめに

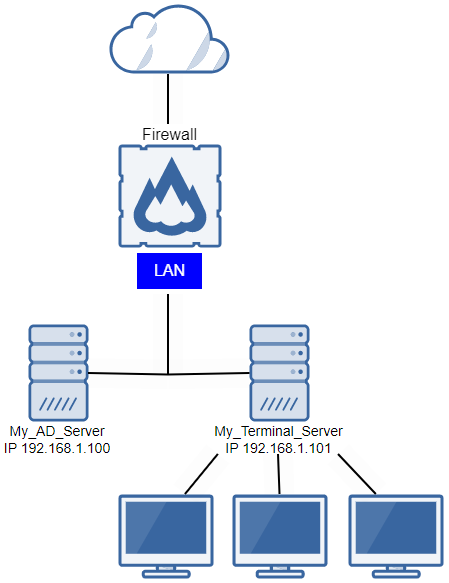

ここでは、sophos.com ドメイン内にある My_Terminal_Server にサインインするユーザーに対して、接続ごとの AD SSO 認証をオンにする例を取り上げます。ネットワークスキーマは以下のとおりです。

設定

マルチユーザーホストで接続ごとの認証を行うには、以下の手順に従います。

- 認証用の Active Directory (AD) サーバーを追加します。

- AD グループをインポートします。

- ファイアウォール認証手段を設定します。

- マルチユーザーホストの IP ホストを作成します。

- マルチユーザーホストの受信および送信トラフィックに対するファイアウォールルールを作成します。

認証用の AD サーバーを追加する

Sophos Firewall にサインインしたユーザーは、AD との統合時に自動作成されたユーザーリストと照合されて、認証されます。ユーザーが認証されると、Sophos Firewall は AD と通信し、アクセス制御用の追加の認証データを取得します。

AD サーバーを追加するには、以下の手順に従います。

- 「認証 > サーバー」の順に選択し、「追加」を選択します。

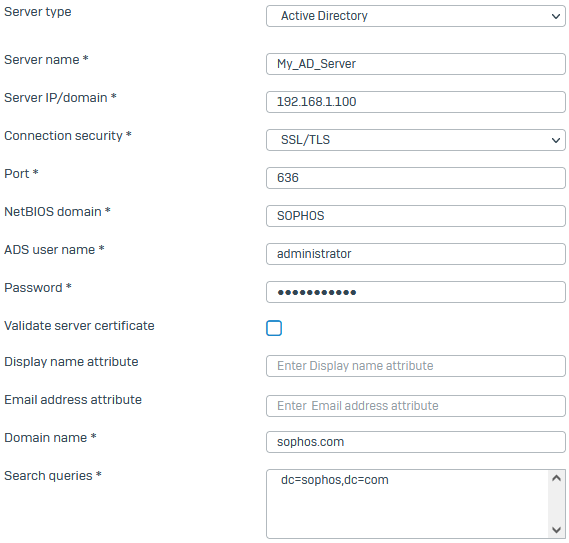

- サーバーの種類として「Active Directory」を選択します。

-

サーバーの設定を指定します。

注

ここに記載されていない設定項目は、デフォルトの値を使用してください。

設定 値 名前 My_AD_Server サーバー IP/ドメイン 192.168.1.100 接続のセキュリティ SSL/TLS

デフォルトのポートが使用されます。NetBIOS ドメイン ソフォスの ADS ユーザー名 administrator パスワード サーバーの管理ユーザーのパスワード。 ドメイン名 sophos.com 検索クエリ 「追加」をクリックし、 dc=Sophos, dc=comと入力します。次に例を示します。

ヒント

検索クエリはドメイン名 (DN) に基づきます。この例では、ドメイン名は

sophos.comなので、検索クエリは次の通りです。dc=sophos,dc=comAD の検索を参照してください。

LDAP クエリの例を参照してください。

-

「接続のテスト」をクリックし、ユーザー認証情報を検証し、サーバーへの接続を確認します。

- 「保存」をクリックします。

AD グループをインポートする

ユーザーは、ファイアウォールに初めてサインインしたときに、デフォルトのグループのメンバーとして追加されます。ユーザーのグループが Sophos Firewall に存在する場合は、そのグループに追加されます。

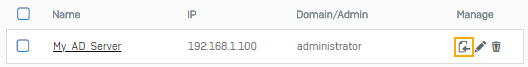

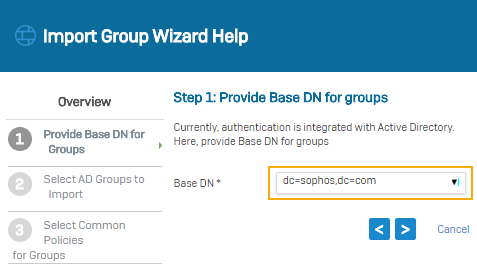

AD グループをファイアウォールにインポートし、ポリシーを指定するには、以下の手順に従います。

-

グループのインポートウィザードで、「開始」をクリックします。

-

「ベース DN」として

dc=sophos,dc=comを選択します。 -

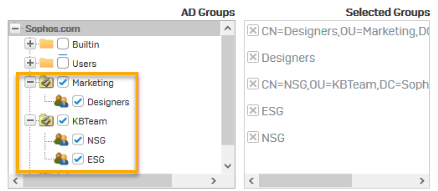

インポートする AD グループを選択します。この例では、Marketing と KBTeam の組織単位 (OU) を選択します。

ヒント

OU を選択すると、その OU 内のすべてのグループが選択されます。

-

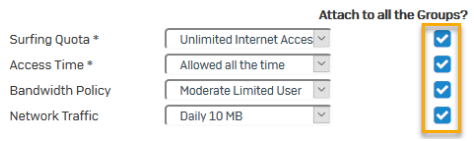

グループに対して共通のポリシーを選択します。インポートするすべてのグループにポリシーを適用するには、「すべてのグループに適用」を選択します。

-

選択内容を確認します。

- 結果を確認し、「閉じる」をクリックします。

- 「認証 > グループ」に移動し、最近インポートしたグループを確認します。

プライマリ認証方法を設定する

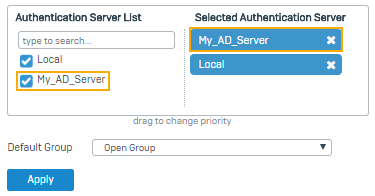

複数の ADサーバーが設定されている場合は、Sophos Firewall の Web 管理コンソールで設定された順番でチェックされます。

AD サーバーをプライマリ認証方法として設定するには、以下の手順に従います。

- 「認証 > サービス」に移動します。

- 「ファイアウォール認証手段」の認証サーバーリストから、「

My_AD_Server」を選択します。 -

サーバーを、選択されたサーバーリストの一番上に移動します。

次に例を示します。

-

デフォルトのグループを選択します。ローカルグループに属していないユーザーは、このデフォルトのグループに追加されます。

-

「適用」をクリックします。

IP ホストを作成する

マルチユーザーホスト用の IP ホストを作成する必要があります。そうすることによって、接続ごとの認証を設定する際、マルチユーザーホストを選択できるようになります。

マルチユーザーホスト用の IP ホストを作成するには、以下の手順に従います。

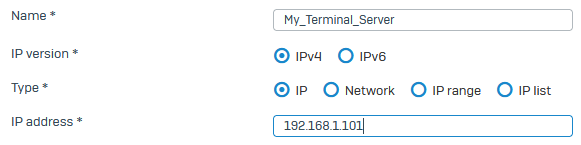

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

設定を指定します。

設定 値 名前 My_Terminal_Server IP バージョン IPv4 種類 IP IP アドレス 192.168.1.101 次に例を示します。

-

「保存」をクリックします。

ヒント

マルチユーザーホストが複数ある場合は、IP ホストグループを作成できます。詳細は、IP ホストグループの追加を参照してください。

マルチユーザーホストに対して、接続ごとの AD SSO 認証を有効にする

単一の IP アドレスからアクセスする複数のユーザーを AD SSO で認証するには、マルチユーザーホストの接続ごとの認証をオンにする必要があります。他のすべてのホストに対しては、引き続き IP ごとの認証が使用されます。

マルチユーザーホストの接続ごとの認証をオンにするには、以下の手順に従います。

- 「認証 > Web 認証 > 直接 Web プロキシの認証設定」に移動します。

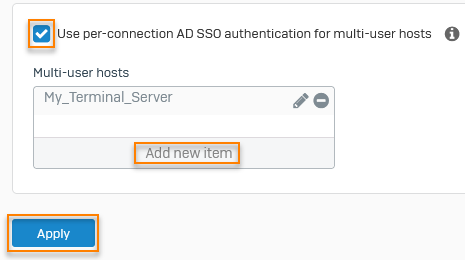

- 「マルチユーザーホストに、接続ごとの AD SSO 認証を使用する」を選択します。

- 「新規項目の追加」をクリックして、「

My_Terminal_Server」を選択します。 -

「適用」をクリックします。

次に例を示します。

マルチユーザーホストのトラフィックに対するファイアウォールルールを作成する

接続ごとの認証がオンになっているマルチユーザーホストには、専用のファイアウォールルールを作成して、「既知のユーザーを一致」をオフにする必要があります。

マルチユーザーホストの送信トラフィックに対するファイアウォールルールを作成するには、以下の手順に従います。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「IPv4」または「IPv6」を選択し、「ファイアウォールルールの追加」を選択して、「新しいファイアウォールルール」を選択します。

-

ルールの詳細を以下のように入力します。

設定 値 ルール名: TS_Outbound ルールの位置 最上位 アクション 許可 ファイアウォールトラフィックのログ 選択すると、このルールに一致するすべてのトラフィックがログに記録されます。 警告

Sophos Firewall では、上から下に向かってルールを評価し、一致するものを見つけます。接続ごとの認証のルールは、「既知のユーザーを一致」がオンになっているマルチユーザーホストに影響する他のルール (たとえば、マルチユーザーホストが属するグループに影響するルールなど) よりも上に設定する必要があります。マルチユーザーホストに対して「既知のユーザーを一致」がオンになっている場合、ファイアウォールはログインしているユーザー (通常は管理者) に基づいてそのホストからのすべてのトラフィックを処理し、そのホストに対する他のルールを処理しません。

-

設定を指定します。

設定 値 送信元ゾーン LAN 送信元ネットワークとデバイス My_Terminal_Server 宛先ゾーン WAN 宛先ネットワーク 任意 サービス 許可するサービスを選択します。 既知のユーザーを一致 オフにします。 -

ご利用の環境に必要なその他の設定を入力します。詳細は、ファイアウォールルールを追加するを参照してください。

- 「保存」をクリックします。

マルチユーザーホストの受信トラフィックに対するファイアウォールルールを作成するには、以下の手順に従います。

- 「IPv4」または「IPv6」を選択し、「ファイアウォールルールの追加」を選択して、「新しいファイアウォールルール」を選択します。

-

ルールの詳細を以下のように入力します。

設定 値 ルール名: TS_Inbound ルールの位置 最上位 アクション 許可 ファイアウォールトラフィックのログ 選択すると、このルールに一致するすべてのトラフィックがログに記録されます。 警告

Sophos Firewall では、上から下に向かってルールを評価し、一致するものを見つけます。接続ごとの認証のルールは、「既知のユーザーを一致」がオンになっているマルチユーザーホストに影響する他のルール (たとえば、マルチユーザーホストが属するグループに影響するルールなど) よりも上に設定する必要があります。マルチユーザーホストに対して「既知のユーザーを一致」がオンになっている場合、ファイアウォールはログインしているユーザー (通常は管理者) に基づいてそのホストからのすべてのトラフィックを処理し、そのホストに対する他のルールを処理しません。

-

設定を指定します。

設定 値 送信元ゾーン WAN 送信元ネットワークとデバイス 任意 宛先ゾーン LAN 宛先ネットワーク My_Terminal_Server サービス 許可するサービスを選択します。 既知のユーザーを一致 オフにします。 -

ご利用の環境に必要なその他の設定を入力します。詳細は、ファイアウォールルールを追加するを参照してください。

- 「保存」をクリックします。

詳細情報