Microsoft Entra ID (Azure AD) サーバーの追加

Microsoft Entra ID (Azure AD) サーバーを追加して、ファイアウォールの Web 管理コンソールにサインインする管理者と、キャプティブポータルにサインインするユーザーを認証します。

ファイアウォールに Microsoft Entra ID サーバーを追加する前に、Azure ポータルで認証インフラストラクチャを構成する必要があります。詳細は、Azure ポータルでの Microsoft Entra ID (Azure AD) の設定を参照してください。

ファイアウォールに Microsoft Entra ID サーバーを追加するには、次の手順を実行します。

- 「認証 > サーバー」の順に選択し、「追加」を選択します。

- 「サーバーの種類」のリストから、「Azure AD SSO」を選択します。

- 「サーバー名」に、サーバーの名前を入力します。

-

ID については、次の手順を実行します。

- Azure で「Azure Active Directory > アプリの登録」に移動し、 ファイアウォール用に作成したアプリケーションをクリックします。

- 「アプリケーション (クライアント) ID」をコピーし、ファイアウォールの「アプリケーション (クライアント) ID」に貼り付けます。

- 「ディレクトリ (テナント) ID」をコピーし、ファイアウォールの「ディレクトリ (テナント) ID」に貼り付けます。

-

Azure でクライアントシークレットを作成し、「クライアントシークレット」に貼り付けます。

詳細は、クライアントシークレットを作成するを参照してください。

-

「リダイレクト URI」に、ファイアウォールの FQDN または IP アドレスを入力します。「現在のブラウザ URL を使用」をクリックして、自動的に入力することもできます。

- Web 管理コンソールの URLまたはキャプティブポータルの URLをコピーします。

-

Azure でファイアウォール用に作成したアプリケーションに URL を貼り付けます。詳細は、Azure でリダイレクト URI を貼り付けるを参照してください。

注

Sophos Central から設定する場合は、Sophos Central のリバース SSO の URL を使用しないでください。

-

「ユーザー属性のマッピング」のユーザー属性は Azure トークンから取得され、ファイアウォールでユーザーが作成されます。

-

「フォールバックユーザーグループ」リストから、ユーザーグループを選択します。

ユーザーの Microsoft Entra ID グループがファイアウォール内に存在する場合は、そのグループにユーザーが割り当てられます。存在しない場合、ここで選択したグループにユーザーが割り当てられます。

注

「ファイアウォール認証手段」の「認証 > サービス」で Microsoft Entra ID サーバーを使用している場合は、「デフォルトグループ」ではなく「フォールバックユーザーグループ」が有効となります。

-

次のようにロールのマッピング条件を選択します。

現在、認証できるのは、Web 管理コンソールにサインインする管理者と、キャプティブポータルにサインインするユーザーだけです。

-

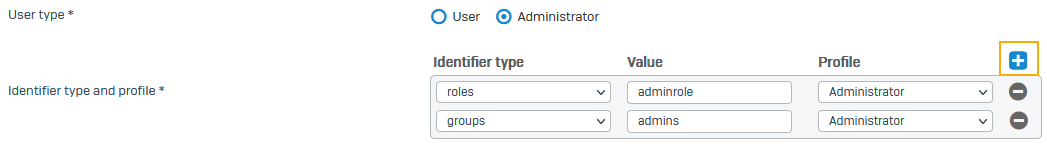

ユーザーの種類:

- ユーザー: キャプティブポータルのユーザーのみを認証する場合は、このオプションを選択します。

- 管理者: Web 管理コンソールの管理者とキャプティブポータルのユーザーの両方を認証する場合は、このオプションを選択します。

-

識別子の種類およびプロファイル:

-

識別子の種類: Azure で設定した種類を選択します。

- ロール

- グループ

詳細は、(オプション) アプリケーションロールを作成するを参照してください。

-

値: Azure で設定した識別子の種類の値を入力します。

-

プロファイル: 管理者プロファイルを選択します。

これらは、ファイアウォールの「プロファイル > デバイスのアクセス」で確認できます。

-

-

-

「接続のテスト」をクリックし、ユーザー認証情報を検証し、サーバーへの接続を確認します。

- 「保存」をクリックします。

-

「認証 > サービス」に移動し、次の認証方法で Microsoft Entra ID サーバーを選択します。

- ファイアウォール認証手段: キャプティブポータル用。

- 管理者認証の方法: Web 管理コンソール用。

-

「認証 > Web 認証」に移動します。

-

「新しいブラウザウィンドウ内」を選択します。

ユーザーは、明示的にサインアウトしてセッションを終了するか、Microsoft Entra ID (Azure AD) トークンの有効期限を待つ必要があります。キャプティブポータルウィンドウを開いたままにして、ユーザーがサインアウトできるようにすることをお勧めします。

-

「HTTPS より安全性の低い HTTP を使用する」の選択を解除します。

このオプションを選択した場合、Microsoft Entra ID SSO はサポートされません。

-

「適用」をクリックします。

注

認証に Microsoft Entra ID を使用するには、対応するファイアウォールルールで「既知のユーザーを一致」と「不明なユーザーには Web 認証を使用する」を選択する必要があります。