RED 操作モードと LAN モード

RED 操作モードにより、RED 側のリモートネットワークがローカルネットワークに統合される方法が決まります。

VLAN スイッチポート設定を使用して、LAN ポートを個別に設定して LAN モードを指定できます。

RED 操作モード

RED 操作モードにより、RED 側のリモートネットワークがローカルネットワークに統合される方法が決まります。

ワイヤレスネットワークでは、RED でクライアントトラフィックを別ゾーンに設定すると、操作モードに関わらず、すべてのワイヤレストラフィックが VXLAN プロトコルを使用して Sophos Firewall に送信されます。

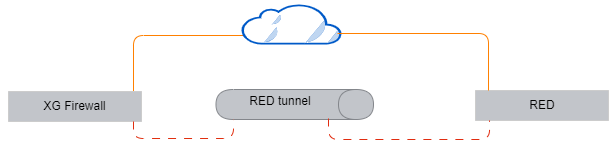

RED はいくつかのモードで動作します。Sophos Firewall はローカルネットワークに導入され、RED アプライアンスはリモートネットワークに導入されます。RED アプライアンスは、Sophos Firewall とのトンネルを確立します。どちらもインターネットに接続します。次に例を示します。

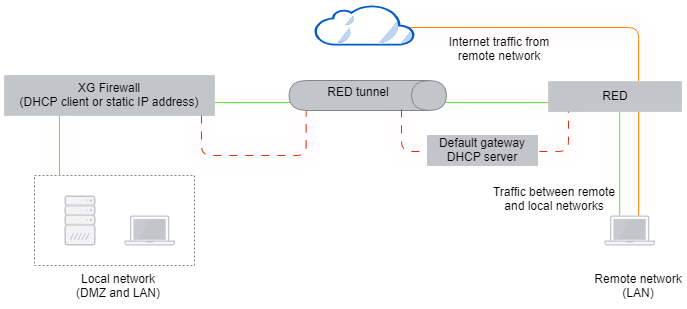

標準/統合

ファイアウォールは、RED を介してリモートネットワークをリモート LAN として完全に管理します。さらに、DHCP サーバーおよびデフォルトゲートウェイとして機能します。

このモードでは、ファイアウォールルールを使用して、ローカル LAN とリモート LAN 間のトラフィックをブロックまたは許可できます。Web セキュリティモジュールを使用して Web トラフィックをフィルタリングしたり、ローカルおよびリモートの LAN ユーザーのアプリケーション (Skype や BitTorrent など) を制御したりできます。これによってリモートネットワークに対して最高レベルのセキュリティと管理機能が提供されます。

このモードでは、ファイアウォールのインターネットリンクの帯域幅要件が増加する可能性があります。

RED が Sophos Firewall との接続を失い、トンネルエラーが発生すると RED はトラフィックのルーティングを停止します。リモート LAN ユーザーは、トンネルが再接続されるまで、インターネットおよびファイアウォールの内部ネットワークへのアクセスを失います。

注

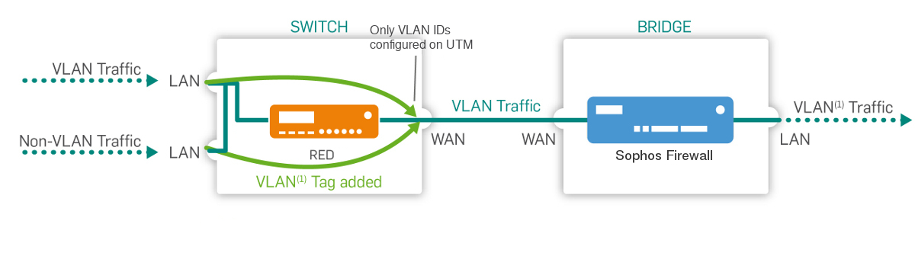

RED 側で VLAN が導入されている場合は、VLAN トラフィックを標準/統合モードで処理してください。

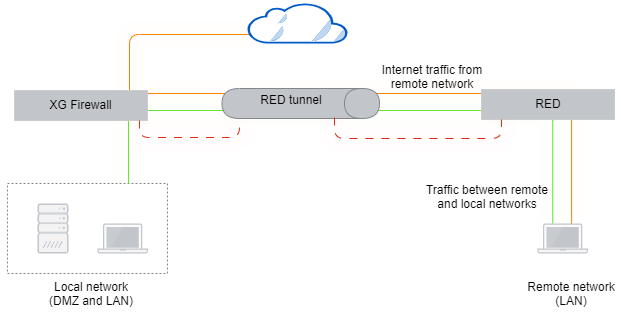

標準/分割

ファイアウォールはリモートネットワークを管理し、DHCP サーバーとしての役割を果たします。このモードでは、分割ネットワーク宛てのトラフィックのみがローカルファイアウォールにリダイレクトされます。それ以外のすべてのトラフィックはインターネットに直接ルーティングされます。

このモードでは、RED によって送信トラフィックをマスカレードし、パブリック IP アドレスに置き換えます。この機能によって、トンネルでの帯域幅の使用量が最小化され、ファイアウォールで必要な帯域幅が減りますが、リモートネットワークの管理性は大幅に低下します。インターネットへの送受信方法でのトラフィックはフィルタリングできず、脅威から保護できません。セキュリティ機能はリモート LAN とローカルの LAN の間にのみ適応できます。

RED が Sophos Firewall との接続を失い、トンネルエラーが発生すると RED はトラフィックのルーティングを停止します。リモート LAN ユーザーは、トンネルが再接続されるまで、インターネットおよびファイアウォールの内部ネットワークへのアクセスを失います。

注

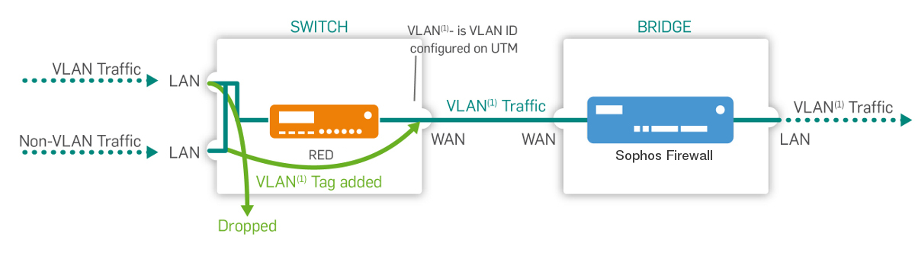

このモードは VLAN タグが付いたフレームには対応しません。

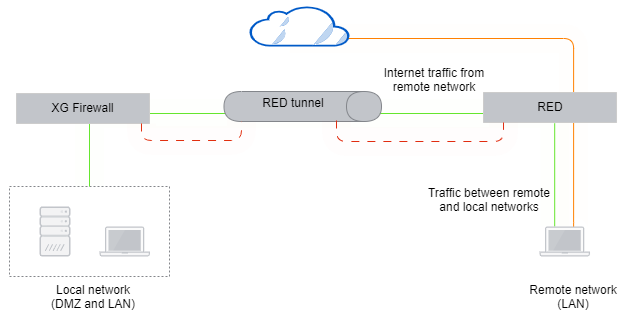

透過/分割

ファイアウォールはリモートネットワークを管理しません。ファイアウォールはリモート LAN とリモート LAN ゲートウェイに接続し、DHCP 経由でリモート LAN 上のアドレスを取得します。特定のネットワーク宛てのトラフィックのみがトンネル経由で転送されます。この場合、RED はゲートウェイとしては機能しませんが、ゲートウェイに対してインラインであり、パケットをトンネルに透過的にリダイレクトできます。

ファイアウォールはリモートネットワークを制御しないため、分割 DNS サーバーを定義した場合のみ、リモートルーターがローカルドメインを解決できます。このローカル DNS サーバーに対して、リモートクライアントはクエリを送信することができます。

このモードでは、RED のローカルインターフェース、ローカルファイアウォールへのアップリンクインターフェース、およびリモートルーターへのリンクがブリッジ接続されます。ファイアウォールはリモートネットワークのクライアントになるので、他のモードと同じようにトラフィックを分割ネットワークにルーティングすることはできません。従って、すべてのトラフィックを RED が受け取り、分割ネットワークまたは分割ドメイン宛てのトラフィックを、ファイアウォールインターフェースにリダイレクトします。

注

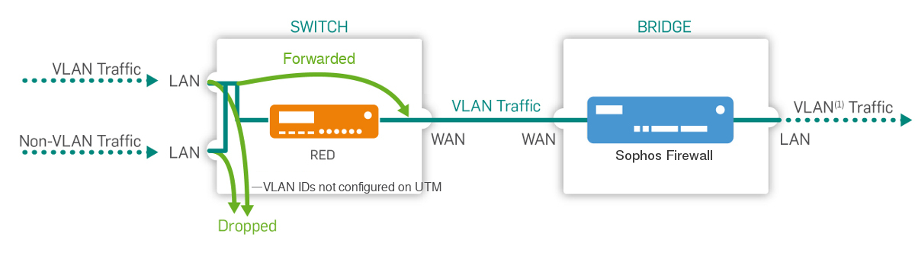

このモードは VLAN タグが付いたフレームには対応しません。

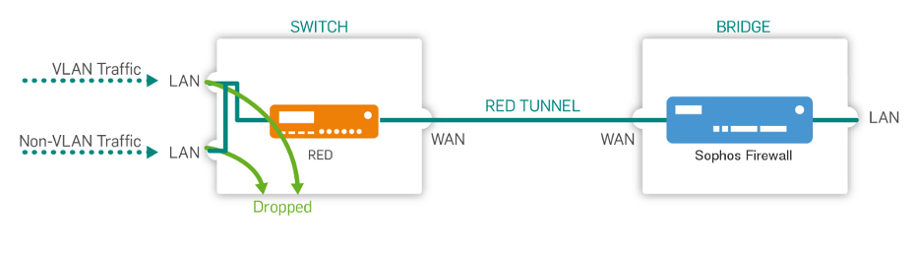

手動/分割

このモードは、物理的な設定にのみ対応しています。このモードでは、トンネルがダウンしたときに、ローカルのインターネットアクセスがオフになりません。このシナリオでは、RED デバイスを標準/統合モードに設定しますが、リモート LAN の手前に設置しません。RED デバイスをリモート LAN 上で別のゲートウェイに接続してから、既存のデフォルトゲートウェイにルーティングを追加し、RED の背後のリモートネットワークにアクセスできるようにする必要があります。

LAN クライアントが接続されているのと同じ LAN スイッチに WAN ポートを接続し、RED がモードの設定を受け取ったら、LAN ポートを同じ LAN スイッチに接続してください。

この設定は他のモードに比べて物理的には複雑ですが、論理的にはシンプルで、通常のインターネットトラフィックに支障を与えることなくトンネルまたは RED ハードウェアの障害に対応できます。

ブリッジ RED の設定

多数の RED デバイスがある場合は、すべてのリモート RED ネットワークを単一の LAN として扱います。ファイアウォール上に単一のブリッジインターフェースを作成し、任意の数の NIC をブリッジします。複数の RED 接続をブリッジして、すべてのリモート RED 接続を単一の LAN として扱うことができます。ファイアウォールルールを使用して RED から RED へのアクセスを制御できるため、セキュリティが損なわれることはありません。

ブリッジを設定するには、以下の手順に従います。

- 2つ以上の RED デバイスを Sophos Firewall に追加します。詳細は、RED デバイスの手動設定を参照してください。

- 「ネットワーク > インターフェース」に移動し、「インターフェースの追加」をクリックして、「ブリッジの追加」をクリックします。

- 名前とハードウェア名を入力します。

- 「メンバーインターフェース」で、RED アプライアンスとそのゾーンを選択します。

- 「保存」をクリックします。

RED LAN モード

複数のアップリンクを持つ RED では、VLAN スイッチポート設定を使用して、LAN ポートを個別に設定できます。

タグなし (ハイブリッドポート)

「LAN VID」フィールドで指定された VLAN ID をもつイーサネットフレームは、このポートに送信されます。フレームはタグなしで送信されます。したがって、エンドポイントは VLAN をサポートする必要はありません。このポートは、1つの VLAN ID を受け付けます。

タグなし、タグありを破棄 (アクセスポート)

「LAN VID」フィールドで指定された VLAN ID をもつイーサネットフレームは、このポートに送信されません。フレームはタグなしで送信されます。したがって、エンドポイントは VLAN をサポートする必要はありません。

タグあり (トランクポート)

「LAN VID」フィールドで指定された VLAN ID をもつイーサネットフレームは、このポートに送信されます。フレームはタグ付きで送信され、エンドポイントが VLAN をサポートしていることが前提となります。VLAN ID がないフレームは、このポートに送信されません。このポートは最高 64個の VLAN ID を受け付けることができます。ID を羅列するには、カンマで区切ります。

無効

このポートは閉じています。「LAN VID」フィールドで指定された VLAN ID をもつかどうかに関わらず、イーサネットフレームはこのポートに送信されません。

その他のリソース