リモートアクセスSSL VPN をフルトンネルとして設定する

リモートアクセス SSL VPN 接続をフルトンネルモードで設定すると、リモートアクセス SSL VPN ユーザーからのすべてのトラフィックがファイアウォールを通過します。SSL VPN ポリシーで選択した、許可されたネットワークリソースにのみアクセスできます。

ユーザーは Sophos Connect クライアントを使用して接続を確立できます。

制限事項

現在、Sophos Connect クライアントは、macOS の SSL VPN には対応していません。また、モバイルプラットフォームの IPsec および SSL VPN にも対応していません。これらのエンドポイントでは、OpenVPN Connect クライアントを使用できます。詳細は、Sophos Connect クライアント: プラットフォームとの互換性を参照してください。

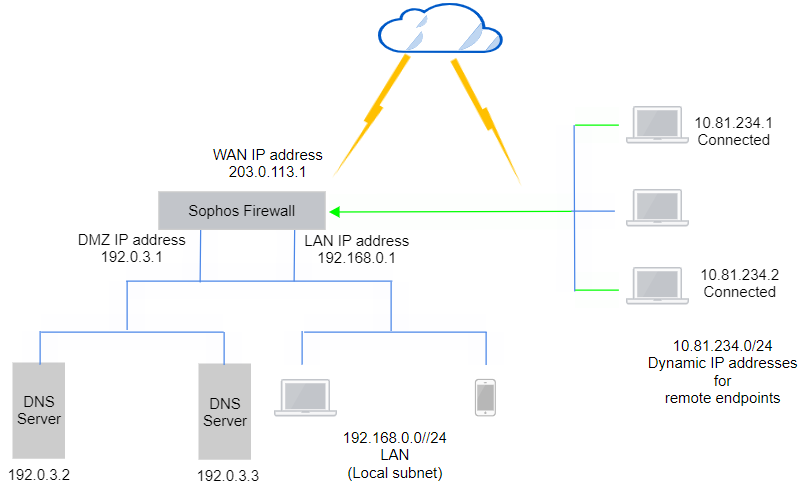

ネットワーク図

ヒント

SSL VPN アシスタント (「リモートアクセス VPN > SSL VPN > アシスタント」) を使用すると、この記事に示す SSL VPN グローバル設定、SSL VPN ポリシー、および VPN ポータルの設定を簡単に指定できます。また、必要なファイアウォールルールが自動的に作成されます。

前提条件

リモートユーザーにアクセスを許可するネットワークリソースの IP ホストを設定しておきます。また、ファイアウォールでユーザーおよびグループも設定する必要があります。

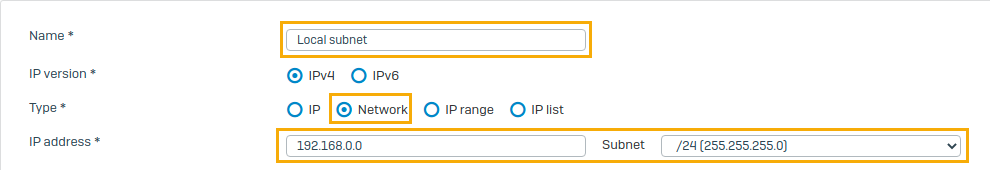

ローカルサブネットの IP ホストを作成する

リモートクライアントにアクセスを許可するネットワークリソースのサブネットの例を示します。

ユーザーグループおよびユーザーを作成する

リモート SSL VPN 用のユーザーグループを作成し、ユーザーを追加します (まだ追加していない場合)。

- 「認証 > グループ」に移動し、「追加」をクリックします。

-

設定を指定します。

名前 値 名前 リモート SSL VPN グループ ネット閲覧クォータ インターネットアクセスを制限しない アクセス時間 常に許可 -

「保存」をクリックします。

- 「認証 > ユーザー」に移動し、「追加」をクリックします。

-

設定を指定します。

名前 値 ユーザー名 john.smith 名前 John Smith グループ リモート SSL VPN グループ -

「保存」をクリックします。

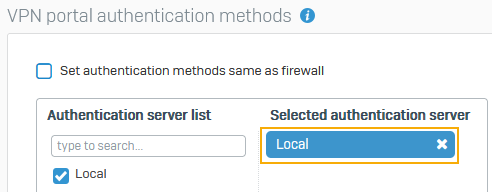

認証サービスの確認

この例では、VPN ポータルおよび SSL VPN の認証方式をローカル認証に設定します。そうすると、Sophos Firewall が認証サーバーとして動作するようになります。

- 「認証 > サービス」に移動します。

-

「VPN ポータルの認証方法」で、次の手順を実行します。

- 「ファイアウォールと同じ認証方法を設定する」をオフにします。

- 「選択済みの認証サーバー」が「ローカル」に設定されていることを確認します。

-

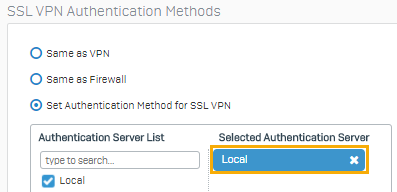

「SSL VPN 認証方法」へスクロールします。

-

認証サーバーが「ローカル」に設定されていることを確認します。

注

または、「認証 > サーバー」で設定した Active Directory サーバーなど、認証サーバーを選択することもできます。

SSL VPN の設定

必要な SSL VPN の設定と、SSL VPN ポリシーの設定を指定します。また、必要に応じてプロビジョニングファイルを設定します。

SSL VPN グローバル設定

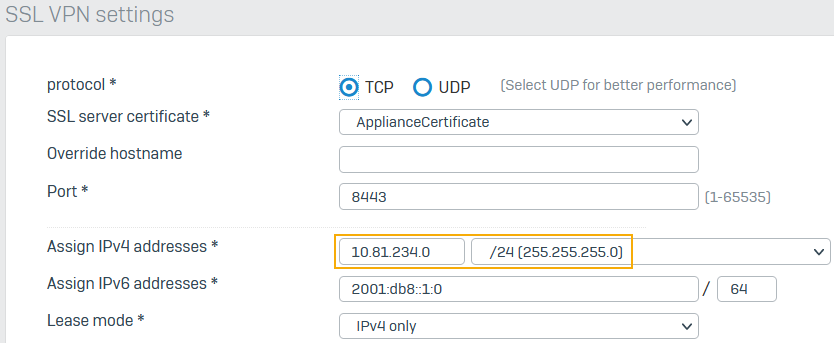

SSL VPN クライアントがファイアウォールに接続すると、ここで指定したサブネットから IP アドレスが割り当てられます。プライベートアドレスを指定してください。

-

「リモートアクセス VPN > SSL VPN」に移動し、「SSL VPN グローバル設定」をクリックします。

-

プライベート IP アドレスとサブネットマスクを指定します。

接続が確立されると、リモートユーザーにこのサブネットから IP アドレスがリースされます。

-

次の DNS 設定を入力します。

- プライマリおよびセカンダリの IPv4 DNS サーバーアドレスを入力します。

-

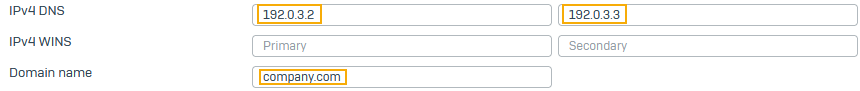

「ドメイン名」に、許可されたリソースのホスト名の DNS サフィックスを入力します (例:

company.comまたはtest.local)。サフィックスがリモートエンドポイントのネットワークアダプタに追加されます。エンドポイントの DNS クエリを解決するために、このサフィックスがホスト名に追加されて FQDN が構成されます。

-

「適用」をクリックします。

SSL VPN ポリシーの追加

リモート SSL VPN グループのユーザーが VPN 接続を確立し、ローカルサブネット上のリソースにアクセスできるように、ポリシーを作成します。

- 「リモートアクセス VPN > SSL VPN」に移動し、「追加」をクリックします。

- 名前を入力します。

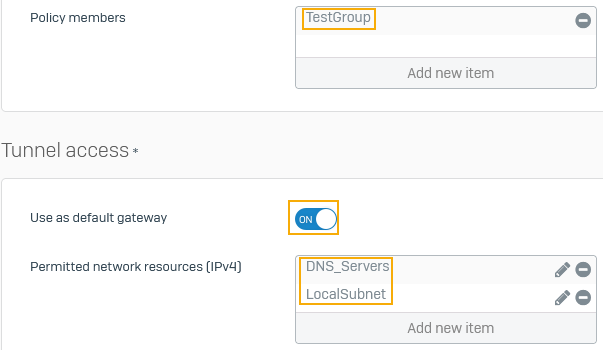

- ポリシーメンバーを選択します。

-

「デフォルトのゲートウェイとして使用」をオンにして、フルトンネルを確立します。

リモートユーザーのすべてのトラフィック (インターネットトラフィックを含む) が、確立されたトンネル経由でファイアウォールに入力されるようになります。

-

「許可するネットワークリソース」で、メンバーにアクセスを許可するリソースとして、この例では次の項目を選択します。

LocalSubnet-

DNS_ServersDNS 解決を許可するために、DNS サーバーを選択する必要があります。

-

「適用」をクリックします。

(任意) プロビジョニングファイルの作成

プロビジョニングファイルは、VPN ポータルから設定ファイル .ovpn を自動的に取得します。後で設定に変更を加えた場合は、その主な変更点も取得します。詳細は、プロビジョニングファイルのテンプレートを参照してください。

制限事項

プロビジョニングファイルは Windows デバイスにのみ対応しています。また、Sophos Connect クライアントでのみ使用できます。

- 「メモ帳」などのテキストエディタで新規ファイルを開きます。

-

設定をコピーし、ネットワーク要件に応じて編集します。構文は、プロビジョニングファイル設定に従ってください。

ゲートウェイのホスト名または IP アドレスを指定する必要があります。その他のフィールドは、必要に応じて指定します。

例

[ { "gateway": "203.0.113.1", "user_portal_port": 443 } ] -

ファイルの拡張子を

.proにして、保存します。 -

次のいずれかの方法で、ユーザーのエンドポイントにプロビジョニングファイルをインストールします。

-

プロビジョニングファイルを各ユーザーにメールします。

ユーザーは、Sophos Connect クライアントで「接続のインポート」をクリックし、当該ファイルを選択してください。または、

.proファイルをダブルクリックしてインポートすることもできます。詳細は、リモートアクセス IPsec および SSL VPNを参照してください。 -

Active Directoryグループポリシーオブジェクト (GPO) を使用すると、起動後にユーザーのエンドポイントの Sophos Connect クライアントに自動的にインポートされます。詳細は、GPO を使用した VPN プロビジョニングファイルのインポートを参照してください。

-

トラフィックの許可

WAN ゾーンからの SSL VPN を許可し、SSL VPN トラフィックを許可するファイアウォールルールを設定する必要があります。

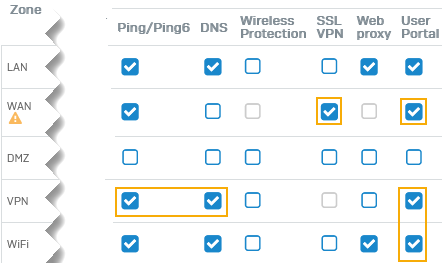

デバイスアクセス設定の確認

リモートユーザーが属するゾーンから一部のサービスへのアクセスを許可する必要があります。

- 「管理 > デバイスのアクセス」に移動します。

-

「SSL VPN」で「WAN」を選択して、リモートユーザーが SSL VPN 接続を確立できるようにします。

-

「VPN ポータル」で、「WAN」、「Wi‑Fi」、「VPN」を選択します。

ユーザーは、これらのゾーンから VPN ポータルにアクセスして、VPN クライアントおよび設定ファイルをダウンロードできます。

-

(任意) 「Ping/Ping6」の「VPN」を選択します。

ユーザーは VPN 経由でファイアウォールの IP アドレスに ping を実行し、接続を確認することができます。

-

「DNS」の「VPN」を選択します。

VPN の設定で、ファイアウォールで DNS 解決を行うように指定した場合は、ユーザーが VPN からドメイン名を解決できます。

-

「適用」をクリックします。

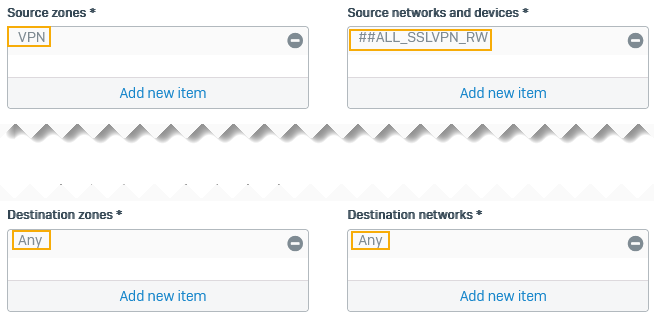

ファイアウォールルールの追加

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「IPv4」または「IPv6」を選択します。

- 「ファイアウォールルールの追加 > 新しいファイアウォールルール」をクリックします。

- ルール名を入力します。

- 「送信元ゾーン」で「VPN」を選択します。

-

「送信元ネットワークとデバイス」で「##ALL_SSLVPN_RW」または「##ALL_SSLVPN_RW6」を選択します。

これらのホストには、接続を確立したリモートユーザーにリースされた IP アドレスが動的に追加されます。

-

「宛先ゾーン」で「任意」を選択すると、VPN から任意のゾーン (LAN、DMZ、WANゾーンなど) へのリモートユーザーのトラフィックが許可されるようになります。

-

「宛先ネットワーク」で「任意」を選択します。

デフォルトのゲートウェイ設定では、リモートユーザーのインターネットトラフィックがファイアウォールを通過するようにしています。したがって、ファイアウォールルールでは、指定された送信元ネットワークから任意のネットワークへのトラフィックを許可する必要があります。

-

「保存」をクリックします。

次に例を示します。

ユーザーの操作

ユーザーは、VPN ポータルから Sophos Connect クライアントをダウンロードしてインストールできます。また、管理者から受け取った .pro ファイルをインポートするか、SSL VPN 設定をダウンロードしてクライアントにインポートできます。詳細は、リモートアクセス IPsec および SSL VPNを参照してください。