リモートアクセス VPN のトラブルシューティングと FAQ

トラブルシューティング

SSL VPN

バージョン 19.5 に移行した後、トラフィックがリモートアクセス SSL VPN 接続を通過しなくなった。

原因

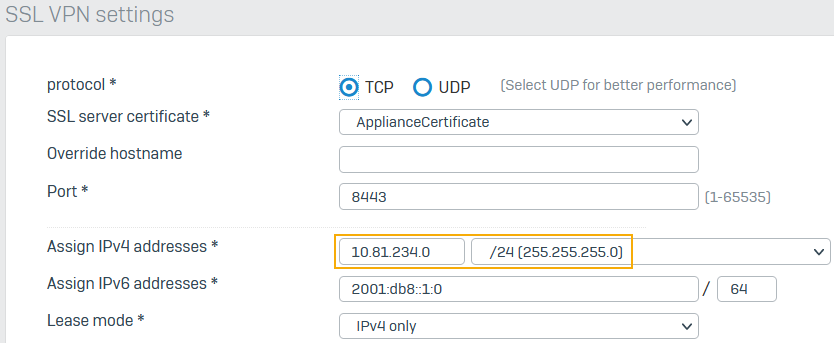

バージョン19.0.x 以降では、「SSL VPN グローバル設定」の「IPv4 アドレスの割り当て」に、IP 範囲ではなくネットワーク IP アドレスとサブネットを入力します。

次に例を示します。

リモートアクセス SSL VPN ユーザーには、設定したネットワークから IP アドレスがリースされます。

19.5 以降に移行すると、18.5.x 以前のバージョンで設定済みの IP 範囲とサブネットマスクが、サブネット値に変換されます。

一方、対応するファイアウォールルールで、リース範囲のカスタム IP ホストを指定していると、そのホストのリース範囲が移行後のサブネットと一致しない可能性があります。それが原因となって、移行後のリモートアクセス SSL VPN 接続でトラフィックがブロックされることがあります。

修正

対応するファイアウォールルールの送信元ネットワークおよび宛先ネットワークのシステムホストとして、「##ALL_SSLVPN_RW」および「##ALL_SSLVPN_RW6」を選択します。詳細は、リモートアクセス SSL VPN を分割トンネルとして設定するを参照してください。

リモートユーザーが接続を確立すると、リースされた IP アドレスがこれらのシステムホストに動的に追加され、システムホストの IP 範囲からネットワークへの変換が自動的に適用されるようになります。

SSL VPN 設定ファイルのファイルサイズが 0バイトである。

この問題は、証明書または CA の設定が不完全であるなどの理由で発生する可能性があります。

次の手順を実行します。

- 署名 CA が正しく設定されていることを確認します。デフォルトでは、サーバー証明書は ApplianceCertificate を使用し、その CA は既定の CA です。

- この CA から生成された証明書を再生成します。

- ユーザーは、SSL VPN 設定ファイル (

.ovpnファイル) を再度ダウンロードしてインストールする必要があります。

IPsec

次のエラーが表示される: 証明書の検証に失敗しました。

原因

Sophos Connect クライアントの設定で、サードパーティの証明書を使用しています。

「リモートアクセス VPN > IPsec」で、ローカル証明書を ApplianceCertificate または任意のローカル署名証明書に設定し、リモート証明書をサードパーティの証明書に設定すると、クライアントは接続をインポートし、初回の接続を確立します。このエラーメッセージは、エンドポイントまたは Sophos Connect クライアントの再起動後に、ユーザーが接続しようとすると表示されます。

このエラーは、ローカル証明書とリモート証明書に同じ CA が署名していない場合に表示されます。

修正

次のいずれかの手順を実行してください。

- ファイアウォールで生成した自己署名証明書か、同じサードパーティの CA によって署名された証明書を、ローカル証明書およびリモート証明書として設定します。

- サードパーティの証明書を使用する場合は、署名 CA をファイアウォールにアップロードします。

- または、IPsec リモートアクセス接続に事前共有鍵を使用します。

関連付けられたインターフェースがオフになっているため、トンネルが切断されました。

IPsec トンネルが切断された場合は、関連付けられているインターフェースがオフになっているかどうかを確認してください。

関連付けられたインターフェースをオフにしている場合:

- サイト間 IPsec トンネルイニシエータは、トンネルをただちに切断します。

- サイト間 IPsec トンネルレスポンダおよびリモートアクセス接続は、操作の行なわれない期間またはデッドピア検出 (DPD) タイムアウトが発生すると、トンネルを切断します。

MFA によってリモートアクセス IPsec トンネルがダウンします。

フェーズ 1 の IKEv1 の鍵の再入力中に OTP リクエストが行われると、リモートアクセス IPsec トンネルがダウンします。

デフォルトの IPsec プロファイルの鍵の再入力間隔は、約 4時間になっています。

中断を防止するには、カスタム IPsec プロファイルを作成し、鍵の再生成間隔を長く設定します (最大 24時間)。

SSL VPN と IPsec

一部のユーザーを認証できません。

ユーザー名にウムラウト、UTF-8、または UTF-16 文字が含まれていないかどうかを確認します。現在、Sophos Connect クライアントではこれらの文字を使用できません。ASCII 文字にのみ対応しています。

よくある質問 (FAQ)

基本的な FAQ

Windows、macOS、モバイルプラットフォームでリモートアクセス IPsec および SSL VPN トンネルを確立できますか?

サポートされるエンドポイントプラットフォームの VPN クライアントと設定ファイルについては、次の表を参照してください。

| エンドポイント OS | IPsec | SSL VPN |

|---|---|---|

| Windows | Sophos Connect クライアント

| Sophos Connect クライアント

|

| macOS | Sophos Connect client

| サードパーティ製クライアント

|

| Android | サードパーティ製クライアント

| サードパーティ製クライアント

|

| iOS | クライアントは不要です。 VPN ポータルから設定ファイルをダウンロードしてください。 | サードパーティ製クライアント

|

See Sophos Connect クライアントでサポートされているプラットフォームをご覧ください。

プロビジョニングファイル

SSL VPN 接続が、プロビジョニングファイル (.pro) で設定されていないゲートウェイで確立されています。

.pro ファイルに入力されたゲートウェイは、VPN ポータルに接続し、リモートアクセス VPN の設定を取得するために使用されます。これらのゲートウェイは、VPN 接続の確立には使用されません。

IPsec: 設定で選択したインターフェースを使って、トンネルが確立されます。

SSL VPN: 「ネットワーク > インターフェース」で設定したインターフェースのゾーンからの SSL VPN を許可している場合に (「管理 > デバイスのアクセス > ローカルサービス ACL」)、これらのインターフェース上でトンネルが確立されます。これらは .ovpn ファイルに記載されています。

パブリック IP アドレスまたは特定の IP アドレスを SSL VPN に使用するには、「SSL VPN グローバル設定」に移動し、「ホスト名の上書き」に入力してください。詳細は、SSL VPN グローバル設定を参照してください。

ファイアウォールがルーターの背後にある場合、プロビジョニングファイルおよび設定ファイルをどうやって使用できますか?

プロビジョニングファイル: ルーターの FQDN またはパブリック IP アドレスを入力します。トラフィックをファイアウォールに転送するようにルーターの DNAT 設定を指定してください。

IPsec: .scx ファイルで、ゲートウェイアドレスをルーターの WAN IP アドレスに手動で変更してから、ルーターの設定を指定します。

SSL VPN: 「SSL VPN グローバル設定」で「ホスト名の上書き」をパブリック FQDN またはルーターの WAN IP アドレスに設定してから、ルーターの設定を指定します。

IPsec および SSL VPN の設定の変更点を、ユーザーはいつ Sophos Connect クライアントに手動でインポートすればよいですか?

IPsec: ユーザーは Sophos Connect クライアントで接続の編集  をクリックし、「Update policy」 (ポリシーの変更) をクリックして、VPN ポータルから設定をダウンロードする必要があります。

をクリックし、「Update policy」 (ポリシーの変更) をクリックして、VPN ポータルから設定をダウンロードする必要があります。

SSL VPN: 「SSL VPN グローバル設定」のポート、プロトコル、ゲートウェイ、SSL サーバー証明書の変更点を反映するには、ユーザーはクライアントで「Update policy」 (ポリシーの変更) をクリックする必要があります。When SSL VPN users must download the configuration again (SSL VPN ユーザーが設定を再ダウンロードする必要がある場合) を参照してください。

.pro ファイルを使用している場合、SSL VPN の設定の変更点の一部が自動的に取得されます。代替方法として、ユーザーのエンドポイントに .pro ファイルを再インストールして、IPsec および SSL VPN の設定を再度取得することもできます。

プロビジョニングファイルを使用したときに、信頼できない証明書エラーが表示されます。

このエラーは、Web 管理コンソールおよび VPN ポータルに、ファイアウォールのデフォルトの証明書を使用した場合に表示されます (「管理 > 管理者とユーザーの設定」)。.pro ファイルが VPN ポータルに接続して VPN の設定を取得すると、このデフォルトの証明書がプライベートであるためにエラーが発生します。

詳細は、信頼できない証明書エラーを消すを参照してください。

多要素認証

リモートアクセス VPN ユーザー用に MFA を実装するにはどうすればよいですか?

「認証 > 多要素認証」に移動し、MFA を設定します。詳細は、認証アプリによる MFA の設定を参照してください。

次の項目を選択してください。

- ユーザーポータル

- SSL VPN リモートアクセス

- IPsec リモートアクセス

Sophos Connect クライアントに OTP 用の入力フィールドを追加するにはどうすればいいですか?

3番目の入力フィールドを表示するには、次の操作を行います。

- IPsec: 「リモートアクセス > IPsec」に移動します。「詳細設定」で「ユーザーに 2FA トークンの入力を求める」を選択し、「適用」をクリックします。

-

IPsec と SSL VPN: プロビジョニングファイルで次の値を設定します。

- otp:

true - 2fa:

1

Set up MFA for remote access SSL VPN (リモートアクセス SSL VPN 用に MFA を設定する)

- otp:

Sophos Connect クライアントはチャレンジベースの MFA をサポートしていますか?

いいえ。Sophos Connect クライアントは現在、OTP チャレンジをサポートしていません。パスワードと OTP の詳細を passwordotp 形式で認証サーバーに送信します。そのため、認証サーバーは、ユーザーに OTP チャレンジを送信したときに OTP のみを受信することはなく、認証は行われません。

Sophos Connect クライアントは、コールおよびプッシュベースの MFA をサポートしています。VPN ポータルと Web 管理コンソールでは、これらに加えてチャレンジベースの MFA をサポートしています。

リモートアクセス IPsec

複数の WAN インターフェースでリモートアクセス IPsec 接続を確立することはできますか?

現在、リモートアクセス IPsec 接続を確立できるのは、1つの WAN インターフェースだけです。

リモートアクセス SSL VPN

SSL VPN グローバル設定で /24 より小さいサブネットを追加できないのはなぜですか?

ファイアウォールは、モデル内の CPU の数に応じて、複数のインスタンスで SSL VPN トンネルを実行します。各インスタンスは tun0 インターフェースを作成します。このインターフェースには、ルーティングおよび内部トラフィックの分散用に、独立したサブネットが必要です。

ファイアウォールでは、設定されたネットワークアドレスとサブネットからサブネットを自動的にスライスし、それらを tun0 インターフェースに割り当てます。サブネットが小さいほど (/25 など)、リース用の IP アドレスが少なくなります。

たとえば、ファイアウォールの 192.168.0.0/27 のネットワークで 8つのインスタンスが同時に存在する場合、サブネットを 8つの tun0 インターフェースに割り当てた後、リース可能な IP アドレスは 1つになります。