内部サーバーへのトラフィック用のポートアドレス変換 (PAT) ルールの作成

この例は、受信トラフィックを内部サーバーに変換するための多対多宛先 NAT ルールを作成する方法について説明しています。また、トラフィックを許可するファイアウォールルールの作成方法も示します。

目的

このセクションでは、以下について学びます。

- 外部送信元から内部サーバーへのトラフィックを変換する宛先 NAT ルールを作成します。

- 内部送信元から内部サーバーへのトラフィックを変換するループバック NAT ルールを指定します。

- サーバーからのトラフィックを変換する再帰 NAT ルールを指定します。これは、内部サーバーの送信元 NAT ルールです。

- 内部サーバー間でトラフィックの負荷分散を行います。

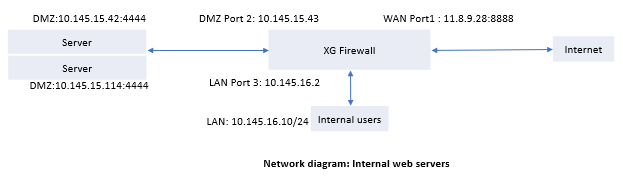

DNAT ネットワークダイアグラム

宛先 NAT は通常、WAN IP アドレスに到達する受信トラフィックを変換するために使用されます。次のネットワーク情報が説明されています。

- Web サーバーの NAT 前の IP アドレス:

11.8.9.28 - Web サーバーの NAT 後の IP アドレス:

10.145.15.42, 10.145.15.114

次に例を示します。

- ポート変換を使用した外部送信元から内部 Web サーバーへの宛先 NAT:

AnyからWeb server public IP address (11.8.9.28)へのトラフィックの宛先がWeb server internal IP list(10.145.15.42, 10.145.15.114) に変換され、ポートがTCP 8888からTCP 4444に変換される。 - 内部送信元から内部 Web サーバーへのトラフィックを変換するループバックルール:

Network LAN(10.145.16.10/24) からWeb server public IP address (11.8.9.28)へのトラフィックの宛先がWeb server internal IP list(10.145.15.42, 10.145.15.114) に変換され、ポートがTCP 8888からTCP 4444に変換される。 - Web サーバーからのトラフィックを外部および内部の宛先に変換する再帰ルール:

Web server internal IP list(10.145.15.42, 10.145.15.114) からAny。 - Web サーバーの負荷分散の方法。

- 外部ネットワークから DMZ 内の内部 Web サーバーへのトラフィックを許可するファイアウォールルール。

- 内部ネットワークから内部 Web サーバーへのトラフィックを許可するファイアウォールルール。

- 内部 Web サーバーから任意のネットワークへのトラフィックを許可するファイアウォールルール。

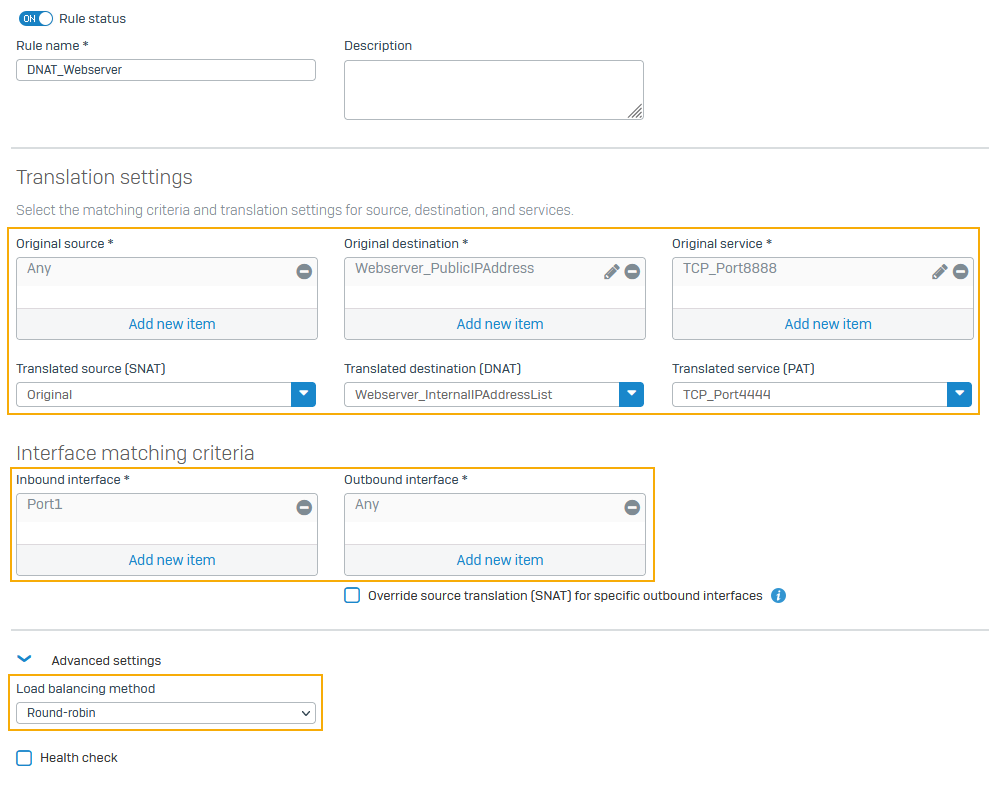

NAT ルール設定を指定します

- 「ルールとポリシー > NAT ルール」に移動し、「IPv4」または「IPv6」を選択して、「NAT ルールの追加」をクリックします。

- ルール名とルールの位置を指定します。

-

次の例では、 Web サーバーへの受信トラフィックの変換を設定します。

設定 値 変換前の送信元 Any変換後の送信元 (SNAT) MASQ変換前の宛先 Webserver_PublicIPAddress変換後の宛先 (DNAT) Webserver_InternalIPAddressList変換前のサービス TCP port 8888「新規作成」を選択し、「宛先ポート」を

8888に設定します。変換されたサービス (PAT) TCP port 4444「新規作成」を選択し、「宛先ポート」を

4444に設定します。受信インターフェース WAN インターフェースを選択してください。

この例では、

Port1です 。送信インターフェース Any -

内部ユーザーから内部 Web サーバーへのトラフィックを変換するには、「ループバックルールの作成」を選択します。

- Web サーバーからのトラフィックを変換する送信元 NAT ルールを作成するには、「再帰ルールの作成」を選択します。

- Web サーバー間のトラフィック負荷分散の方法を選択します。この例では、「

Round-robin」を選択します。 -

「保存」をクリックします。

次の図は、設定の構成方法の例を示しています。

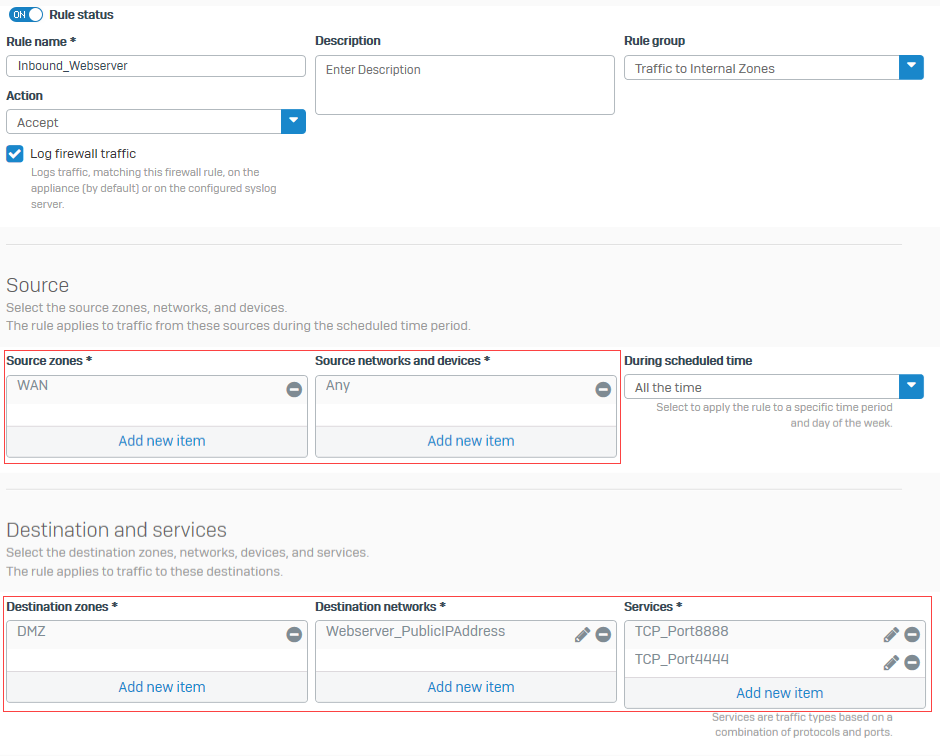

宛先 NAT ルール、ループバックルール、および再帰 NAT ルールに一致するトラフィックを許可するファイアウォールルールを作成します。

DNAT ルールのファイアウォールルール設定を指定します

- 「ルールとポリシー > ファイアウォールルール」に移動します。プロトコル「IPv4」または「IPv6」を選択し、「ファイアウォールルールの追加」を選択します。「新しいファイアウォールルール」を選択します。

- ルール名とルールの位置を指定します。

-

送信元、宛先、およびサービスを次のように指定します。

設定 値 送信元ゾーン WAN送信元ネットワークとデバイス Any宛先ゾーン DMZ

Web サーバーが入っているゾーンを選択します。

トラフィックに一致する DNAT ルールが検索されます。DNAT ルールによって、変換後の宛先を含むゾーン (この例では DMZ) が識別されます。ファイアウォールルールと照合する際は、宛先ゾーンとして DMZ が使用されます。宛先ネットワーク Webserver PublicIPAddressサービス TCP port 8888、TCP port 4444 -

セキュリティ設定を指定し、「保存」をクリックします。

次の図は、設定の構成方法の例を示しています。

外部ソースから内部 Web サーバーへのトラフィックを許可するファイアウォールルールを作成しました。

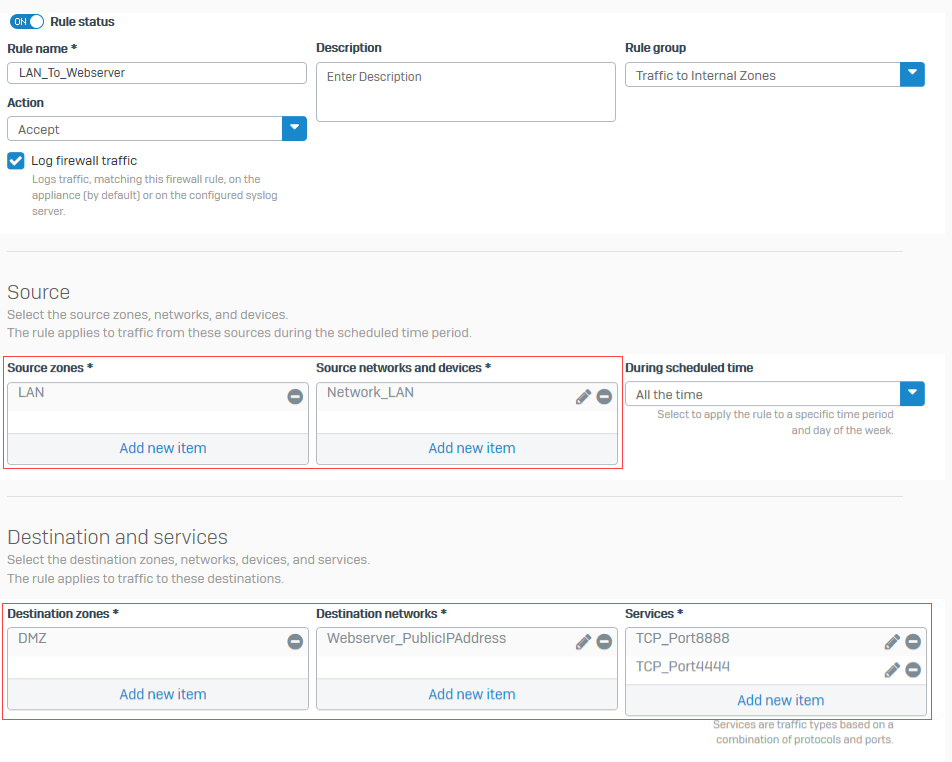

ループバックルールのファイアウォールルール設定を指定します

- 「ルールとポリシー > ファイアウォールルール」に移動します。プロトコル「IPv4」または「IPv6」を選択し、「ファイアウォールルールの追加」を選択します。「新しいファイアウォールルール」を選択します。

- ルール名とルールの位置を指定します。

-

送信元、宛先、およびサービスを次のように指定します。

設定 値 送信元ゾーン LAN送信元ネットワークとデバイス Network_LAN宛先ゾーン DMZ宛先ネットワーク Webserver PublicIPAddressサービス TCP port 8888、TCP port 4444 -

セキュリティ設定を指定し、「保存」をクリックします。

次の図は、設定の構成方法の例を示しています。

内部ネットワークから内部 Web サーバーへのトラフィックを許可するファイアウォールルールを作成しました。

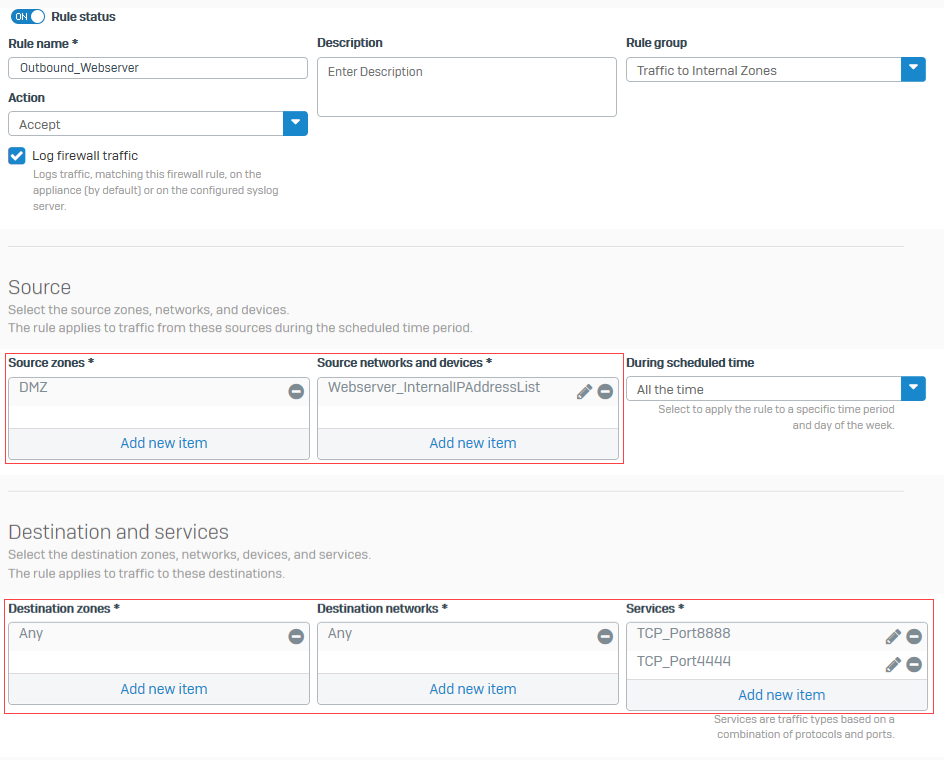

再帰 NAT ルールのファイアウォールルール設定を指定します

- 「ルールとポリシー > ファイアウォールルール」に移動します。プロトコル「IPv4」または「IPv6」を選択し、「ファイアウォールルールの追加」を選択します。「新しいファイアウォールルール」を選択します。

- ルール名とルールの位置を指定します。

-

送信元、宛先、およびサービスを次のように指定します。

設定 値 送信元ゾーン DMZ送信元ネットワークとデバイス Webserver InternalIPAddressList宛先ゾーン Any宛先ネットワーク Anyサービス TCP port 8888、TCP port 4444 -

セキュリティ設定を指定し、「保存」をクリックします。

次の図は、設定の構成方法の例を示しています。

内部 Web サーバーから内部および外部ネットワークへのトラフィックを許可するファイアウォールルールを作成しました。

その他のリソース