事前共有鍵を使用したポリシーベースの IPsec VPN の作成

本社と支社の間に IPsec VPN を設定します。

この例では、認証に事前共有鍵を使用します。

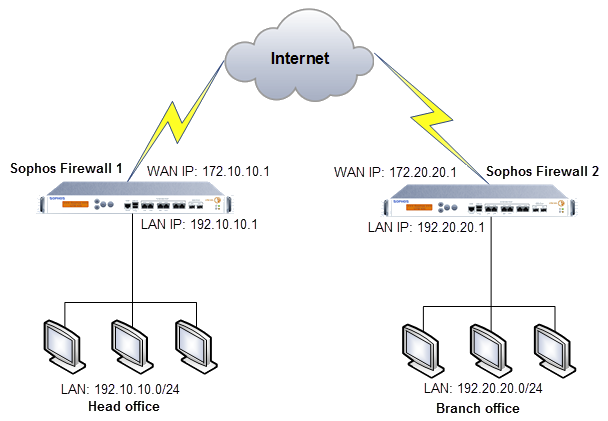

ネットワーク図

本社の設定

LAN の設定

本社ネットワークと支社ネットワーク用のホストを、本社側で作成します。

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

以下のとおり、ローカルサブネットとリモートサブネットの IP ホストを設定します。

設定 IP ホスト 1 IP ホスト 2 名前 HQ_LAN Branch_LAN IP バージョン IPv4 IPv4 種類 ネットワーク ネットワーク IP アドレス 192.10.10.0 192.20.20.0 -

「保存」をクリックします。

IPsec 接続の追加

本社で IPsec 接続を作成して有効化します。

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

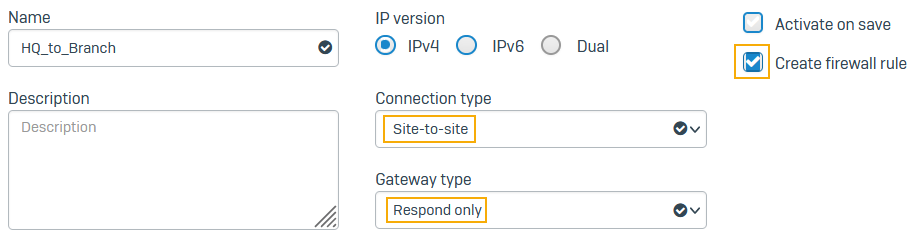

- 名前を入力します。

- 「IPv4」を選択します。

- 「ファイアウォールルールの作成」を選択します。

- 「接続の種類」を「サイト間」に設定します。

-

「ゲートウェイの種類」を「応答のみ」に設定します。

本社のファイアウォールは通常、応答側として機能し、支社のファイアウォールは多数あるため、トンネルイニシエータとして機能します。本社がすべての支社に対して接続を再試行するよりも、それぞれの支社が接続を再試行するやり方が推奨されます。

-

「プロファイル」を「本社 (IKEv2)」に設定します。

IKEv2 では、固有のローカルとリモート ID の組み合わせに固有の事前共有キーを使用できます。

-

「認証の種類」を「事前共有鍵」に設定します。

-

事前共有鍵を入力し、確認のために再度入力します。

事前共有鍵のメモを取ります。支社のファイアウォールの接続に貼り付ける必要があります。

-

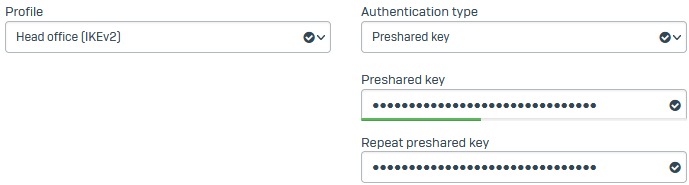

「リスニングインターフェイス」の場合は、ローカルインターフェイス

Port1 - 172.10.10.1を選択します。 -

「ローカル ID の種類」を「IP アドレス」に設定します。

DNS、IP アドレス、メールが選択できます。値は識別のためのものですので、ネットワーク内で有効な値にする必要はありません。

-

「Local ID」に「

1.1.1.1」と入力します。 -

「ローカルサブネット」で、 構成したローカル IP ホストを選択します。

-

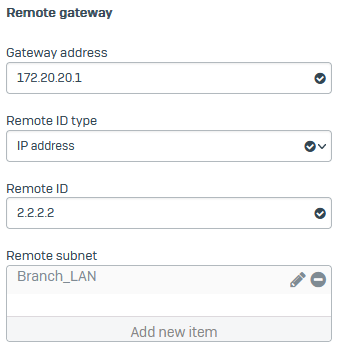

「リモートゲートウェイ」の「ゲートウェイアドレス」に、支社のゲートウェイ (

172.20.20.1) を入力します。 - 「リモート ID の種類」を「IP アドレス」に設定します。

- リモート ID に、「

2.2.2.2」と入力します。 -

「リモートサブネット」に対し、 構成したリモート IP ホストを選択します。

-

「保存」をクリックします。

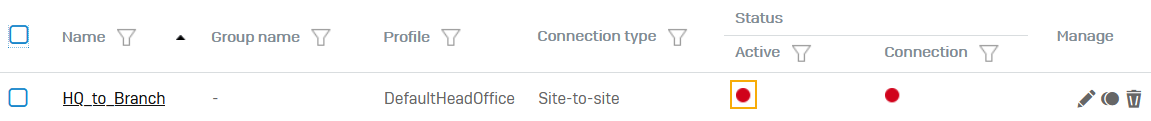

接続が IPsec 接続リストに表示されます。

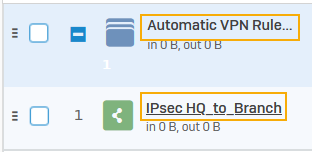

ファイアウォールルールを編集してインバウンドルールを作成する

IPsec 接続を保存したとき自動的に作成されたファイアウォールルールを編集します。これは、インバウンド VPN トラフィックを許可するルールとして保存します。IPsec 接続は応答のみに設定されているため、支社からのインバウンドトラフィックを許可するファイアウォールルールが必要です。

-

「ルールとポリシー > ファイアウォールルール」に移動し、

IPsec HQ to Branchルールをクリックします。 -

(任意) ルール名を変更します。

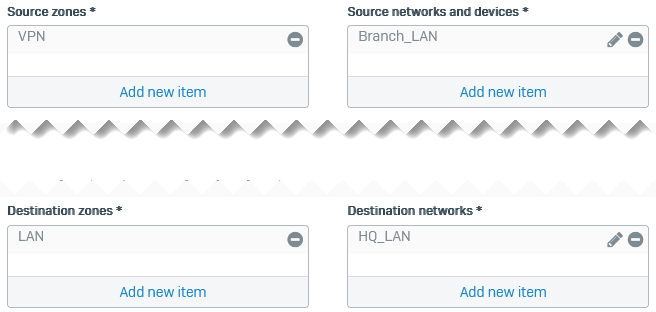

- 「送信元ゾーン」を「VPN」に設定します。

- 「送信元ネットワークとデバイス」を

Branch_LANに設定します。 - 「宛先ゾーン」を「LAN」に設定します。

- 「宛先ネットワーク」を

HQ_LANに設定します。 -

「保存」をクリックします。

注

受信 VPN トラフィックを許可するファイアウォールルールが既にある場合は、リモートサブネットを「送信元ネットワークとデバイス」に、ローカルサブネットを「宛先ネットワーク」に追加できます。IPsec 接続ごとに独立したファイアウォールルールを作成する必要はありません。

VPN 経由で ping を許可する

トンネル接続を確認するには、作成した VPN 接続を介してリモート IP アドレスに ping を実行します。

- 「管理 > デバイスのアクセス」に移動します。

- 「Ping/Ping6」の「VPN」を選択します。

- 「適用」をクリックします。

支社の設定

LAN の設定

支社ネットワークと本社ネットワーク用のホストを、支社側で作成します。

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

以下のとおり、ローカルサブネットとリモートサブネットの IP ホストを設定します。

設定 IP ホスト 1 IP ホスト 2 名前 Branch_LAN HQ_LAN IP バージョン IPv4 IPv4 種類 ネットワーク ネットワーク IP アドレス 192.20.20.0 192.10.10.0 -

「保存」をクリックします。

IPsec 接続の追加

支社で IPsec 接続を作成して有効化します。

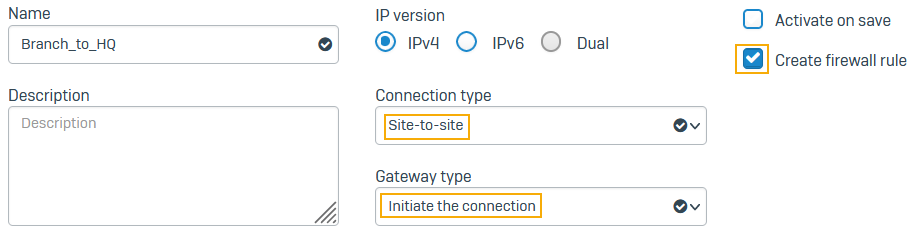

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

- 名前を入力します。

- 「IPv4」を選択します。

- 「ファイアウォールルールの作成」を選択します。

- 「接続の種類」を「サイト間」に設定します。

-

「ゲートウェイの種類」を「接続を開始」に設定します。

-

「プロファイル」を「支社 (IKEv2)」に設定します。

- 「認証の種類」を「事前共有鍵」に設定します。

-

本社のファイアウォールで使用した事前共有鍵を貼り付け、設定を繰り返します。

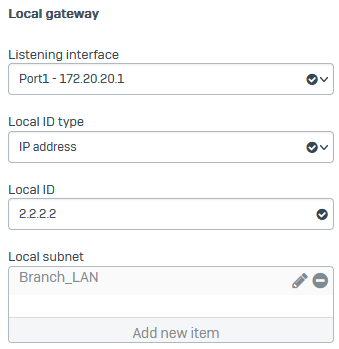

-

「リスニングインターフェイス」の場合は、ローカルインターフェイス

Port1 - 172.20.20.1を選択します。 -

「ローカル ID の種類」を「IP アドレス」に設定します。

本社のファイアウォールで選択した ID の種類を選択する必要があります。

-

「Local ID」に「

2.2.2.2」と入力します。 -

「ローカルサブネット」で、 構成したローカル IP ホストを選択します。

-

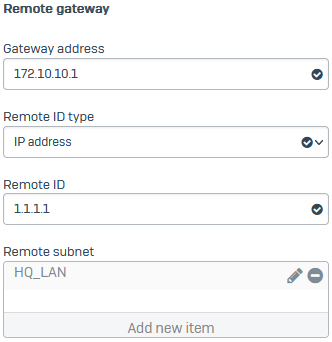

「リモートゲートウェイ」の「ゲートウェイアドレス」に、本社のゲートウェイ (

172.10.10.1) を入力します。 - 「リモート ID の種類」を「IP アドレス」に設定します。

- リモート ID に、「

1.1.1.1」と入力します。 -

「リモートサブネット」に対し、 構成したリモート IP ホストを選択します。

-

「保存」をクリックします。

接続が IPsec 接続リストに表示されます。

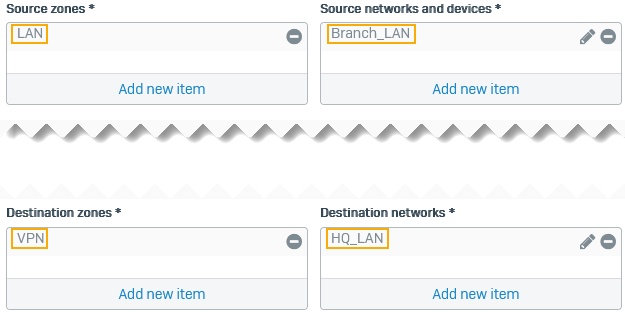

ファイアウォールルールを編集してアウトバウンドルールを作成する

IPsec 接続を保存したとき自動的に作成されたファイアウォールルールを編集します。接続を開始するよう IPsec 接続を設定しましたので、送信 VPN トラフィックを許可するルールとして保存します。

- 「ルールとポリシー > ファイアウォールルール」に移動し、

IPsec Branch to HQルールをクリックします。 - (任意) ルール名を変更します。

- 「送信元ゾーン」を「LAN」に設定します。

- 「送信元ネットワークとデバイス」を

Branch_LANに設定します。 - 「送信先ゾーン」を「VPN」に設定します。

- 「宛先ネットワーク」を

HQ_LANに設定します。 -

「保存」をクリックします。

注

送信 VPN トラフィックを許可するファイアウォールルールが既にある場合は、ローカルサブネットを「送信元ネットワークとデバイス」に、リモートサブネットを「宛先ネットワーク」に追加できます。

VPN 経由で ping を許可する

- 「管理 > デバイスのアクセス」に移動します。

- 「Ping/Ping6」の「VPN」を選択します。

- 「適用」をクリックします。

トンネルの接続を確認する

-

本社および支社のファイアウォールで、リモートサブネットに ping できることを確認します。

例

CLI で、デバイスコンソールに対して「5」と入力し、次に Advanced shell に対してに「3」と入力します。

本社のファイアウォールで、コマンド (

ping 192.20.20.2) を入力します。支社のファイアウォールで、コマンド (

ping 192.10.10.2) を入力します。 -

「ルールとポリシー」をクリックし、作成したファイアウォールルールに移動してトラフィックを確認します。