リモートネットワークのトラフィックを既存の IPsec トンネル経由で特定のホストに送信する

リモートサブネットからは、IPsec トンネルを介して、ローカルネットワーク内の特定のホストにトラフィックを送信できます。

この例では、仮想 IP アドレスを使用して、ローカルホストの IP アドレスをプライベートに保ちます。受信トラフィックの仮想 IP アドレスをローカルホストの IP アドレスに変換するには、NAT ルールを使用する必要があります。

概要

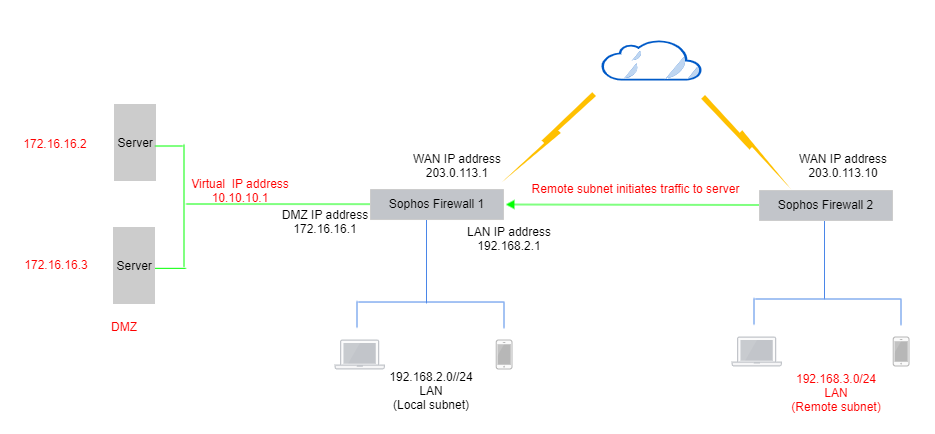

この記事は、次の設定例に基づいたものです。

- Sophos Firewall の 1 と 2 の間に Ipsec 接続が存在するものとします。

-

Sophos Firewall 1の背後にある仮想 IP アドレス (

10.10.10.1) を介して、リモートサブネット (192.168.3.0) からローカルホスト (172.16.16.2および172.16.16.3) にトラフィックを送信する場合を見てみましょう。たとえば、SAP サーバーなどのアプリケーションサーバー (つまりローカルホスト) にユーザーが安全に接続できるようにしたい場合を考えます。

ネットワーク図

IPsec 接続およびファイアウォールルールを追加する

この記事に関連する設定は次のとおりです。

Sophos Firewall 1 において

ルートベースの IPsec 接続

次のルートベース VPN 接続の例を参照してください。

- 「接続の種類」に「トンネルインターフェース」を設定します。

- 「ゲートウェイの種類」を「応答のみ」に設定します。

- 「ローカルサブネット」を「任意」に設定します。

- 「リモートサブネット」を「任意」に設定します。

XFRM インターフェースに IP アドレスを割り当てる

- 「ネットワーク > インターフェース」に移動します。

- IPsec 設定で、リスニングインターフェースとして指定した物理インターフェイスのとなりにある青色の垂直バーをクリックします。

- XFRM インターフェースをクリックします (例:

xfrm1)。 - インターフェースの IP アドレスを入力します。

- 「保存」をクリックします。

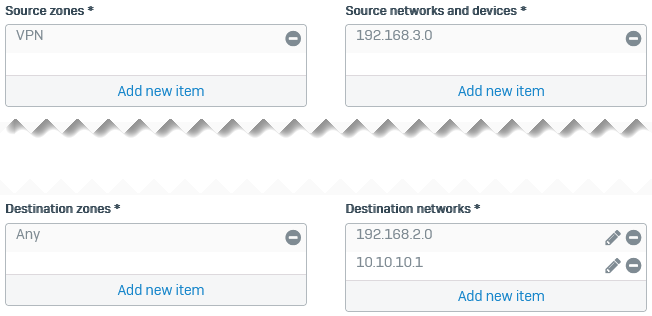

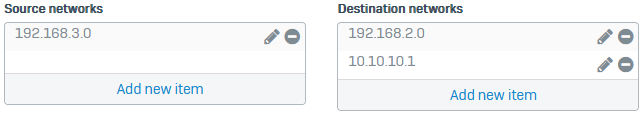

受信方向のファイアウォールルール

次のインバウンドファイアウォールルールの例を参照してください。

- 「送信元ゾーン」を「VPN」に設定します。

- 「宛先ゾーン」を「任意」に設定します。

- 「送信元ネットワークとデバイス」を

192.168.3.0に設定します。 -

「宛先ネットワークとデバイス」を次のように設定します。

192.168.2.010.10.10.1

Sophos Firewall 2 において

ルートベースの IPsec 接続

次のルートベース VPN 接続の例を参照してください。

- 「接続の種類」に「トンネルインターフェース」を設定します。

- 「ゲートウェイの種類」で「接続を開始」を選択します

- 「ローカルサブネット」を「任意」に設定します。

- 「リモートサブネット」を「任意」に設定します。

XFRM インターフェースに IP アドレスを割り当てる

- 「ネットワーク > インターフェース」に移動します。

- IPsec 設定で、リスニングインターフェースとして指定した物理インターフェイスのとなりにある青色の垂直バーをクリックします。

- XFRM インターフェースをクリックします (例:

xfrm2)。 - インターフェースの IP アドレスを入力します。

- 「保存」をクリックします。

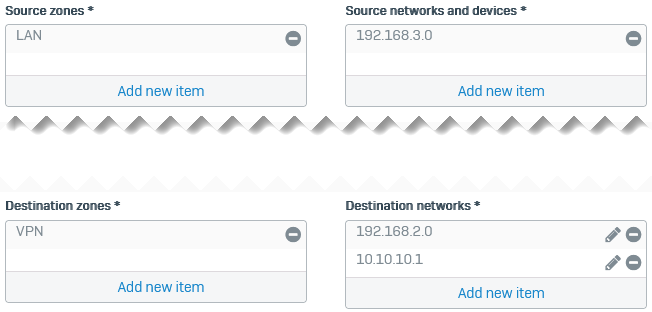

送信方向のファイアウォールルール

次の送信方向のファイアウォールルールの例を参照してください。

- 「送信元ゾーン」を「LAN」に設定します。

- 「宛先ゾーン」を「VPN」に設定します。

- 「送信元ネットワークとデバイス」を

192.168.3.0に設定します。 -

「宛先ネットワークとデバイス」を次のように設定します。

192.168.2.010.10.10.1

ルートの追加

スタティックルート、SD-WAN ルート、およびダイナミックルートは設定できます。この例では、SD-WAN ルートを使用しています。

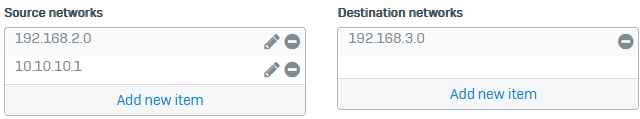

Sophos Firewall 1 において

- 「ルーティング > SD-WAN ルート」に移動します。

- 「IPv4」を選択して「追加」をクリックします。

- 名前を入力します。

-

「送信元ネットワーク」を次のように設定します。

192.168.2.010.10.10.1

-

「宛先ネットワーク」を

192.168.3.0に設定します。

- (任意) サービス、アプリケーションオブジェクト、およびユーザーとグループを選択します。

- 「リンク選択の設定」で、「プライマリゲートウェイとバックアップゲートウェイ」を選択します。

- 「プライマリゲートウェイ」のドロップダウンリストをクリックし、「追加」をクリックして、XFRM インターフェースのゲートウェイを設定します (例:

xfrm1_gw1)。 -

(任意)「指定されたゲートウェイのみを経由してルーティングする」を選択します。

トンネルが使用できない場合、ファイアウォールはトラフィックをドロップします。

-

「保存」をクリックします。

接続を確認するためのping要求を許可するには、「管理 > デバイスのアクセス」に移動し「Ping/Ping6」で VPN を選択します。

Sophos Firewall 2 において

リモートサブネットからのトラフィックは、IPsec トンネルを経由して、Sophos Firewall 1 の背後にある仮想 IP アドレスにルーティングする必要があります。

この例では、SD-WAN ルートを追加します。

- 「ルーティング > SD-WAN ルート」に移動します。

- 「IPv4」を選択して「追加」をクリックします。

- 名前を入力します。

- 「送信元ネットワーク」を

192.168.3.0に設定します。 -

「宛先ネットワーク」を次のように設定します。

192.168.2.010.10.10.1

- (任意) サービス、アプリケーションオブジェクト、およびユーザーとグループを選択します。

- 「プライマリおよびバックアップゲートウェイ」を選択します。

- 「プライマリゲートウェイ」のドロップダウンリストをクリックし、「追加」をクリックして、XFRM インターフェースのゲートウェイを設定します (例:

xfrm2_gw1)。 - 「指定されたゲートウェイのみを経由してルーティングする」を選択します。

- 「保存」をクリックします。

接続を確認するためのping要求を許可するには、「管理 > デバイスのアクセス」に移動し「Ping/Ping6」で VPN を選択します。

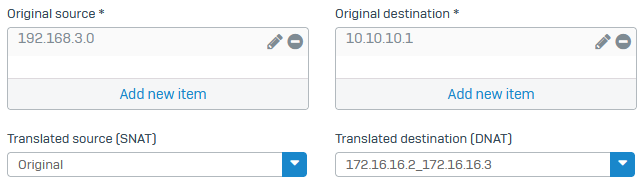

Sophos Firewall 1 に DNAT ルールを追加する

受信トラフィックに DNAT (宛先 NAT) ルールを追加して、仮想 IP アドレス (変換前の宛先) をサーバーの IP アドレス (変換後の宛先) に変換します。

- 「ルールとポリシー > NAT ルール」に移動します。

- 「NAT ルールの追加 > 新しい NAT ルール」をクリックします。

- ルール名を入力します。

- 「変換前の送信元」をリモートサブネット (

192.168.3.0) に設定します。 - 「変換後の送信元」を

Originalに設定します。 - 「変換前の宛先」を仮想 IP アドレスに設定します (

10.10.10.1)。 -

「変換後の宛先」をローカルサーバーリストオブジェクト (

172.16.16.2および172.16.16.3) に設定します。 -

「負荷分散方式」を「ラウンドロビン」に設定します。

- 「保存」をクリックします。

その他のリソース