外部証明書を使用して Syslog サーバーに安全に接続する方法

外部証明書を使用して、Sophos Firewall から Syslog サーバーに TLS 暗号化したログを送信できます。Sophos Firewall のデフォルトの証明機関 (CA) を使用する必要があります。

はじめに

前提条件: Syslog サーバーとの TLS 接続を確立するには、Syslog サーバーで TLS 暗号化をオンにする必要があります。

この例では、以下を使用します。

- Syslog サーバー: syslog-ng

- クライアント: Sophos Firewall

- 外部証明書 (ExternalCertificate.pem)、外部鍵 (ExternalPrivateKey.key)、外部 CA (ExternalCA.pem)。これらの生成には、サードパーティの CA を使用します。

- Sophos Firewall のデフォルトの CA 証明書 (default.pem)。

設定手順は以下のとおりです。

- Sophos Firewall のデフォルトの CA の属性と詳細を指定します。

- デフォルトの CA 証明書および外部の CA 証明書、外部証明書、および外部鍵を Syslog サーバーにコピーします。

- Sophos Firewall で、Syslog サーバーを追加します。

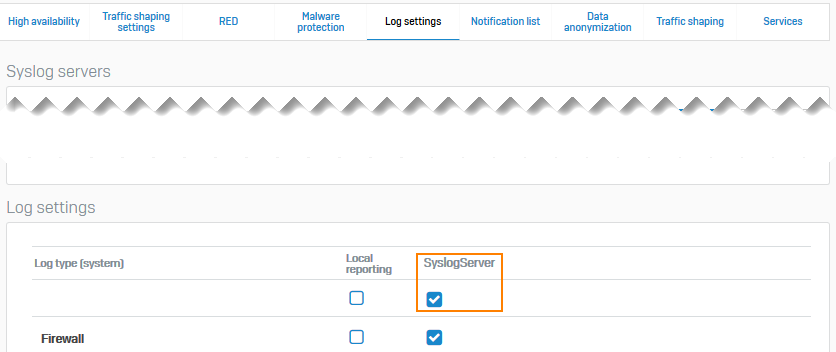

- Syslog サーバーに送信するログのモジュールを選択します。

Sophos Firewall のデフォルトの CA の属性を設定する

CA 証明書を取得するには、デフォルトの CA の属性を指定し、ファイルをダウンロードします。

-

「証明書 > 証明機関」に移動し、「既定」(デフォルトの CA) をクリックします。

この CA の名前は変更できません。

-

以下の属性を変更できます。

名前 説明 **国名** デバイスを導入する国。 状態 都道府県。 地域名 都市名。 組織名 証明書所有者の名前。例: Sophos Group 組織単位名 証明書の割り当て先の部門名。例: マーケティング 一般名 (CN) 共通名または FQDN 。例: marketing.sophos.com メールアドレス 担当者のメールアドレス。 秘密鍵のパスワード CA のパスワードが設定されている場合は、ここで変更できます。 鍵の種類 次のオプションから選択します。

- RSA

- 楕円曲線暗号

鍵の長さ キーの種類をに設定した場合はRSA、キーの長さを選択します。鍵の長さは、鍵の生成に使用するビット数となります。

鍵のサイズが大きいほうが安全ですが、暗号化と暗号解除に時間がかかります。曲線名 キーの種類をに設定した場合は楕円曲線暗号、曲線名を選択します。 セキュアハッシュ 一覧からアルゴリズムを選択します。 -

「保存」をクリックします。

-

更新したデフォルトの CA のダウンロード

をクリックします。

をクリックします。tar.gzファイルがダウンロードされます。 -

ダウンロードしたファイルを、CA 証明書

Default.pemに展開します。

証明書と CA を Syslog サーバーにコピーする

Sophos Firewall のデフォルトの CA 証明書、外部証明書、外部鍵を、Syslog サーバーにコピーします。

- Syslog サーバーに移動し、

Default.pemおよびExternalCA.pemを/etc/syslog-ng/ca.d/ディレクトリにコピーします。 - Syslog サーバーの証明書 (

ExternalCertificate.pem) と鍵 (ExternalPrivateKey.key) を/etc/syslog-ng/cert.d/ディレクトリにコピーします。 -

/etc/syslog-ng/ca.d/ディレクトリに移動し、以下のコマンドを入力して、Default.pemに基づくハッシュを作成します。#openssl x509 -noout -hash -in Default.pemCA 証明書に含まれる識別名に基づき、英数字のハッシュが作成されます (例:

52412b66)。 -

上記のハッシュにサフィックス

.0を付与して以下のコマンドを実行し、Default.pemへのシンボリックリンクを作成します。#ln -s Default.pem 52412b66.0 -

syslog-ng.confファイルを編集して、証明書 (ExternalCertificate.pem)、鍵 (ExternalPrivateKey.key)、サードパーティの CA 証明書 (ExternalCA.pem)、および Sophos Firewall の CA 証明書 (Default.pem) の場所を指定します。次の手順を実行します。ExternalCertificate.pemとExternalPrivateKey.keyは、それぞれフルパスを指定します。- CA のディレクトリ

ca.dをフルパスで指定します。

例

@version: 3.15 @include "scl.conf" source s_src { network(ip(0.0.0.0) port(6514) transport("tls") tls( key-file("/etc/syslog-ng/cert.d/ExternalPrivateKey.key") cert-file("/etc/syslog-ng/cert.d/ExternalCertificate.pem") ca-dir("/etc/syslog-ng/ca.d") peer_verify(required-trusted)) ); }; destination d_local { file("/var/log/messages"); file("/var/log/messages-kv.log" template("$ISODATE $HOST $(format-welf --scope all-nv-pairs)\n") frac-digits(3)); }; log { source(s_src); destination(d_local); }; -

syslog-ng サーバーを起動します。

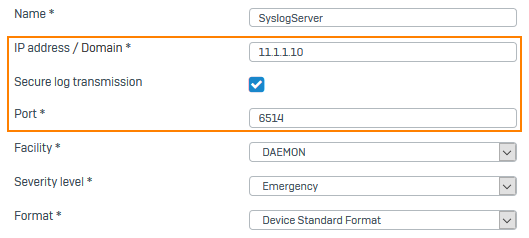

Syslog サーバーの追加

Sophos Firewall に Syslog サーバーを追加し、サーバーのログ設定を指定します。