セキュリティ管理とベストプラクティス

ここでは、ネットワーク セキュリティ ソリューションを構成する際のベストプラクティスを紹介します。

ネットワークを分割して、IPS ポリシーを適用する方法

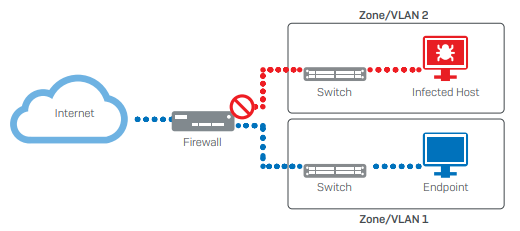

ネットワークは分割するようにしましょう。Web サーバーやリモートアクセスサーバーなどのインターネットに接続するサービスは、メインの LAN ネットワーク以外のネットワークセグメントおよびゾーンに配置するようにしてください。DMZ ゾーン内にあるサービスなど、インターネットに接続するサービスは、DMZ から LAN への接続をブロックするようにファイアウォールルールを設定します。

また、サブネットの単位を小さくして必要に応じて LAN ゾーンを細分化し、これらを異なる LAN ゾーンに割り当てて、ネットワーク間のトラフィックをファイアウォールルールで制御するように設定します。

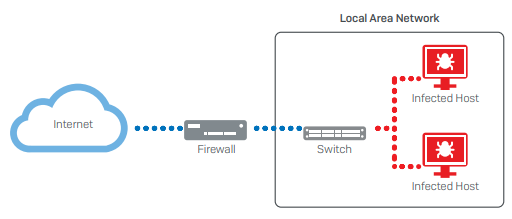

以下の例では、ネットワークがセグメント化されていないために、エンドポイント間で感染が広がりやすい状態になっています。

Sophos Firewall はネットワークを DMZ ネットワークおよび LAN ネットワークなどのセグメントに分割することで、あるエリアでの感染が他のエリアに広がるのを防ぎます。

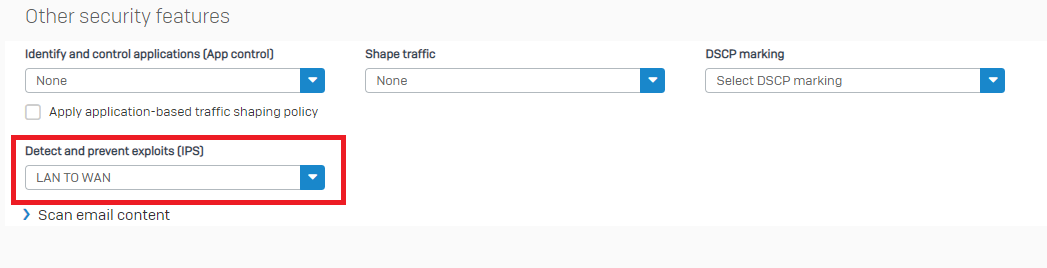

このようにネットワークをセグメント化したうえで、ファイアウォールルールに IPS ポリシーを適用し、ネットワーク間のトラフィックを制御することで、マルウェアやハッカーが万が一ネットワーク内に侵入した場合に、感染拡大を防止できます。このように感染拡大を抑え込んでいる間に、脅威の検出、無効化に取り組むことができます。

リモートアクセスの制限

可能な限り、内部リソースへのアクセスには VPN 接続のみを許可し、ポート転送はできるだけ使用しないでください。ポート転送を使用する必要がある場合は、ルールを処理するトラフィックに IPS ポリシーを適用するようにしてください。

SSL/TLS インスペクションルールの設定

SSL/TLS インスペクションルールは、ほとんどのネットワークトラフィックをスキャンするように設定してください。SSL スキャンによって問題が発生するサービスに限り、例外を設定します。

SSL/TLS インスペクションルールの詳細および設定方法については、SSL/TLS インスペクションルールを参照してください。

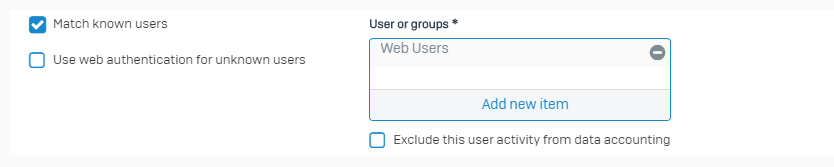

認証済みのユーザーのみに、LAN からインターネットへの接続を許可する方法

ユーザートラフィックを処理するファイアウォールルールを設定する際、「既知のユーザーを一致」を選択するようにしてください。これによって、認証済みのユーザーのみが LAN ネットワークから外部リソースにアクセスできるようになります。

必要なサービスのみに NAT を使用

ネットワークアドレス変換 (NAT) は、異なるネットワーク間でトラフィックを通過させるのに便利です。ただし、NAT ルールは「任意」のサービスではなく NAT を必要とするサービスに対してのみ設定してください。そうすることで、マルウェアやハッカーが万が一ネットワークに侵入した場合に、攻撃される範囲を最小にとどめることができます。

NAT ルールおよび設定方法について詳しくは、NAT ルールを参照してください。

感染したシステムを自動的に隔離する

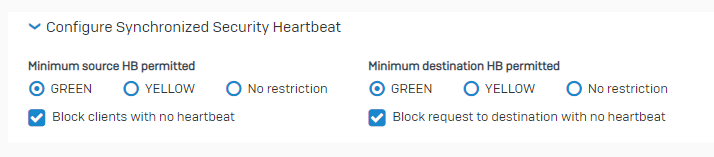

セキュリティハートビートを使用すると、システムを監視して、感染や不正が発生した兆候のあるシステムを自動的に隔離できます。セキュリティハートビートは、ネットワーク上の感染システムと正常なシステムのやりとりを切断します。