サードパーティの脅威フィード

サードパーティの脅威フィードを使えば、外部のインテリジェンスに基づいて脅威をブロックすることが可能となります。セキュリティ企業、業界コンソーシアム、コミュニティベース/オープンソースの脅威インテリジェンスソースなど、以下に示すような各種の脅威フィードがサポートされています。

- Cisco Talos

-

- 詳しくは、Firewall Blocking with GreyNoise Trends をご覧ください。

- Abuse.ch / URLhaus

- OSINT (オープンソースインテリジェンス) / DigitalSide

- CINS Score

- Feodo Tracker

- Tor

- Emerging threats

ファイアウォールは、サードパーティの脅威フィードにプレーンテキストでリストされている IPv4 アドレス、ドメイン、および URL に基づいてトラフィックを自動的にブロックします。このアクションでは、脅威フィード用に他のルールやポリシーの設定は不要です。

MSP (マネージドサービスプロバイダー) サービスや MDR (Managed Detection and Response) ソリューションもサポートされています。ソフォスのパートナーは、サードパーティの脅威フィードを自社の MDR サービスで利用したり、お客様の MDR ソリューションと統合したりできます。

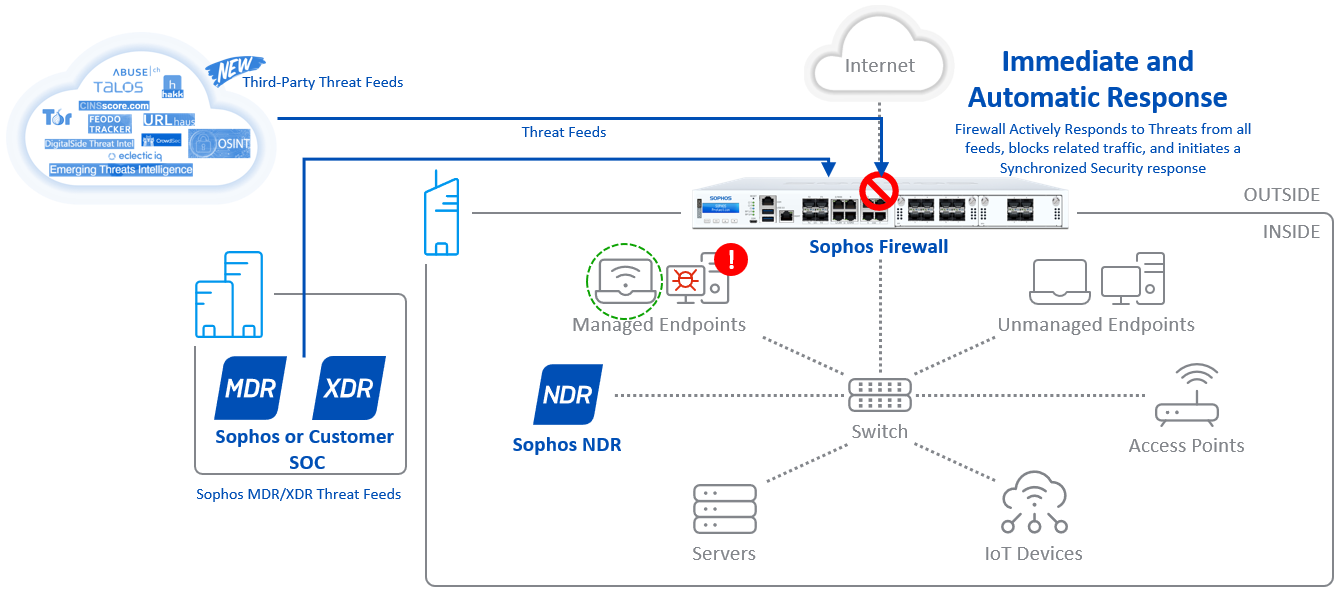

サードパーティの脅威フィードとファイアウォールの動作の様子を以下の図に示します。

動画

サードパーティの脅威フィードの概要については、以下の動画をご覧ください。

要件

サードパーティの脅威フィードの要件は以下の通りです。

-

次のライセンスが必要です。

- Sophos Firewall: Xstream Protection バンドル。

- Endpoint Protection: Sophos Intercept X (Synchronized Security を使用する場合)。

注

ライセンスがなくてもサードパーティの脅威フィードを設定することはできますが、ネットワークは保護されません。サードパーティの脅威フィードを使用してネットワークを保護するには、ライセンスが必要です。

-

ファイアウォールの Sophos Central ページに移動し、ファイアウォールを Sophos Central に登録します。

-

Synchronized Security を使用するには、Sophos Central で次の手順を実行します。

- Endpoint Protection を設定するには、作業の開始を参照してください。

- ラテラルムーブメント対策を実装するには、ネットワーク接続の拒否を参照してください。

脅威フィードのフォーマット要件

正常に動作させるために、脅威フィードは以下のフォーマットに従うようにしてください。

- テキストファイル形式: 脅威フィードは、プレーンテキストファイルであるものとします。

-

1行につき IoC (Indicator of Compromise) が 1つ: 各行に、IP アドレス、URL、ドメインなど、IoC を 1つだけ含めるようにしてください。。コメントやその他の情報は含めないでください。

脅威フィードの記述例

103.140.73.49 103.142.86.221 103.173.155.111 103.46.186.148 104.131.133.129 104.143.77.12 104.143.77.8 104.236.201.22 104.236.202.98テスト済みの脅威フィードの例

IPv4 アドレス

https://rules.emergingthreats.net/blockrules/compromised-ips.txthttps://check.torproject.org/torbulkexitlist

URL

https://osint.digitalside.it/Threat-Intel/lists/latesturls.txthttps://urlhaus.abuse.ch/downloads/text/

ドメイン

https://raw.githubusercontent.com/disposable-email-domains/disposable-email-domains/master/disposable_email_blocklist.confhttps://osint.digitalside.it/Threat-Intel/lists/latestdomains.txt

サポート対象の IoC タイプ

- IPv4 アドレス

- URL

- ドメイン

サポート対象外の IoC タイプ

- IPv4 アドレス範囲

- IPv6 アドレス

- サブネット

- ワイルドカードドメイン

- 正規表現

重要

脅威フィードには複数の IoC タイプを含められます。ただし、ファイアウォールで設定したインジケータの種類に一致する IoC のみが処理されます。たとえば、ファイアウォールで IPv4 アドレスを検出対象として設定した場合、脅威フィードに IPv4 アドレスとドメインの両方が含まれていたとしても、IPv4 アドレスのみが使用されます。

セキュリティハートビート

セキュリティハートビートの状態に基づき Synchronized Security の対応が行われるのと同様の仕組みで、サードパーティの脅威フィードに基づいてファイアウォールルールの適用などの自動対応が行われます。

ファイアウォールは、赤いセキュリティハートビートに基づき、侵害された (悪意のあるサーバーと通信しようとしている) 可能性のある管理対象エンドポイントを自動的に識別します。そして、IoC にアクセスしたホスト、ユーザー、プロセスなどの詳細情報を照会します。

さらに、ラテラルムーブメントを防止するため、正常に管理されているすべてのエンドポイントに対して、LAN 上に侵害されたホストがあることを通知し、そのホストからのトラフィックをブロックします。

詳細は、Security Heartbeat の概要を参照してください。

注

ホスト、ユーザー、プロセスなどの詳細情報は、「アクション」が「ログしてドロップ」または「ブロック」の場合にのみ表示されます。

脅威をブロックするファイアウォールモジュール

ファイアウォールは、次のモジュールで脅威をブロックします。

| 悪質なトラフィック | トラフィックの種類 | モジュール |

|---|---|---|

| IP アドレス | 宛先/送信元 が IPv4 アドレスのトラフィック。 | ファイアウォール |

| ドメインと URL | ファイアウォールが DNS サーバーとして動作するときの DNS リクエスト。 | DNS |

| 他のサーバーへの DNS リクエスト。 | IPS | |

| 暗号化および復号化された HTTPS。 | IPS (DPI エンジンの場合。SSL/TLS インスペクションルールを使用) Web (Web プロキシの場合) |