デバイスのアクセス

ローカルサービス ACL (Access Control List) を使用して、カスタムゾーンおよびデフォルトゾーンから Sophos Firewall の管理サービスへのアクセスを制御できます。

ローカルサービスとは、Sophos Firewall の内部設定を行うための管理サービスを指します。たとえば、Web 管理コンソールや CLI コンソール、認証サービスなどがあります。「管理 > デバイスのアクセス」で、ローカルサービスへのアクセスを許可またはブロックできます。

- 各種ゾーンからローカルサービスへのアクセスを許可するには、該当するチェックボックスをオンにします。サービスについて詳しくは、ゾーンからローカルサービスへのアクセスを参照してください。

- 特定のホストおよびネットワークのみにサービスへのアクセスを許可するには、「ローカルサービス ACL 例外ルール」までスクロールダウンして、「追加」をクリックします。

ローカルサービス ACL: デバイスのアクセス制御について

ローカルサービスへのアクセスを制御するにあたって、把握しておくべき点を以下に示します。

- ファイアウォールルールを使用してローカルサービスへのトラフィックを制御することはできません。「管理 > デバイスのアクセス」からのみ制御できます。

-

カスタムゾーンの場合は、「ネットワーク > ゾーン」からアクセスを許可またはブロックすることもできます。

-

ホストのサブネット、ゾーン、またはインターフェースを共有するローカルサービスにアクセスするには、ゾーンを選択する必要があります。たとえば、Sophos Firewall が DNS サーバーの場合は、LAN ゾーンから DNS サービスにアクセスするために、LAN の DNS をオンにする必要があります。

- ローカルサービスへのアクセスに使用されるデフォルトポートの宛先 IP アドレスは Sophos Firewall に設定されています。

- SSL VPN やユーザーポータルなどの一部のサービスのデフォルトポートは、それぞれの設定ページから変更できます。ポートを変更する場合、SSL VPN ポートを他のサービスに使用しないことを推奨します。そうすると、デバイスのアクセスでオフに設定したゾーンから、そのサービスにアクセスできるようになります。詳細は、SSL VPN ポートを参照してください。

- ファイアウォールの Web プロキシが設定されている場合、Web プロキシからの HTTP および HTTPS リクエストはゾーンからではなく内部のものとなるため、 「管理 > デバイスのアクセス」からこれらのリクエストを制御することはできません。つまり、任意のゾーンで Web プロキシにアクセスできるユーザーは、Web 管理コンソール、キャプティブポータル、VPN ポータル、ユーザーポータルなどの HTTP および HTTPS サービスに接続できます。これらのサービスは、ユーザーがアクセスしているゾーンでオンになっていなくてもかまいません。

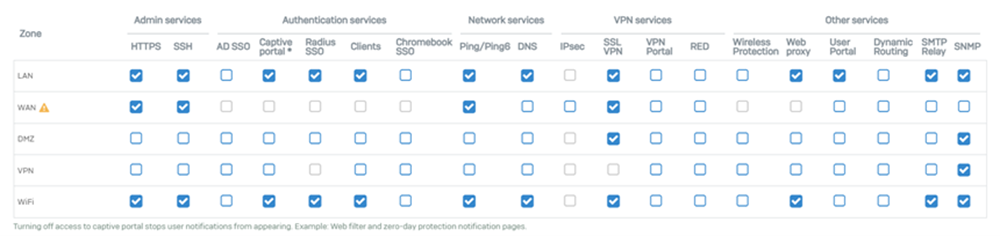

ローカルサービス ACL のデフォルト設定を以下に示します。

デフォルトの管理者パスワードの設定

Sophos Firewall の工場出荷時の設定では、デフォルトのスーパー管理者に以下の認証情報が設けられています。

ユーザー名: admin

パスワード: admin

この認証情報を使用して、Web 管理コンソールや CLI にサインインできます。Sophos Firewall を初めて設定するときに、デフォルトのパスワードを変更する必要があります。パスワードには、推測されやすい言葉や、辞書に載っている単語は使用しないでください。Sophos Firewall では、ユーザーが指定したパスワードを、よく使用されるパスワードおよび辞書の単語を含むデータベースと照合します。指定されたパスワードがこのデータベース内の用語と一致する場合は、パスワードを変更するように求めるメッセージが表示されます。

Sophos Firewall は、デフォルトのスーパー管理者向けに高度なパスワード機能を備えています。18.0 MR3 以前または17.5 MR14 からアップグレードする場合、この機能を利用するには、パスワードを変更する必要があります。1回変更すると、以後変更は必要ありません。

注

現在のパスワードは安全な場所に保管してください。現在のパスワードを使用している以前のファームウェアバージョンに移行した場合、このパスワードは、サインインする際に必要になります。

デフォルトの管理者の多要素認証 (MFA)

デフォルトの管理者のハードウェアトークンまたはソフトウェアトークンに基づいて MFA を設定できます。

- 「デフォルト管理者に対する MFA」をオンにして、「適用」をクリックします。

-

トークンの種類を選択し、「次へ」をクリックします。

-

ハードウェアトークンを設定する:

- デバイスの製造元から提供されたキーを入力します。

- ハードウェアトークンに設定された値と一致するタイムステップを入力します。

-

「次へ」をクリックして、デフォルトの管理者のパスワードを入力し、その後にハードウェアトークンに表示されているパスコードを入力します。

例:

<password><passcode> -

「検証」をクリックして「適用」をクリックします。

-

ソフトウェアトークンを生成する:

- モバイルデバイスに認証アプリをインストールし、QR コードをスキャンします。

- パスワードの末尾に次のようにパスコードを入力してください:

<password><passcode>. - 「検証」をクリックして「適用」をクリックします。

警告

デフォルトの管理者に MFA を適用する場合は、追加のパスコードをパスワードマネージャなどの安全な場所に保存してください。詳細は、ファイアウォールでパスコードを生成するを参照してください。

そうしないと、認証アプリを入れたモバイルデバイスをデフォルトの管理者が紛失した場合、アクセスができなくなる恐れがあります。

注

ハードウェアトークンまたはソフトウェアトークンが使用できない場合は、デフォルトの管理者が次に Web 管理コンソールにサインインしたときに MFA をスキップするか、MFA をリセットできます。次回ログイン時に管理者ユーザーの多要素認証をスキップする または 管理ユーザーの多要素認証のリセット を参照してください。

-

既存のハードウェアトークンまたはソフトウェアトークンがあり、MFA をオンにするだけの場合は、次のオプションから選択し、指示に従います。

- 既存のトークンを使用する: パスワードの末尾にパスコードを入力してください。

- ソフトウェアトークンを生成する: 認証アプリを使用して、QR コードを読み取ります。

管理者の公開鍵認証

公開鍵を使用して、CLI へのアクセスを保護できます。SSH 鍵を追加、編集、削除できます。

- 「認証の有効化」をオンにして、SSH 鍵を使った CLI への安全なアクセスを有効にします。

- SSH ツール (PuTTYgen など) を使って、公開鍵と秘密鍵のペアを生成します。

- 「管理 > デバイスのアクセス」に移動して、「管理者の公開鍵認証」までスクロールダウンし、公開鍵を追加します。

-

CLI にアクセスする管理者に、秘密鍵を共有します。

CLI にアクセスする管理者は、SSH ツール (PuTTYgen など) に秘密鍵を入力する必要があります。

この方法によって、トラブルシューティングのためにソフォスサポートに安全にアクセスすることもできます。