Azure ポータルでの Microsoft Entra ID (Azure AD) の設定

ファイアウォールで Microsoft Entra ID を設定するには、Azure で次の手順を実行する必要があります。

- ファイアウォール用のアプリケーションを作成します。

-

アプリケーションロール、グループ、またはその両方を作成します。

アプリケーションロールはアプリケーションに固有のものであり、そのアプリケーションに必要な権限とユーザーをロールに割り当てることで、アクセスを制御できます。アプリケーションロールを使用する場合は、(オプション) アプリケーションロールを作成するを参照してください。

Microsoft Entra ID グループを使用する場合は、ファイアウォール専用のグループを作成し、ファイアウォールへのアクセスを許可するユーザーだけを追加します。Microsoft Entra ID グループを使用するには、(オプション) Microsoft Entra ID グループを作成するを参照してください。

-

アプリケーションにユーザーを割り当てます。

その後、ファイアウォールで、Microsoft Entra ID SSO を認証サーバーとして追加する必要があります。詳細は、Microsoft Entra ID (Azure AD) サーバーの追加を参照してください。

推奨の方法

ファイアウォールで Microsoft Entra ID を設定するときのベストプラクティスは次のとおりです。

- 詳細な制御および切り分けのために、ファイアウォール用の Azure アプリケーションを別途作成します。

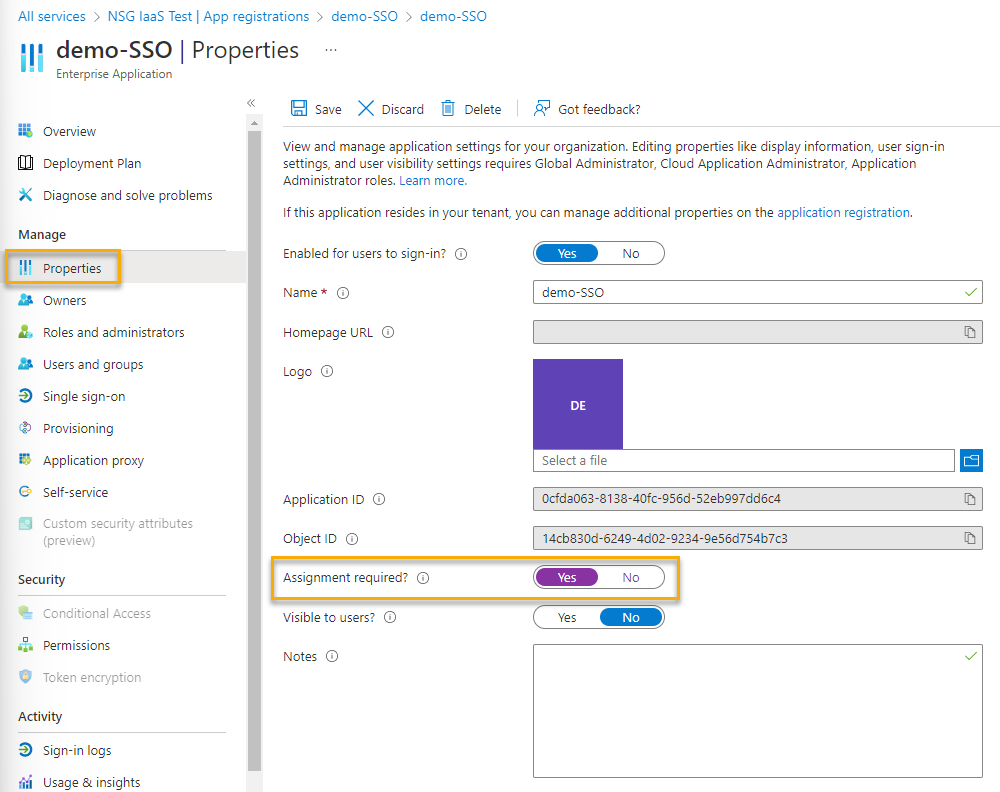

- Microsoft Entra ID の「必須の割り当て」をオンにして、Azure アプリケーションに割り当てられたユーザーにのみアクセスを許可するようにしてください。

- 必要な API のアクセス許可 (User.Read、User.ReadAll、Group.ReadAll) のみを与えます。

- Microsoft Entra ID グループの代わりにアプリケーションロールを使用します。

ファイアウォール用のアプリケーションを作成する

詳細な制御および切り分けのために、ファイアウォール用の Azure アプリケーションを別途作成することをお勧めします。ファイアウォール用のアプリケーションを作成するには、以下の手順に従います。

- Azure で、「Azure Active Directory > アプリの登録」に移動し、「新規登録」をクリックします。

- アプリケーションの名前を入力します。

- 「サポートされているアカウントの種類」の「このアプリケーションを使用したりこの API にアクセスしたりできるのはだれですか?」で、「この組織ディレクトリのみに含まれるアカウント (既定のディレクトリのみ - シングル テナント)」を選択します。

-

「リダイレクト URI (省略可能)」の「プラットフォームの選択」リストから「Web」を選択します。

隣のフィールドに URL を指定する必要はありません。

-

「登録」をクリックします。

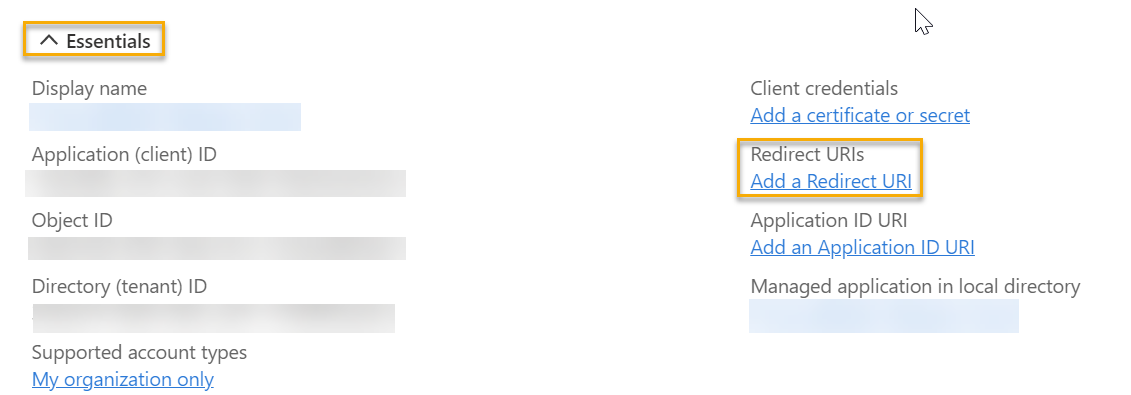

Azure ポータルに、作成したアプリケーションの詳細が表示されます。

-

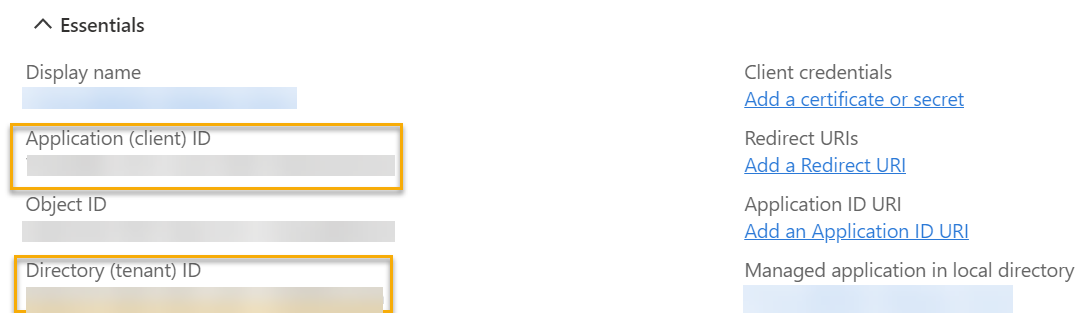

以下の設定を書き留めます。

- アプリケーション (クライアント) ID

- ディレクトリ (テナント) ID

Microsoft Entra ID サーバーをファイアウォールに追加するときに、これらの詳細を入力する必要があります。

-

「プロパティ」で「必須の割り当て」をオンにします。

(オプション) アプリケーションロールを作成する

アプリケーションロールを使用すると、ユーザーおよびアプリケーションに権限を割り当てることができます。

アプリケーションロールを作成するには、次の手順を実行します。

- Azure でファイアウォール用に作成したアプリケーションで、「アプリ ロール」に移動し、「アプリ ロールの作成」をクリックします。

- ロール名を入力します。

- 「Allowed member types」で「Both (Users/Groups + Applications)」を選択します。

-

「Value」にアプリケーションロールの値を入力します。

たとえば、adminrole と入力します。

ユーザーがファイアウォールにサインインすると、Microsoft Entra ID はそのユーザーに関する情報を含むトークンを送信します。トークンにここで指定した値が含まれ、ユーザーに関連付けられたデバイスアクセス権 (またはプロファイル) を識別できます。ファイアウォール側で、対応する識別子の種類にこの値を入力してください。

-

ロールの説明を入力します。

-

「適用」をクリックします。

作成したアプリケーションロールがアプリケーションロールリストに表示されます。

-

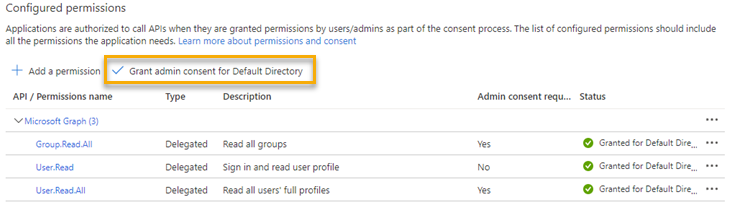

「API のアクセス許可」に移動し、「アクセス許可を追加する」をクリックします。

- 「API アクセス許可のリクエスト」で、「Microsoft Graph」をクリックします。

- 「委任されたアクセス許可」を選択します。

- 「アクセス許可の選択」で、「User.Read」、「User.ReadAll」、「Group.ReadAll」を選択します。

- 「アクセス許可の追加」をクリックします。

-

選択したアクセス許可に対して、管理者の同意を与えます。

次に例を示します。

注

管理者は、テナントの Active Directory 内のすべてのユーザーに代わって同意します。これにより、アプリケーションは、ユーザーに同意を求めることなく、すべてのユーザーのデータにアクセスできるようになります。Microsoft ID プラットフォームでのアクセス許可と同意の概要をご覧ください。

(オプション) Microsoft Entra ID グループを作成する

Azure で、次の操作を行います。

- ファイアウォール専用の Microsoft Entra ID グループを作成します。

- Microsoft Entra ID グループには、ファイアウォールへのアクセスを許可するユーザーだけを追加します。

Microsoft Entra ID グループの作成およびユーザーの割り当ての手順については、クイックスタート: メンバーを含むグループを作成し、すべてのグループとメンバーを表示するを参照してください。

アプリケーションにユーザーを割り当てる

アプリケーションにユーザーを割り当てるには、次の手順を実行します。

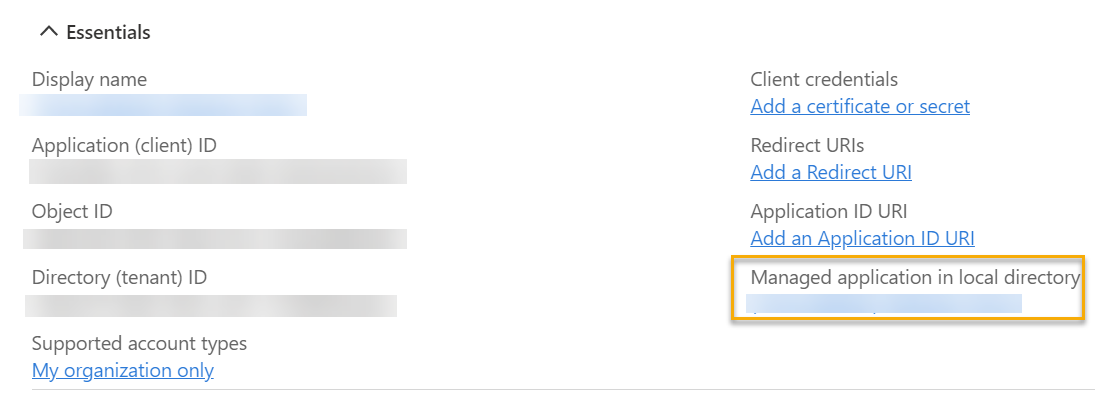

- Azure でファイアウォール用に作成したアプリケーションに移動します。

-

「ローカル ディレクトリでのマネージド アプリケーション」で、アプリケーション名をクリックします。

-

「ユーザーとグループの割り当て」をクリックし、「ユーザー/グループの追加」をクリックします。

- 追加するユーザーを検索し、ユーザーを選択します。

-

作成したアプリケーションロールを選択します。

複数のアプリケーションロールを作成した場合は、ユーザーに割り当てるアプリケーションロールを選択してください。

-

「割り当て」をクリックします。

クライアントシークレットを作成する

Microsoft Entra ID サーバーをファイアウォールに追加するときに、このシークレットを「クライアントシークレット」に貼り付けます。

Azure でクライアントシークレットを作成するには、次の手順を実行します。

- ファイアウォール用に作成したアプリケーションに移動します。

- アプリケーションで、「証明書とシークレット > クライアント シークレット」に移動し、「新しいクライアント シークレット」をクリックします。

- 説明を入力し、シークレットの有効期限を選択して、「追加」をクリックします。

-

シークレット名の横の「値」からシークレットをすぐにコピーします。

注

Azure ポータルのページが再読み込みされると、シークレットが非表示になるため、シークレットはすぐにコピーしてください。

Azure でリダイレクト URI を貼り付ける

次の手順を実行します。