AD SSO Web 認証の設定

Sophos Firewall では、Active Directoryの シングルサインオン (AD SSO) で NTLM および Kerberos の Web 認証をサポートしています。詳細は、認証方法を参照してください。

以下の設定手順に従う必要があります。

- Sophos Firewall のホスト名を指定します。

- Active Directory (AD) サーバーを設定します。

- AD サーバーが認証のプライマリサービスであることを確認します。

- NTLM および Kerberos 認証を必要とするゾーンの AD SSO をオンにします。

- Web 認証の NTLM および Kerberos 認証を有効にします。

ホスト名の設定

NTLM の場合は、ホスト名または完全修飾ドメイン名 (FQDN) を設定できます。Kerberos を正常に動作させるには、FQDN が必要です。

- 「管理 > 管理者とユーザーの設定」に移動します。

-

「ホスト名」にホスト名または FQDN を入力します。

例:

sophosfirewallまたはsophosfirewall.mycompany.comFQDN を設定した場合、ホスト部分を使って AD ドメインに参加してから、AD 内で AD ドメインが追加されます。そのため、

sophosfirewall.mycompany.comと設定できますが、AD にはsophosfirewall.mycompany.localとして保存されます。これは、DNS および Kerberos 認証で重要となってきます。Kerberos では大文字と小文字が区別されるため、小文字を使用することをお勧めします。注

ファイアウォールの初期設定時に特定の FQDN ホスト名を設定しなかった場合、デフォルトでシリアル番号がホスト名として使用されます。

-

「適用」をクリックします。

リダイレクト先の設定

- 「管理 > 管理者とユーザーの設定」に移動します。

-

「管理コンソールとエンドユーザー間の操作」で、リダイレクト設定を以下のように適切に選択・指定します。

Kerberos を透過モードで使用する場合、リダイレクトで使用するホスト名は、AD が識別できるホスト名である必要があります。これは、設定済みのホスト名と異なる場合があります。

クライアントで

setspn -Q HTTP/*と実行して、ファイアウォールのサービスプリンシパル名 (SPN) を確認できます。リダイレクトでは、これと同じ値を使用する必要があります。DNS で解決できることを確認してください。NTLM を透過モードで使用し、リダイレクトにホスト名を使用する場合、クライアントはサーバーを自動的に信頼して認証情報を送信します。

リダイレクトに FQDN を使用する場合は、クライアントが FQDN を信頼するように設定する必要があります。

ブラウザで NTLM 対応を設定する手順を参照してください。

-

「適用」をクリックします。

AD サーバーの追加

AD サーバーを追加して、検索クエリを指定します。このタスクを完了するためには、以下の情報が必要です。

- ドメイン名

- NetBIOS ドメイン

-

ドメインに参加しているユーザーのユーザー名とパスワード

ヒント

ドメインに参加しているユーザーアカウントはすべて、AD グループメンバーシップのクエリ、検索、読み取りを実行でき、AD SSO を実行するのに十分です。 ただし、コンピュータを AD SSO に参加させるために、

Domain Adminsのメンバーであるアカウントが必要となります。ユーザーアカウントの権限は後で変更できます。

AD サーバーのプロパティを確認します。たとえば、Microsoft Windows では、Windows 管理ツールに移動します。

検索クエリはドメイン名 (DN) に基づきます。この例では、DN は contoso.com なので、検索クエリは次の通りです。dc=contoso,dc=com。

- 「認証 > サーバー」の順に選択し、「追加」を選択します。

-

次のように設定します。

注

ここに記載されていない設定項目は、デフォルトの値を使用してください。

設定 値 サーバーの種類 Active Directory サーバー名 My_AD_Serverサーバー IP/ドメイン 192.168.1.100NetBIOS ドメイン contosoADS ユーザー名 <ユーザー名> パスワード <パスワード> ドメイン名 contoso.com検索クエリ dc=contoso,dc=com -

「接続のテスト」をクリックし、ユーザー認証情報を検証し、サーバーへの接続を確認します。

注

ファイアウォールを AD サーバーに接続して AD SSO を実行する際に問題が発生した場合は、接続のセキュリティをプレーンテキストに変更してみてください。 接続のテストで問題がなくても、AD SSO 接続では、接続のセキュリティが強化されている場合に問題が発生することがあります。デバッグ中にセキュリティを一時的に下げると、これが原因であるかどうかを判断できます。その結果に応じて、さらに調査する必要があります。

-

「保存」をクリックします。

プライマリ認証方法の設定

AD サーバーに対して先にクエリするには、プライマリ認証方法として設定します。ユーザーが最初にファイアウォールにサインインしたときに、指定されたデフォルトグループのメンバーとして自動的に追加されます。

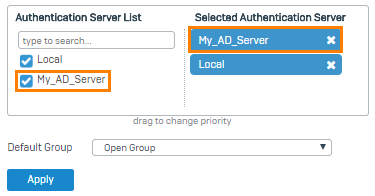

- 「認証 > サービス」に移動します。

- 「ファイアウォール認証手段」の認証サーバーリストから、「

My_AD_Server」を選択します。 -

サーバーを、選択されたサーバーリストの一番上に移動します。

-

「適用」をクリックします。

- 「認証 > グループ」に移動し、インポートしたグループを確認します。

注

AD SSO は、選択済みの認証サーバーにあるリストの順序でサーバーに接続します。先に指定されたサーバーに到達できない場合のみ、他のサーバーに接続します。

LAN ゾーンの AD SSO をオンにします

必要なゾーンの AD 認証をオンにします。

Kerberos および NTLM を使用するには、AD 認証が必要です。

- 「管理 > デバイスのアクセス」に移動します。

- チェックボックスを選択して、LAN ゾーンの AD SSO をオンにします。必要に応じて、他のゾーンの AD SSO をオンにすることもできます。

- 「適用」をクリックします。

Web 認証の Kerberos および NTLM 認証をオンにする

Kerberos および NTLM を使用したブラウザ認証を許可します。

- 「認証 > Web 認証」に移動します。

- 「Active Directory (AD) SSO が設定されている場合」で「Kerberos & NTLM」を選択します。

- 「適用」をクリックします。

Kerberos と NTLM の接続を確認する

ログビューアを使用して、Kerberos および NTLM が機能しているかどうかと、Web 要求が正しく認証されているかどうかを確認します。

- ログビューアを開きます。

- ドロップダウンリストから「認証」を選択します

ファイアウォールが最初に AD サーバーに接続すると、Kerberos authentication initialized successfully および NTLM authentication channel established successfully というメッセージが記録されます。

Cannot initialize Kerberos authentication または Cannot establish NTLM authentication channel というメッセージが表示された場合、AD SSO は機能しません。ファイアウォールに NTLM と Kerberos の両方が設定されて AD サーバーで正しく動作する場合にのみ、Web クライアントにいずれかの方法が示されます。この場合は、設定済みの AD サーバーを確認してください。「接続のセキュリティ」を「プレーンテキスト」に変更してみるとともに、AD サーバーアカウントが Domain Admins のメンバーであることを確認してください。AD サーバーが接続を拒否する理由について、詳細なエラーメッセージが AD サーバーに表示される場合があります。

Web 要求において Web 認証を必須に設定した場合、認証が成功するとこのログに表示されます。「ログのコンポーネント」列には、クライアントが NTLM と Kerberos のどちらを使用しているかが示されます。

注

クライアントで Kerberos を使用したいにも関わらず NTLM が使用されている場合は、クライアントがサービスプリンシパル名 (SPN) と一致していない可能性があります。クライアント上で、コマンド setspn -Q HTTP/* を実行してください。透過モードの場合は、設定済みのリダイレクト URL が SPN と一致する必要があります。標準モードの場合、ブラウザで設定したプロキシが SPN と一致する必要があります。

その他のリソース