証明書署名要求の追加

ファイアウォールで証明書署名要求 (CSR) を生成できます。

証明書署名要求 (CSR) を生成できます。外部 CA は、CSR に基づいて証明書または下位 CA を発行できます。

- 「証明書 >証明書」の順に選択し、「追加」を選択します。

- 「処理」で「証明書署名要求 (CSR) の生成」を選択します。

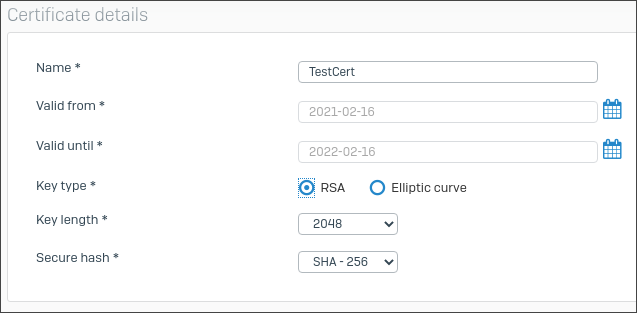

証明書の詳細

- 名前を入力します。

-

「鍵の種類」で、次のいずれかを選択します。

- RSA

- 楕円曲線暗号

-

鍵の長さ (RSA の場合) または曲線名 (楕円曲線暗号の場合) を選択します。

RSA 鍵のサイズが大きいほうが安全ですが、暗号化と暗号解除に時間がかかります。

-

「セキュアハッシュ」でアルゴリズムを選択します。

次に例を示します。ドメインの詳細を入力する必要があります。

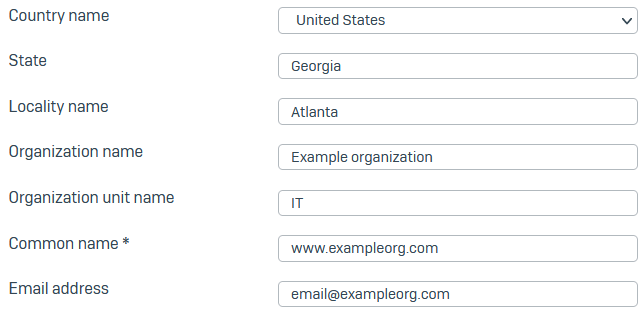

サブジェクト名の属性

コモンネームを入力してください。他のすべてのフィールドは、ライセンスの詳細情報に基づき自動的に入力されます。これらは必要に応じて変更できます。

- 国名: ファイアウォールを導入する国を入力します。

- 都道府県: 都道府県または地域を入力します。

- 市町村名: 市区町村を入力します。

- 組織名: 証明書の所有者名を入力します (例:

Sophos Group) - 組織単位名: 証明書を割り当てる部署名を入力します (例:

Marketing)。 - コモンネーム: ホスト名または FQDN を入力します (例:

marketing.sophos.com)。 -

担当者のメールアドレスを入力します。

次に例を示します。

識別名には、証明書に設定済みの情報が表示され、変更を加えると動的に更新されます。

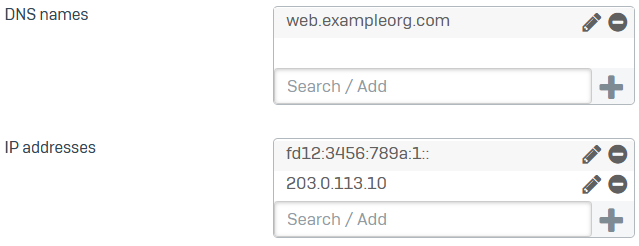

サブジェクト代替名 (SAN)

少なくとも 1つの SAN または証明書 ID を入力してください。

-

DNS名、IPv4 または IPv6 アドレスを入力し、

をクリックします。

をクリックします。サブジェクト代替名 (SAN) は、証明書が保護する DNS 名と IP アドレスを定義します。

次に例を示します。ドメインの詳細を入力する必要があります。

-

(任意) 以前のバージョンの SFOS で使用する証明書を生成する場合は、次の手順を実行します。

- 「詳細設定」をクリックします。

-

「証明書 ID」で、次のオプションから選択し、ID を入力します。

- DNS: ドメイン名を入力します。この名前は、 DNS レコードの IP アドレスに解決される必要があります。

- IP アドレス: 所有しているパブリック IP アドレス。

- メール: 担当者のメールアドレス。

- DER ASN1 DN [X.509]: オブジェクトを保護するデジタル証明書を指定する場合に使用します。

-

「保存」をクリックします。

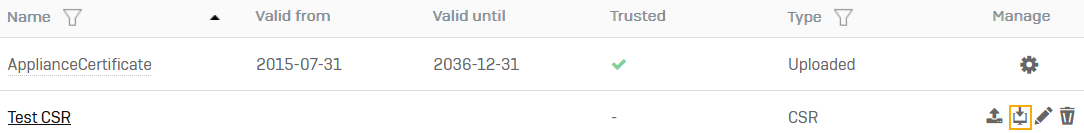

CSR が証明書リストに追加されます。

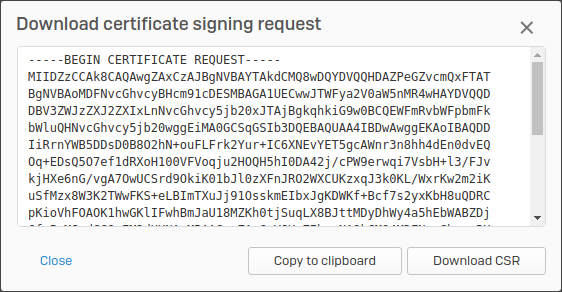

CSR をコピーまたはダウンロードする

次の段階の手順

- コピーまたはダウンロードした CSR を使用して、ルート CA から署名証明書または下位 CA を取得します。詳細は、TLS トラフィック用の下位 CA およびルート CA の追加を参照してください。

- ファイアウォールにインポートします。詳細は、証明書のインポートを参照してください。

Let's Encrypt™ 証明書の CSR を生成するには、次の手順を実行します。

- 「証明書 >証明書」の順に選択し、「追加」を選択します。

- 「アクション」で、「Let's Encrypt 証明書のリクエスト」を選択します。

- 名前を入力します。

-

「ドメイン」で、証明書を使用するドメインを指定します。ドメインは FQDN である必要があります。

ドメインの検証は HTTP-01 方式に基づいています。IP アドレスまたはワイルドカードのドメインは使用できません。

-

「ホスト型アドレス」で、ドメインが解決される WAN インターフェースのパブリック IP アドレスを選択します。

ポート 80 経由でこの IP アドレスにドメイン検証リクエストが送信されます。そのため、次の条件を満たす必要があります。

- このパブリック IP アドレスをもつルーターの背後にファイアウォールがある場合は、ルーター上で DNAT ルールを作成し、ポート 80 のパブリック IP アドレスをファイアウォールの WAN インターフェースに変換してください。これにより、検証リクエストがファイアウォールに到達できるようになります。

- リクエストに応答するためには、ファイアウォール上でポート 80 のこの IP アドレスに対して DNAT ルールを設定しないようにしてください。

-

「保存」をクリックします。

証明書の詳細

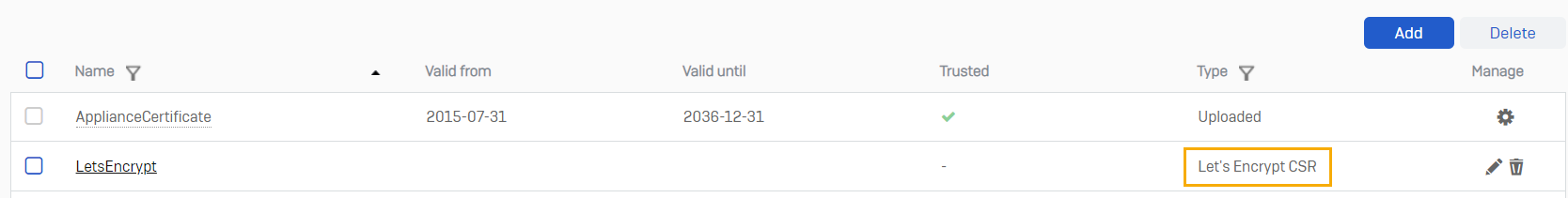

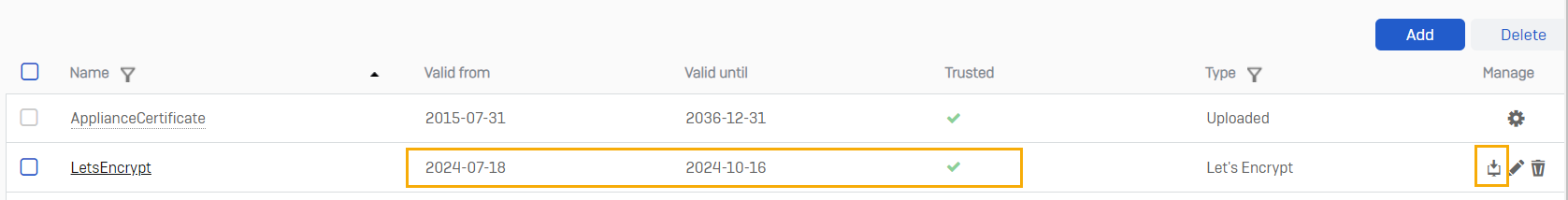

「証明書」ページで、この CSR の「種類」列に「Let's Encrypt CSR」と表示されます。

CA が CSR を検証するには数分かかります。検証が終わると、「開始日」と「終了日」に有効期限が、「信頼する」に緑のチェックマークが表示されます。これで、![]() をクリックして証明書をダウンロードできるようになります。

をクリックして証明書をダウンロードできるようになります。

警告

ドメインが存在しないか無効である場合は、CSR を編集できません。その場合は、CSR を削除し、新しい CSR を作成する必要があります。

Let's Encrypt は Internet Security Research Group の商標です。無断転載は禁じられています。