TLS トラフィック用の下位 CA およびルート CA の追加

ここでは、Sophos Firewall で証明書署名要求 (CSR) を生成し、エンタープライズ CA モードで Active Directory 証明書サービス (AD CS) を使って下位の証明機関 (CA) を生成する例を示します。

注

スタンドアロン CA モードで AD CS を使用している場合は、この例を使用できません。

または、OpenSSL などのサードパーティ製ツールを使用して CSR と CA を生成することもできます。サードパーティ製ツールを使用して生成した下位 CA およびルート CA は、「証明書 > 証明機関」でアップロードする必要があります。詳細は、CA の追加を参照してください。

下位 CA は、SSL/TLS インスペクション、HTTPS 復号化、およびメールの TLS 設定用の署名 CA として使用できます。

次の手順を実行します。

- CSR を生成します。

- 下位 CA を生成し、下位 CA とルート CA をダウンロードします。

- 下位 CA を Sophos Firewall にインポートします。

- ルート CA を Sophos Firewall にアップロードします。

- 下位 CA を適用します。

CSR を生成する

- 「証明書 >証明書」の順に選択し、「追加」を選択します。

-

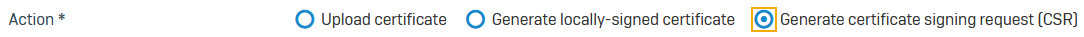

「処理」で「証明書署名要求 (CSR) の生成」を選択します。

-

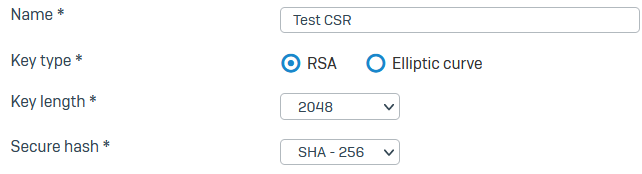

以下の証明書の詳細を指定します。

-

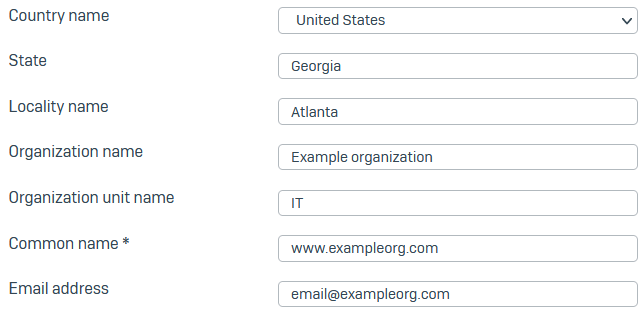

以下のサブジェクト名の属性を指定します。

-

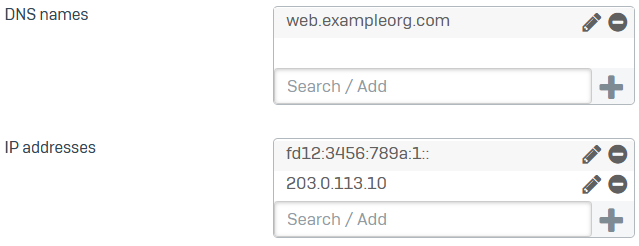

「サブジェクト代替名」に、DNS 名または IP アドレスを入力します。

例: web.exampleorg.com、fd12:3456:789a:1::、203.0.113.10

-

「保存」をクリックします。

-

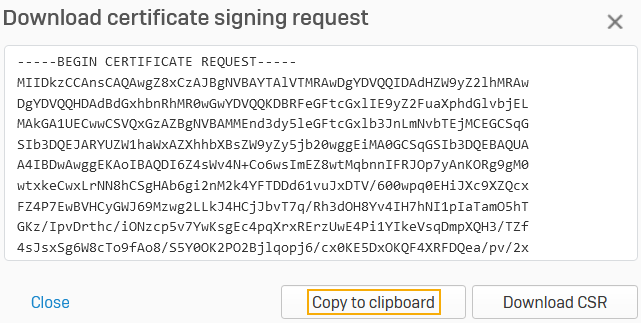

以下の手順で CSR をダウンロードします。

Active Directory 証明書サービスで下位 CA を生成する

CSR に基づいて下位 CA を生成する必要があります。ここでは、エンタープライズ CA モードで AD CS を使用しています。

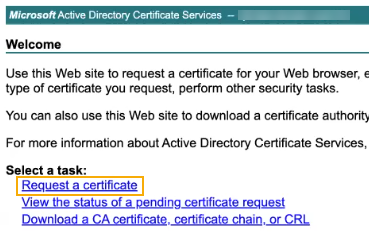

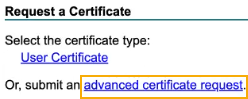

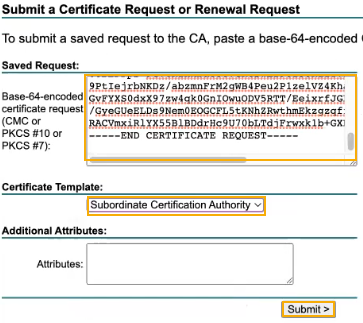

-

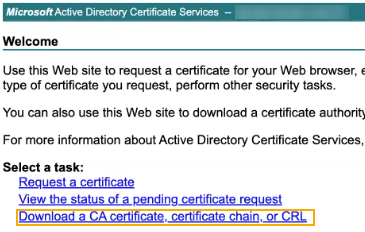

AD CS で、次の手順に従って下位 CA を生成します。

-

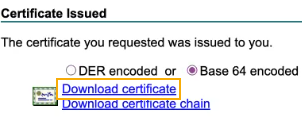

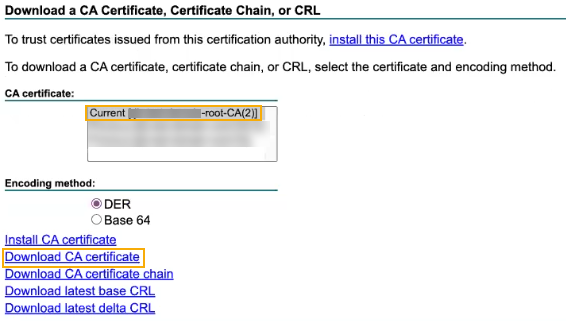

ルート CA の証明書をダウンロードするには、次の手順を実行します。

下位 CA を Sophos Firewall にインポートする

Sophos Firewall で作成した CSR に基づいて生成された CA の場合は、次のように CA をインポートする必要があります。

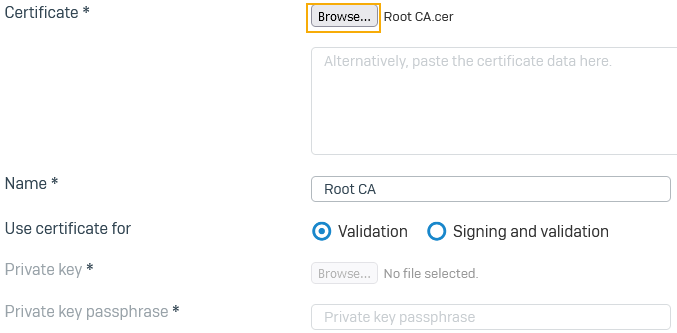

- 「証明書 >証明書」の順に選択し、「追加」を選択します。

- 生成した CSR のインポートボタン

をクリックします。

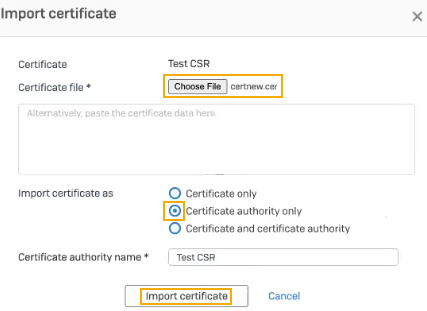

をクリックします。 - 「ファイルの選択」をクリックし 、AD CS からダウンロードした下位 CA を選択します。

-

「証明機関のみ」をクリックします。

CA であることが識別され、CA オプションを利用できるようになります。

-

必要に応じて、証明機関の名前を変更します。

-

「証明書のインポート」をクリックします。

次に例を示します。

-

リストで下位 CA を確認するには、「証明書 > 証明機関」に移動します。

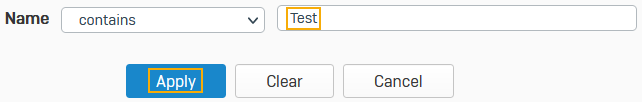

-

「名前」の横のフィルタを使用して、CA の名前に該当する検索語を入力し、「適用」をクリックします。

次に例を示します。

インポートした下位 CA が表示されます。CSR の秘密鍵が、下位 CA に自動的に関連付けられています。

ルート CA を Sophos Firewall にアップロードする

下位の署名 CA を信頼するには、そのルート CA を Sophos Firewall に追加する必要があります。

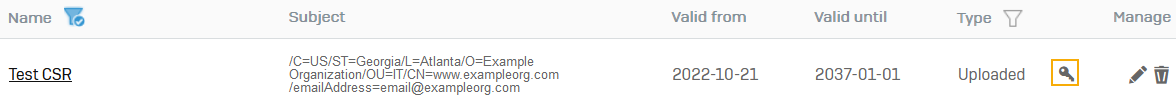

- 「証明書 >証明機関」に移動し、「追加」をクリックします。

- 「証明書」で「参照」をクリックし、AD CS からダウンロードしたルート CA をアップロードします。

- 必要に応じて名前を変更します。

-

「証明書の使用目的」で、次のデフォルトの選択を維持します。検証

ルート CA は、インポートした下位 CA の検証のみを行います。

次に例を示します。

-

「保存」をクリックします。

CA を適用する

SSL/TLS トラフィックの再署名用に、下位 CA を選択できます。

-

詳細は、SSL / TLS インスペクションおよび複合化を設定するを参照してください。

Web トラフィックに下位 CA とルート CA が使用されていることを確認するには、HTTPS Web サイトを開き、鍵アイコンをクリックして、安全な接続の詳細を確認します。

-

詳細は、iOS 13 デバイスで Sophos Network Agent を使用するを参照してください。

- メールの全般設定を参照してください。