DoS/スプーフ防御

スプーフィング攻撃を防止するには、識別できる IP アドレス、信頼できる MAC アドレス、および IP-MAC ペアと一致したトラフィックだけを許可します。また、トラフィック制限とフラグを設定することによって、DoS 攻撃を防止したり、DoS 検査を迂回するためのルールを作成したりすることができます。破棄されたトラフィックの情報は、ファイアウォールに記録されます。

- スプーフィング攻撃を防止するには、「スプーフ防御の有効化」を選択し、設定とゾーンを指定し、「適用」をクリックします。信頼できる MAC アドレス上で、未知の IP アドレスからのトラフィックを破棄するには、「信頼する MAC で不明な IP を制限」を選択します。

- 信頼する MAC アドレスを追加するには、「スプーフ防御 - 信頼する MAC」にスクロールし、「追加」をクリックします。アドレスをインポートするには、「インポート」をクリックします。

- DoS 攻撃を防止するには、「DoS の設定」にスクロールし、設定を指定し、「適用」をクリックします。DoS 攻撃の現在のステータスを表示するには、表示されたリンクをクリックします。

- 特定の IP アドレスまたはポートで DoS 検査を省略するには、「DoS のバイパスルール」にスクロールして「追加」をクリックします。

スプーフ防御 - 全般設定

スプーフ防御の種類と、保護したいゾーンを指定します。

IP スプーフィング: パケットの送信元 IP アドレスがファイアウォールのルーティングテーブルのいずれのエントリとも一致しなかった場合や、パケットが直接サブネットから送信されたものでない場合は、パケットを破棄します。

MAC フィルタ: パケットに指定されている MAC アドレスが、信頼する MAC アドレスのリストと一致しない場合は、パケットを破棄します。MAC フィルタを選択するには、少なくとも 1つの信頼できる MAC アドレスを追加する必要があります。

注

MACフィルタは DHCP パケットには適用されません。

IP-MAC ペアフィルタ: IP-MAC ペアは、IP アドレスと、それにバインドされた信頼できる MAC アドレスのペアです。受信パケットの IP と MAC アドレスが IP-MAC ペアと一致することが条件となります。IP-MAC ペアフィルタは IP-MAC ペアの不一致がある場合にのみブロックするため、信頼できる MAC が設定されていない場合、すべてのトラフィックが許可されます。

一部のゾーンで IP-MAC ペアフィルタを選択した場合 「信頼する MAC で不明な IP を制限」は次のように動作します。

| 信頼する MAC で不明な IP を制限 | 動作 |

|---|---|

| 選択した場合 | IP バインディングが設定されていない、信頼できる MAC が不明な IP アドレスを使用している場合、そのパケットを破棄します。不明な IP アドレスとは、ファイアウォールのルーティングテーブルにないものや、直接サブネットに由来しないものを指します。 |

| 選択しない場合 |

|

スプーフ防御 - 信頼する MAC

信頼できる MAC アドレスを MAC フィルタの設定と併用することで、特定のホストでトラフィックを許可することができます。

信頼できる MAC アドレスと IP アドレスをバインドすると、トラフィックがその IP-MAC ペアと照合され、IP-MAC ペアフィルタに指定された設定に基づいてフィルタリングされます。

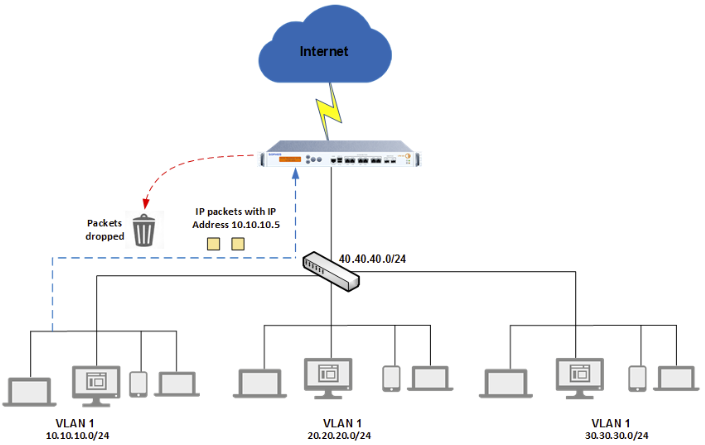

スプーフ防御のワークフロー

このネットワーク図では、デフォルトゲートウェイとして Sophos Firewall を使用し、コアスイッチが VLAN 間のルーティングを処理しています。ファイアウォールはいずれの VLAN 間のルーティングにも接続していません。

ワークフローは次のとおりです。

- IP アドレス 10.10.10.5 の VLAN 1 のユーザーが

www.google.comにアクセスしようとします。 -

ファイアウォールは LAN インターフェースでリクエストを受信し、次の条件を確認します。

- 10.10.10.5 から受信したパケットのルーティングエントリ。

- パケットの送信元の IP アドレスが直接接続されたサブネットの一部であること。

-

条件が満たされない場合、10.10.10.5 から受信したパケットは破棄されます。

DoS (サービス拒否)

DoS 攻撃は、デバイスまたはネットワークリソースをユーザーが利用できないようにするものです。一般的な攻撃方法としては、デバイスに大量のリクエストを送りつけ、正規のトラフィックに応答できなくしたり、応答を遅くして実質的に使用不能の状態にしたりするものがあります。

DoS 攻撃は以下の方法で実行されます。

- ICMP フラッド: 正規のユーザーアドレスと見せかけた送信元アドレスから、大量の IP パケットを送信します。ネットワークの帯域幅が急速に使いつくされ、正規のパケットが送信先に送られなくなります。

- SYN/TCP フラッド: TCP/SYN パケットを大量に送信します。通常、偽装した送信者アドレスが使用されます。個々のパケットがすべて接続リクエストのように処理されます。サーバーは、TCP/SYN-ACK パケット (確認応答) を送り返し、送信者アドレスからの応答パケットを待機するため、ハーフオープンの接続が生成されます。しかし、送信者アドレスは偽造されているため、応答はありません。これらのハーフオープン接続は、サーバーが利用可能な接続を占拠するため、攻撃が終了しない限り、正規のリクエストへの応答が不能になります。

- UDP フラッド: 大量の UDP パケットを標的デバイスのランダムなポートに送信することによって、攻撃を開始します。標的デバイスは、この大量の UDP パケットに対して多数の ICMP パケットを送信しなければならなくなるため、最終的に、他のクライアントから到達不能の状態になります。

DDoS (分散型サービス拒否)

DDoS 攻撃は、複数の正規またはマルウェア感染済みデバイスが 1つの攻撃対象やデバイスに対して攻撃を実行することです。攻撃対象のデバイスをマルウェアに感染させたり、シャットダウンを強制して正規ユーザーへのサービスを停止させたりします。

DoS の設定

送受信トラフィックの上限を指定したり、DoS 攻撃のフラグをつけることによって、ネットワークホストへのフラッド攻撃を防止することができます。

ヒント

ネットワークの仕様に基づいて上限を指定してください。利用可能な帯域幅またはサーバー容量を超える値を指定すると、パフォーマンスに影響することがあります。また、これらの値が低すぎる場合、有効なリクエストがブロックされることがあります。

| 名前 | 説明 |

|---|---|

| SYN フラッド | SYN リクエストを大量に送信することによって、サーバー上で半開接続を増加させます。 |

| UDP フラッド | UDP パケットを大量送信することによって、ホストのポートでアプリケーションリスニングの確認を強制的に実行させ、ICMP パケットを大量に返信させます。 |

| TCP フラッド | TCP パケットを大量に送信します。 |

| ICMP/ICMPv6 フラッド | ICMP/ICMPv6 エコーリクエストを大量に送信します。 |

| 送信元ルートが指定された破棄パケット | 送信者がパケットルートを指定した場合、そのパケットを破棄することによって、ルーティングテーブルが不正に操作されることを防止します。 |

| ICMP/ICMPv6 リダイレクトパケットの無効化 | ICMP および ICMPv6 リダイレクトパケットを拒否することによって、ルーティングテーブルが不正に操作されることを防止します。ダウンストリームルーターがこれらのパケットを送信し、宛先への最適ルートまたはアクティブルートを Sophos Firewall に通知します。 |

| ARP ハードニング | 送信元 IP アドレスと宛先 IP アドレスが同じサブネットに属している場合にのみ、ARP 応答を許可します。これにより、ARP のフラッド攻撃およびポイズニング攻撃を防止します。 |

パケットレート: 各ホストが 1分あたり送受信できるパケット数。

バーストレート: 時々発生するトラフィックスパイクに限り、許可されるパケットレート。

注

バーストレートでは、通常のパケットレートを上回るレートを指定して、時々発生するトラフィックスパイクを許可することができます。ただし、頻繁に発生するスパイクや、スパイクが一定期間続くような状態は許可されません。

フラグの適用: プロトコルに対してトラフィックの上限を適用します。

ドロップされたトラフィック: 破棄された送信元または宛先パケット数。カウントは、Sophos Firewall の前回の再起動から行われます。

DoS のバイパスルール

既知のホストの特定のポートやプロトコルで、DoS 検査を省略することができます。たとえば、VPN ゾーンのトラフィックや、VPN ゾーンの特定のホストについて、DoS 検査を省略することができます。

追加情報

パケットレート: パケットが指定レートを下回っている場合に限り、特定の送信元または宛先の TCP トラフィックを許可します。指定レートを上回った場合、トラフィックは破棄されます。

バーストレート: パケットレートをチェックせず、まず、ここで指定されたパケット量を許可します。

DoS 対策は送信元または宛先に基づいて実行されるため、パケットレートおよびバーストレートは送信元または宛先のいずれかに適用されます。

ファイアウォールでは、まずバイパスルールをチェックしてから、残りのトラフィックに DoS 対策を適用します。

DoS 攻撃データは、攻撃停止後 30秒間保持されます。

サンプルフロー

- Sophos Firewall で、最初に 100パケット (バーストレートまで) を許可し、それ以降は、受信パケットのレートをチェックします。指定したパケットレートを下回っている場合、Sophos Firewall はパケットを受け付けます。指定したパケットレートを超えると、そのトラフィックは ARP フラッド攻撃とみなされ、パケットが破棄されます。

- トラフィックの生成元の IP アドレスから新しいパケットが到着すると、その同じ送信元から届いた 1つ前のパケットが 30秒以内に到着したかどうかをチェックします。

- 1つ前のパケットの到着が 30秒以内であった場合、パケットは破棄され、ARP フラッド攻撃としてログに記録されます。

- 1つ前のパケットの到着が 30秒以内でなかった場合、Sophos Firewall はその送信元を除外し、トラフィックを許可します。それから 30秒間、同じ送信元 IP アドレスからトラフィックが到着しなかった場合でも、許可リストには追加されません。その IP アドレスからのトラフィックは引き続き ARP フラッド攻撃として分類されたままになります。

その他のリソース