無効なトラフィックイベント

Sophos Firewall では、無効なトラフィックのログがデフォルトでオンになっています。

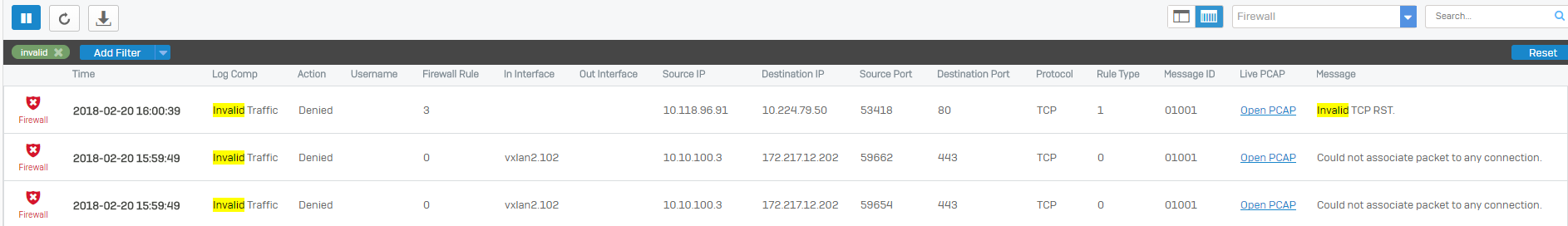

無効なトラフィックイベントがログビューアに表示されます。次のスクリーンショットに例を示します。

Sophos Firewall は、接続トラッキングシステム (conntrack) を使用します。このシステムは、Sophos Firewall を介してすべての TCP セッション (および一部の UDP や ICMP セッション) を追跡します。

TCP はフラグを使用してオープン接続の状態を制御します。一般的には、次のフラグが使用されます。

SYN(同期): 同期の要求。SYN-ACK(同期-承認): 要求を確認し、デバイス間の接続パラメータを確立します。ACK(承認): 接続契約が承認され、接続が確立されたことを確認します。この時点で、データ転送を開始できます。PSH(プッシュ): データをすぐに送信します。FIN(終了): セッションの終了を要求します。両方のデバイスがこれを受け入れると、接続は閉じられます。RST(リセット): 応答を待たずにセッションを終了します。予期しないパケットが受信された可能性があります。

Sophos Firewall は、データパケットの conntrack エントリをチェックします。conntrack エントリは、 TCP 、 SYN 、 ICMP エコー要求などの接続初期化パケットが送信されるときに生成されます。

ユーザーが現在の接続と一致しないパケットを送信した場合、Sophos Firewall はこれを無効なトラフィックイベントとして記録します。

すべてのファイアウォールは、攻撃を防ぐために複数の TCP RST および TCP FIN パケットをドロップします。Sophos Firewall はこれらのパケットをドロップし、無効なトラフィックイベントとして記録します。

このビデオでは、ログビューアを使って、破棄されたパケットを識別する方法について説明します。

無効なトラフィックイベントの管理

アクセシビリティや接続に問題がある場合は、無効なトラフィックイベントを確認する必要があります。

受信する無効なトラフィックイベントの数を減らすことができます。これを行うには、TCP 接続確立アイドルタイムアウト値を変更します。

注

これでは問題は解決されません。これにより、Sophos Firewall によって記録された無効なトラフィックイベントの数だけが減少します。

TCP 接続確立アイドルタイムアウトは、デフォルトで 10800秒 (3時間) に設定されています。アイドル時間が 3 時間経過すると、 conntrack エントリは期限切れになります。ユーザーがパケットを送信した場合、conntrack テーブル内のどの接続とも一致しません。Sophos Firewall はパケットをドロップし、無効なトラフィックイベントとしてログに記録します。

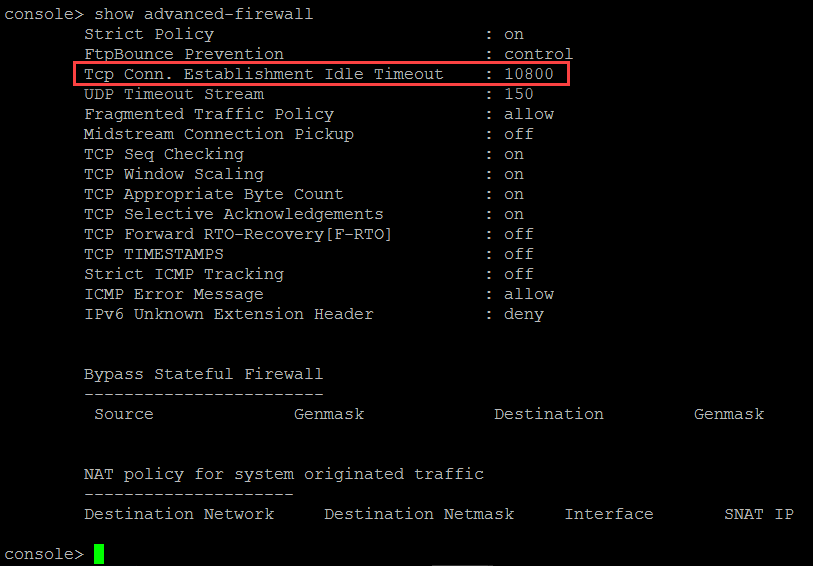

TCP 接続確立アイドルタイムアウト値を確認するには、次の手順を実行します。

- コマンドラインインターフェース (CLI) にサインインして、オプション「4.Device Console」を選択します。

- show advanced-firewall コマンドを実行します。

このスクリーンショットは、 TCP 接続確立アイドルタイムアウト値を示しています。

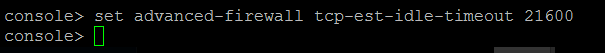

TCP 接続確立アイドルタイムアウト値を増やすことで、ログに記録される無効なトラフィックイベントの数を減らすことができます。たとえば、タイムアウトを 6時間 (21600秒) に増やすことができます。

set advanced-firewall tcp-est-idle-timeout 21600