リモートアクセス VPN のトラブルシューティング

SSL VPN

バージョン 20.0 MR1 に移行すると、リモートアクセス SSL VPN 接続が確立されない。

原因

SFOS 20.0 MR1 を使用しているファイアウォールは、レガシーの VPN クライアントに対してリモートアクセス SSL VPN 接続を確立できません。

修正

以下のいずれかのオプションが使用できます。

- Sophos Connect クライアントを使用する。

- リモートアクセス IPsec 接続を使用する。

バージョン 19.5 に移行した後、トラフィックがリモートアクセス SSL VPN 接続を通過しなくなった。

原因

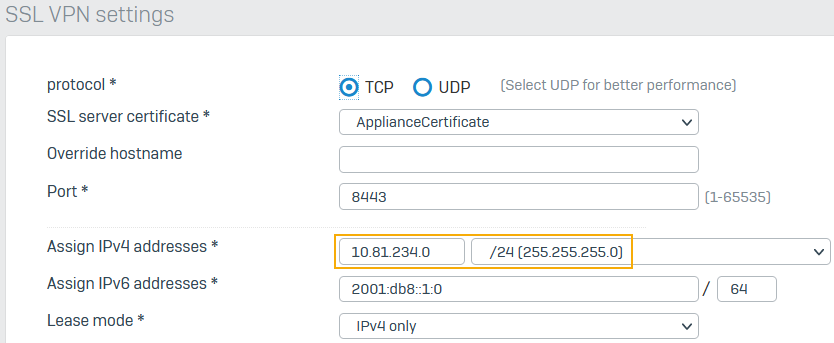

バージョン19.0.x 以降では、「SSL VPN グローバル設定」の「IPv4 アドレスの割り当て」に、IP 範囲ではなくネットワーク IP アドレスとサブネットを入力します。

次に例を示します。

リモートアクセス SSL VPN ユーザーには、設定したネットワークから IP アドレスがリースされます。

19.5 以降に移行すると、18.5.x 以前のバージョンで設定済みの IP 範囲とサブネットマスクが、サブネット値に変換されます。

一方、対応するファイアウォールルールで、リース範囲のカスタム IP ホストを指定していると、そのホストのリース範囲が移行後のサブネットと一致しない可能性があります。それが原因となって、移行後のリモートアクセス SSL VPN 接続でトラフィックがブロックされることがあります。

修正

対応するファイアウォールルールの送信元ネットワークおよび宛先ネットワークのシステムホストとして、「##ALL_SSLVPN_RW」および「##ALL_SSLVPN_RW6」を選択します。詳細は、リモートアクセス SSL VPN を分割トンネルとして設定するを参照してください。

リモートユーザーが接続を確立すると、リースされた IP アドレスがこれらのシステムホストに動的に追加され、システムホストの IP 範囲からネットワークへの変換が自動的に適用されるようになります。

SSL VPN 設定ファイルのファイルサイズが 0バイトである。

この問題は、証明書または CA の設定が不完全であるなどの理由で発生する可能性があります。

次の手順を実行します。

- 署名 CA が正しく設定されていることを確認します。デフォルトでは、サーバー証明書は ApplianceCertificate を使用し、その CA は既定の CA です。

- この CA から生成された証明書を再生成します。

- ユーザーは、SSL VPN 設定ファイル (

.ovpnファイル) を再度ダウンロードしてインストールする必要があります。

フルトンネルのリモートアクセス SSL VPN 環境で、ユーザーがインターネットにアクセスできない。

以下を設定していることを確認します。

- VPN ゾーンから WAN ゾーンへのトラフィックを許可するファイアウォールルール。

- 送信トラフィックをマスカレードする SNAT ルール。

詳細は、SNAT ルールをチェックするを参照してください。

IPsec

次のエラーが表示される: 証明書の検証に失敗しました。

原因

Sophos Connect クライアントの設定で、サードパーティの証明書を使用しています。

「リモートアクセス VPN > IPsec」で、ローカル証明書を ApplianceCertificate または任意のローカル署名証明書に設定し、リモート証明書をサードパーティの証明書に設定すると、クライアントは接続をインポートし、初回の接続を確立します。このエラーメッセージは、エンドポイントまたは Sophos Connect クライアントの再起動後に、ユーザーが接続しようとすると表示されます。

このエラーは、ローカル証明書とリモート証明書に同じ CA が署名していない場合に表示されます。

修正

次のいずれかの手順を実行してください。

- ファイアウォールで生成した自己署名証明書か、同じサードパーティの CA によって署名された証明書を、ローカル証明書およびリモート証明書として設定します。

- サードパーティの証明書を使用する場合は、署名 CA をファイアウォールにアップロードします。

- または、IPsec リモートアクセス接続に事前共有鍵を使用します。

関連付けられているインターフェースがオフになっているため、トンネルが切断される。

IPsec トンネルが切断された場合は、関連付けられているインターフェースがオフになっているかどうかを確認してください。

関連付けられたインターフェースをオフにしている場合:

- サイト間 IPsec トンネルイニシエータは、トンネルをただちに切断します。

- サイト間 IPsec トンネルレスポンダおよびリモートアクセス接続は、操作の行なわれない期間またはデッドピア検出 (DPD) タイムアウトが発生すると、トンネルを切断します。

MFA によってリモートアクセス IPsec トンネルがダウンする。

フェーズ 1 の IKEv1 の鍵の再入力中に OTP リクエストが行われると、リモートアクセス IPsec トンネルがダウンします。

デフォルトの IPsec プロファイルの鍵の再入力間隔は、約 4時間になっています。

中断を防止するには、カスタム IPsec プロファイルを作成し、鍵の再生成間隔を長く設定します (最大 24時間)。

SSL VPN と IPsec

一部のユーザーを認証できない。

ユーザー名にウムラウト、UTF-8、または UTF-16 文字が含まれていないかどうかを確認します。現在、Sophos Connect クライアントではこれらの文字を使用できません。ASCII 文字にのみ対応しています。