ファイアウォールの背後にあるネットワークに到達できない

トンネルは確立されているが、許可されたネットワークリソースにエンドポイントからの要求トラフィックが到達できない場合は、以下の設定を確認してください。

-

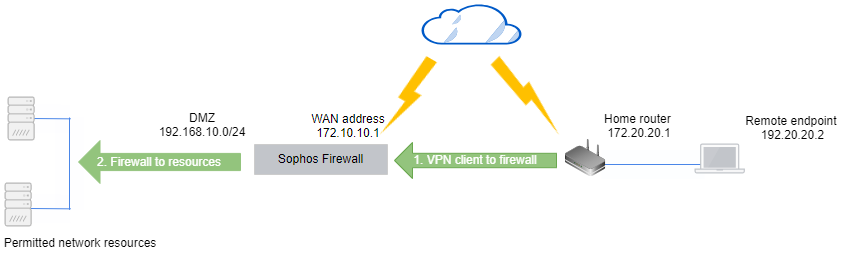

シナリオ: トラフィックの流れ

- ファイアウォールから、許可されたリソースへ

- エンドポイントから、許可されたリソースへ

クライアントのトラフィックがファイアウォールに到達しているかどうかを確認するには、以下のページを参照してください。

エンドポイントから許可されたリソースへのトラフィック

エンドポイント

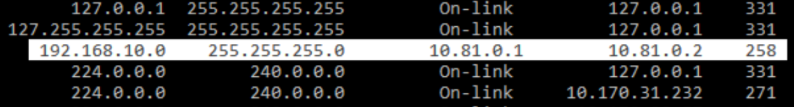

トンネルの確立後、ルートがエンドポイントにプッシュされます。ルートが追加されているかどうかを確認するには、エンドポイントのルーティングテーブルを次の手順で参照します。

- エンドポイント OS にルートコマンドを入力します。

-

ルートのエントリに、以下の情報が含まれる必要があります。

- 宛先 IP アドレス: 許可されたネットワークリソースのアドレス (例:

192.168.10.0)。 - インターフェース:

tunインタフェースアドレス。SSL VPN リース範囲からの IP アドレスです (例:10.81.0.1)。 - エンドポイントに割り当てられたアドレス: SSL VPN リース範囲からの IP アドレス です (例:

10.81.0.2)。

- 宛先 IP アドレス: 許可されたネットワークリソースのアドレス (例:

例:

ルートがエンドポイントに存在しない。

エンドポイント上にルートが見つからない場合は、以下を確認します。

.ovpnファイルを再度ダウンロードしてインポートし、問題が解決するかどうか。- VPN クライアントのログ。

- エンドポイントの権限。An SSL VPN user can't access firewall LAN resources (SSL VPN ユーザーがファイアウォールの LAN リソースにアクセスできない) をご覧ください。

ファイアウォール

エンドポイント上にルートが存在する場合は、以下のパラメータをチェックします。

-

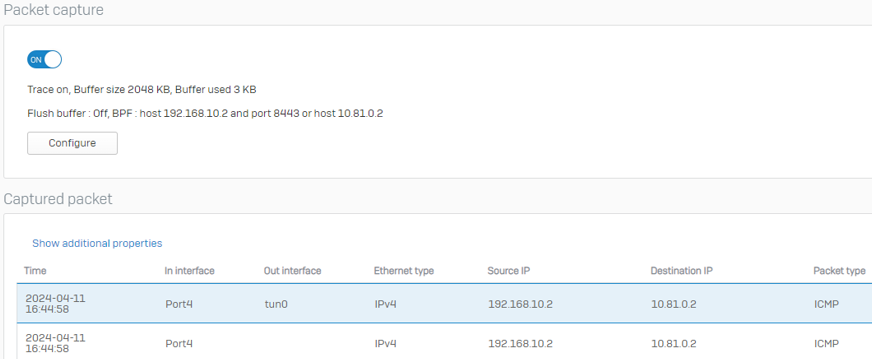

SSL VPN トラフィックがファイアウォールに到達しているかどうかを確認するには、次の手順を実行します。

- エンドポイントから、許可されたリソースに ping 要求を送信します。

- 「診断 > パケットキャプチャ」に移動し、BPF 文字列に以下のように入力します。

host <宛先 IP アドレス> and port <SSL VPN ポート> or host <リースされた IP アドレス>例

host 192.168.10.2 and port 8443 or host 10.81.0.2 -

上記のような結果が得られない場合は、ファイアウォールがリソースに到達できるかどうかを以下の手順で確認します。

- 許可されたネットワークリソースで一時的に ping をオンにします。

- 「診断 > ツール」に移動し、ファイアウォールからリソースに対して ping を送信します。

応答がない場合は、ネットワークトポロジーをチェックする必要があります。

設定を確認する

以下の設定を確認します。

ファイアウォールルール

SSL VPN のファイアウォールルール

ファイアウォールルールを以下のように設定していることを確認してください。

- 送信元ゾーン:

VPN - 送信元ネットワーク: システムは

##ALL_SSLVPN_RWまたは##ALL_SSLVPN_RW6をホストしています。 -

宛先ゾーン: 次のいずれかのオプションを選択してください。

- SSL VPN ポリシーでデフォルトゲートウェイがオンになっている場合は、「任意」を選択。

- 許可されたネットワークリソースが属するゾーン (WAN、DMZ など)。

-

宛先ネットワーク: 次のいずれかのオプションを選択してください。

- SSL VPN ポリシーでデフォルトゲートウェイがオンになっている場合は、「任意」を選択。

- リモートアクセス SSL VPN ポリシーで指定した許可対象のネットワークリソース。

-

ユーザーとグループ: 特定のユーザーにリソースアクセスを与えた場合は、以下のようにユーザーまたはグループを追加してください。

- 「既知のユーザーを一致」を選択します。

- 「ユーザーまたはグループ」にユーザーまたはグループを追加します。

誤ったファイアウォールルールに一致している

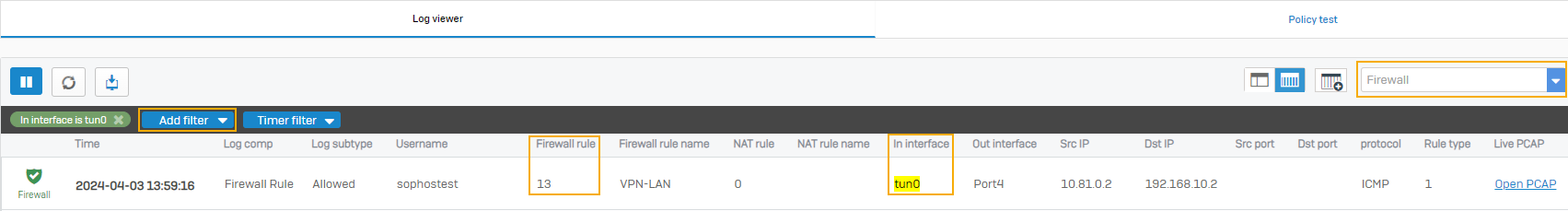

トラフィックが正しいファイアウォールルールに一致しているかどうかを確認するには、次の手順を実行します。

- ログビューアに移動し、ドロップダウンリストから「ファイアウォール」を選択します。

-

「フィルタの追加」をクリックして、以下のようにフィルタを指定します。

設定 値 フィールド 受信インターフェース 条件 次に一致する 値 tun

ファイアウォールは、SSL VPN トラフィックに対して tun0 や tun1 などの tun インターフェースを使用します。

- 「フィルタの追加」をクリックします。

- 「ファイアウォールルール」列のファイアウォールルール ID を確認します。

例:

誤ったファイアウォールルールに一致している場合は、以下のいずれかの対処を行ってください。

- ファイアウォールルールリスト内で、正しいファイアウォールルールの下に移す。

- ファイアウォールルールの「サービス」の設定を変更して、SSLVPN のポートとプロトコルの組み合わせを除外する。

SSL VPN の設定

SSL VPN グローバル設定

「IP アドレスの割り当て」で、サブネットが以下のアドレスと重複しないことを確認します。

- 内部ネットワーク。

- スタティックルートの宛先 IP アドレスまたはネットワーク。

- サイト間 SSL VPN トンネルのピアのスタティック IP アドレス。

-

家庭用ルーターで一般的に使用されるサブネット (

192.168.0.0/24、192.168.1.0/24、192.168.2.0/24、10.0.0.0、10.0.1.0、10.1.1.0など)。 -

スタティック IP アドレスが使用されている場合は、SSL VPN グローバル設定のスタティック IPv4 アドレスまたは IPv6 アドレスの範囲内である必要があります。

SSL VPN ポリシー

- 「リモートアクセス VPN > SSL VPN」に移動します。

- ポリシーの「ポリシーメンバー」に正しいユーザーまたはグループを追加したかどうかを確認します。

-

「許可するネットワークリソース」で、以下のガイドラインに従っていることを確認します。

- 「デフォルトゲートウェイ」をオンにした場合でも、リモートユーザーがアクセスできるネットワークリソースを選択してください。

- インターフェースを選択しないでください。インターフェースを選択しても、ユーザーが対応するサブネットにアクセスすることは保証されません。Troubleshoot SSL VPN remote access connectivity and data transfer issues (SSL VPN リモートアクセスの接続とデータ転送の問題のトラブルシューティング) を参照してください。

- 正しいリソースを選択したかどうか確認してください。

注

SSL VPN ポリシーに変更を適用するには、ユーザーがトンネルを切断して再接続する必要があります。

DNAT ルール

許可されたネットワークリソースの IP アドレスが家庭用ルーターのアドレスと同じである場合、以下のように DNAT ルールを追加してください。

- 変換前の送信元: SSL VPN のリース範囲を持つ IP ホスト。

- 変換後の送信元:

Original - 変換前の宛先: 競合しない IP ホストアドレス。

- 変換後の宛先: 許可するネットワークリソースのアドレス。

DNS の解決

ユーザーが自分の FQDN を使用して、許可されたリソースにアクセスできない場合は、以下を確認してください。

- 許可されたリソースが FQDN の場合、ダイナミック IP アドレスを使用すると、アドレスが変更になったときにユーザーが手動で接続を切断し、再接続する必要があります。

- 「SSL VPN グローバル設定」で、DNS サーバーの設定が正しいことを確認します。

- 「管理 > デバイスのアクセス」に移動し、VPN で DNS を許可していることを確認します。