すべてのユーザーがトンネルを確立できない

どのユーザーもリモートアクセス SSL VPN トンネルを確立できない場合は、以下の設定を確認してください。

SSL VPN グローバル設定

「リモートアクセス VPN > SSL VPN > SSL VPN グローバル設定」に移動します。

グローバル設定の変更

-

シナリオ

- プロトコル

- SSL サーバー証明書

- ホスト名の上書き

- ポート

要件

これらの設定に基づき、トンネルが確立されます。これらの設定を変更した場合、ユーザーは VPN ポータルから設定ファイル .ovpn をダウンロードし、VPN クライアントにインポートし直す必要があります。

ホスト名の上書き

-

シナリオ: WAN インターフェース

- スタティックのパブリック IP アドレス (単一)

- スタティックのパブリック IP アドレス (複数)

- プライベート IP アドレス

- ダイナミックのパブリック IP アドレス

スタティックのパブリック IP アドレス

- 単一の IP アドレスファイアウォールが単一のスタティック IP アドレスを持つ場合、「ホスト名の上書き」を空白のままにできます。

- 複数の IP アドレス: ドメイン名を入力するか、フィールドを空白のままにします。ファイアウォールは、

.ovpnファイル内のすべての WAN アドレスをリストします。

どちらの場合でも、以下のチェックを行ってください。

- テキストエディタで

.ovpnファイルを開きます。 -

ドメイン名またはパブリック IP アドレスが含まれているか確認します。

- 含まれていない場合は、

.ovpnファイルを再度ダウンロードして確認してください。 - 「ネットワーク > インターフェース」に移動し、WAN インターフェースの設定を確認します。

- ドメイン名を入力した場合は、その DNS 解決を確認します。

- 含まれていない場合は、

プライベートの IP アドレス、または、動的なパブリック IP アドレス

以下のいずれかを選択します。

-

アップストリームルーター: ファイアウォールにアップストリームルーターがある場合は、次の設定が必要です。

- 「ホスト名の上書き」にルーターのパブリック IP アドレスまたはドメイン名を入力します。

-

SSL VPN トラフィックをファイアウォールにポート転送するようにルーターを設定します。

-

ダイナミック IP アドレス: ファイアウォールのダイナミックのパブリック IP アドレスを解決するには、次の手順を実行します。

- 「ネットワーク > DDNS」に移動し、設定を指定します。詳細は、ダイナミック DNS プロバイダの追加を参照してください。

- 「ホスト名の上書き」に、DDNS のホスト名を入力します。FQDN を指定してください。

SSL サーバー証明書

-

シナリオ

ApplianceCertificateまたはローカル署名証明書- 外部証明書

- 証明書フィールドの文字

-

証明書のソース:

ApplianceCertificateまたはその他のローカル署名証明書: デフォルトの CA 設定を変更した場合、ユーザーは.ovpnファイルを再度ダウンロードして VPN クライアントにインポートする必要があります。- 外部証明書: 証明書、その秘密鍵、中間証明書 (ある場合)、ルート CA をアップロードします。詳細は、SSL VPN グローバル設定を参照してください。

-

サーバー証明書を変更した場合、ユーザーは

.ovpnファイルを再度ダウンロードして VPN クライアントにインポートする必要があります。 - 文字: 証明書および CA の設定では、UTF-8 エンコード文字は使用できません。SSL VPN 接続エラー: 証明書の確認に失敗しましたを参照してください。

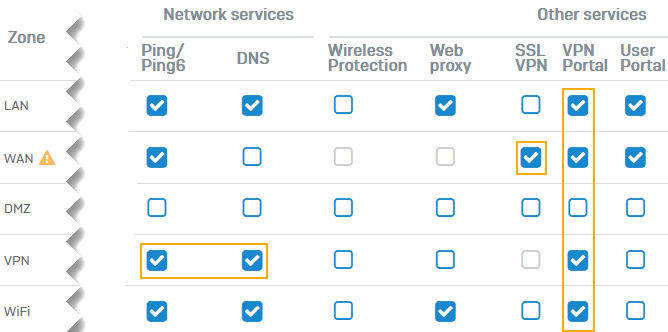

WAN access

-

シナリオ

- SSL VPN

- VPN ポータル

- Ping/Ping6

「管理 > デバイスのアクセス」に移動し、以下のサービスのゾーンを選択してください。

- SSL VPN: WAN

- VPN ポータル: WAN、LAN

- (オプション) Ping/Ping6: VPN

DNAT ルール

以下のような設定の DNAT ルールが存在する場合、それが最初に一致します。その結果、トンネルが確立される代わりに、許可されたネットワークリソースにトラフィックが送信されます。

- 変換前の送信元: 任意

- 変換前の宛先: 任意

- サービス: 任意または SSL VPN ポートおよびプロトコル。

DNAT ルールのサービスを変更し、リモートアクセス SSL VPN のポートとプロトコルの組み合わせを除外してください。これは、SSL VPN グローバル設定で確認できます。

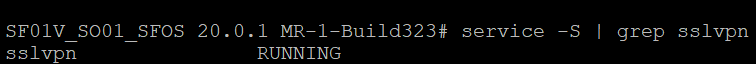

SSL VPN サービス

ファイアウォールで SSL VPN サービスが実行されているかどうかを以下の手順で確認します。

- CLI にサインインし、5 と入力してデバイス管理を選択し、続けて 3 と入力して Advanced Shell を選択します。

-

次のコマンドを入力します。

service -S | grep sslvpn

DoS の設定

- 「IPS (侵入防御システム) > DoS/スプーフ防御」に移動します。

-

DoS の設定で、UDP、TCP、ICMP/ICMPv6 フラッドのフラグを選択したかどうかを確認します。

SSL VPN トラフィックおよび ping 要求が上限を超えると破棄されます。

これを防ぐには、「DoS のバイパスルール」に、以下のように受信方向のルールを追加します。

| 設定 | 受信方向のルール |

|---|---|

| 送信元 IP/ネットマスク | * |

| 宛先 IP/ネットマスク | 許可するネットワークリソースのアドレス |

| プロトコル | TCP または UDP |

| 送信元ポート | 任意 |

| 宛先ポート | 8443 |