VoIP のトラブルシューティング

VoIP で発生する一般的な問題のトラブルシューティング方法。

接続と通話品質

H.323 ヘルパーモジュールがロードされている状態で、音声コールとビデオコールがドロップされるか、または一方向しか機能しない。

原因

H.323 ヘルパーモジュールが適切なファイアウォールルールまたは DNAT ルールとともにロードされ、音声またはビデオがドロップし続けるか、一方向にしか機能しない場合、アプリケーションレベルの NAT が発生していない可能性があります。

修正

- CLI コンソールからファイアウォールに接続します。

- オプション 4 (デバイスコンソール) を選択します。

-

次のコマンドを実行します。

system system_modules h323 unload -

透過サブネットゲートウェイを設定します。詳細は、Sophos Firewall: プロキシ ARP を使用して透過的なサブネットゲートウェイを導入する手順。

- ファイアウォールの背後にある Polycom デバイスからビデオ通話を開始し、正常に機能しているかどうか確認します。

VoIP コールがドロップするか、品質が低下します。

条件

UDP タイムアウト値を指定すると、VoIP コールがドロップするか、品質が低下する。

原因

Sophos Firewall のデフォルトの UDP タイムアウトは 60 秒で、これは信頼性の高い VoIP 通信としては低い値になる場合があります。タイムアウト値は 150 秒にすることをお勧めします。UDP タイムアウト値の推奨値については、VoIP プロバイダにお問い合わせください。

修正

コマンドラインインターフェース (CLI) を使って、現在の UDP タイムアウト値を変更します。次の手順を実行します。

- CLI コンソールからファイアウォールに接続します。

- オプション 4 (デバイスコンソール) を選択します。

-

次のコマンドを入力します。

show advanced-firewallUDP timeout streamの横に、現在の UDP タイムアウト値が表示されます。次に例を示します。

console> show advanced-firewall Strict Policy : on FtpBounce Prevention : control Tcp Conn. Establishment Idle Timeout : 10800 UDP Timeout : 30 UDP Timeout Stream : 60 ... -

以下のコマンドを入力すると、UDP タイムアウトが 150 秒に設定されます。

set advanced-firewall udp-timeout-stream 150

プロバイダが別の値を推奨している場合は、それを使用します。

DoS 設定で UDP レートが適用されているときに、VoIP 接続が不安定になる。

原因

UDP フラッド設定により、VoIP トラフィックがドロップされます。

修正

- Web 管理コンソールにサインインします。

- 「IPS (侵入防御システム) > DoS/スプーフ防御」に移動します。

- 「DoS 設定」で、「UDP フラッド」の「フラグの適用」チェックボックスをオフにします。

- VoIP 接続をテストします。

-

これで VoIP の問題が解決する場合は、UDP フラッド防御の値を小さくしてから、フラグを再度適用してください。

すべての環境に適した一意の値というものはありません。値を微調整しながら、ご利用の VoIP セットアップに最適な値を見つけてください。

外部ユーザーがネットワーク外から音声コールができない。

原因

SIP ヘルパーモジュールでは、1024~65535 の範囲の SIP メディアポートがサポートされています。デフォルトのポートは UDP 5060 です。

ファイアウォールの SIP ヘルパーをロードして、この範囲外のメディアポートを設定すると、パケットが破棄され、VoIP コールがつながらないことがあります。イベントログには、原因として Invalid Traffic と表示されます。

修正

- CLI にサインインし、4 と入力してデバイスコンソールを選択します。

-

以下のコマンドを使用して SIP ポートを変更します。

system system_modules sip load ports <カスタムポート>

VPN および IPS 関連の問題

電話が鳴るが、音声が聞こえない。

条件

電話をかけることができ、着信時の呼び出し音も聞こえるが、音声が聞こえない。

原因

この現象は、発信者が SIP 接続の RTP ステージでデータを送信できない場合に発生します。これは、VPN またはSophos Connect クライアントを使用している場合によく発生します。

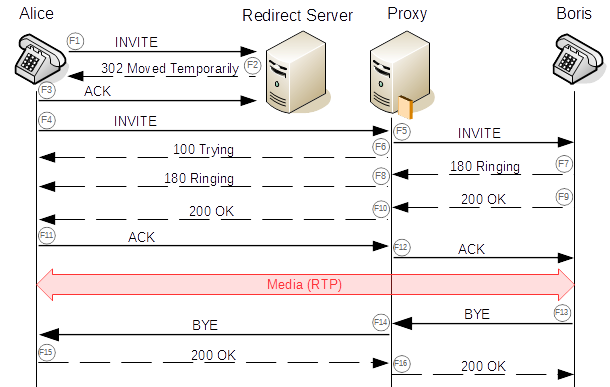

Alice が発信者で Boris が受信者の例を以下に示します。

修正

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- SIP 用のファイアウォールルールが設定されていることを確認します。

- 「宛先ネットワーク」で受信者のネットワークを選択していることを確認してください。任意の電話に通話を発信する場合は、受信者のネットワークを「任意」に設定してください。

サイト間 VPN または IPS が設定されている場合の VoIP コールの問題。

原因

ファイアウォール上のサイト間 VPN、IPS、またはその両方が原因で、VoIP コールがドロップされたり、品質が低下したりする。

修正

- CLI コンソールからファイアウォールに接続します。

- オプション 4 (デバイスコンソール) を選択します。

-

SIP 用にあらかじめロードされた IPS パターンをオフにする、以下のコマンドを入力してください。

set ips sip_preproc disable -

IPS パターンをオフに設定すると、IPsec トンネルが起動したときに接続がフラッシュされません。次のコマンドを入力します。

set vpn conn-remove-tunnel-up disable

その他の問題

VoIP 電話が、ファイアウォールの IP アドレスを使用して PBX に登録してしまう。

条件

一部の電話機は、電話機の IP アドレスではなくファイアウォールの IP アドレスを使用して PBX サーバーに登録します。

たとえば、IP アドレスを持つ電話機 192.168.20.12 は、その IP アドレス 192.168.1.5 に登録されます。

原因

接続トラックをクリアする必要があります。

修正

- 「ログビューア」をクリックします。

- 「フィルタの追加」をクリックします。

-

以下の値を指定します。

- フィールド: 送信先 IP。

- 条件: 次に一致する。

- 値: PBX サーバーの IP アドレスを入力します。

-

「フィルタの追加」をクリックします。

-

稼働している電話機と稼働していない電話機の両方の PBX サーバーへのトラフィックで、正しいファイアウォールルールが使用されていることを確認します。

-

「ルールとポリシー > ファイアウォールルール」に移動し、VoIP トラフィックを管理しているファイアウォールルールを見つけます。

- ファイアウォールルールで電話機の VoIP プロトコル (SIP または H323) が許可されていることを確認します。

-

「ルールとポリシー > ファイアウォールルール > NAT ルール」に移動し、正しい NAT ルールが設定されており、競合が存在しないことを確認します。

-

CLI コンソールからファイアウォールに接続します。

- オプション 4 (デバイスコンソール) を選択します。

-

次のコマンドを実行して、SIP ヘルパー状態を確認します。

system system_modules showSIP モジュールがロード済みと表示されている場合は、次のコマンドを使用してオフにします。

system system_modules sip unload -

「exit」と入力して、デバイスコンソールを終了し、メインの CLI メニューに戻ります。

- 次の順に選択します。「5.「デバイス管理」、続いてオプション「3」を選択します。「Advanced Shell」を選択します。

-

次のコマンドを使用して、電話機で使用されている間違った IP アドレスに対応する接続トラックエントリを削除します。

conntrack -D --src <電話の IP アドレス> -- dst <PBX の IP アドレス> -p tcp