デジタル証明書を使用したポリシーベースの IPsec VPN 接続の設定

この記事では、VPNピアの認証方式としてデジタル証明書を使用してポリシーベースの IPsec VPN 接続を設定する例を示します。組織の詳細に従って値を設定してください。

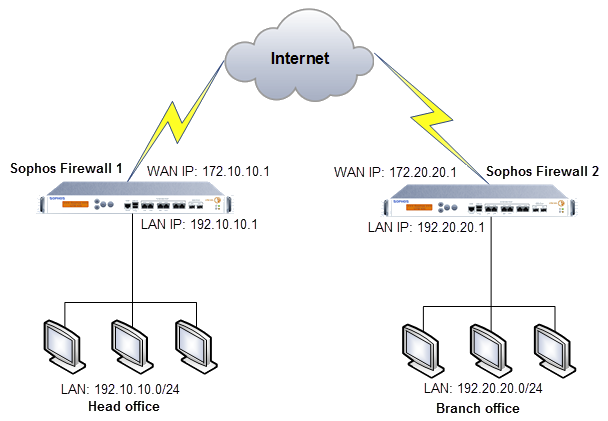

ネットワーク図

証明書と CA の設定

SF1 CA を SF2 にアップロードする

- Sophos Firewall 1 (SF1) で、「証明書 > 認証局」に移動します。

- 「デフォルト」をクリックし、詳細を確認してから、 「ダウンロード」をクリックします。

- ファイルを解凍し、

Default.pemの名前をHead_Office_Default.pemに変更して、ブランチオフィス (BO) 認証局 (CA)と区別します。 - Sophos Firewall 2 (SF2) で、 「証明書 > 認証局」に移動し、「追加」をクリックします。

- 「ファイルの選択」をクリックして、

Head_Office_Default.pemを選択します。 - 名前に

SF1_CAと入力します。 - 「保存」をクリックします。

SF2 CA を SF1 にアップロードする

- SF2 で、 「証明書 > 認証局」に移動します。

- 「デフォルト」をクリックし、詳細を確認してから、 「ダウンロード」をクリックします。

- ファイルを解凍し、

Default.pemをBranch_Office_Default.pemに名称変更します。 - SF1 で、「証明書 >証明機関」に移動し、「追加」をクリックします。

- 「ファイルの選択」をクリックして、

Branch_Office_Default.pemを選択します。 - 名前に

SF2_CAと入力します。 - 「保存」をクリックします。

SF1 でローカル署名証明書を設定する

- SF1 で、「証明書 > 証明書」の順に選択し、「追加」を選択します。

- 「ローカル署名した証明書の生成」を選択します。

-

次のように設定します。

設定 値 名前 SF1_Certificate有効期間の開始日 23年 2月 2023日 終了日 23年 2月 2024日 鍵の種類 RSA 鍵長 2048 セキュアハッシュ SHA - 256 ヒント

ライセンスの有効期限をデフォルトの 1 年から延長して、証明書を毎年再生成および更新しないようにします。

-

共通名に、

SophosFirewall1と入力します。 - 「サブジェクト代替名 (SANs)」で「詳細設定」をクリックします。

-

「証明書ID」を選択し、値を入力します。ファイアウォールを識別するには、「証明書ID」が必要です。

- DNS: 任意の名前を入力します。

- IP アドレス: 任意の IP アドレスを入力します。

- メール: 任意のメールアドレスを入力します。

- DER ASN1 DN [X.509]: デフォルト CA の「サブジェクト」を自動的に使用します。

例:

設定 値 値 証明書 ID IP アドレス 172.10.10.1 注

DER ASN1 DN [X.509] を使用する場合、サブジェクト代替名 (SANs) の下の DNS 名と IP アドレスには何も設定しないで ください。これにより、IPsec VPN 接続の認証で競合が発生する可能性があります。

-

「保存」をクリックします。

- 証明書をダウンロードします。

- 証明書の拡張子を

.cerに変更します。 - SF2 で、「証明書 > 証明書」の順に選択し、「追加」を選択します。

- 「証明書のアップロード」を選択します。

-

次のように設定します。

設定 値 名前 SF1_Certificate証明書のファイル形式 CER (.cer): 証明書 「ファイルの選択」をクリックして、

.cerSF1からダウンロードしたファイルを選択します。 -

「保存」をクリックします。

-

「信頼済み」列の下に緑のチェックマーク (

) が表示されているかどうか確認します。

) が表示されているかどうか確認します。これは、検証 CA がファイアウォール内に存在することを示します。

SF2 でローカル署名証明書を設定する

- SF2 で、「証明書 > 証明書」の順に選択し、「追加」を選択します。

- 「ローカル署名した証明書の生成」を選択します。

-

次のように設定します。

設定 値 名前 SF2_Certificate有効期間の開始日 23年 2月 2023日 終了日 23年 2月 2024日 鍵の種類 RSA 鍵長 2048 セキュアハッシュ SHA - 256 ヒント

ライセンスの有効期限をデフォルトの 1 年から延長して、証明書を毎年再生成および更新しないようにします。

-

共通名に、

SophosFirewall2と入力します。 - 「サブジェクト代替名 (SANs)」で「詳細設定」をクリックします。

-

「証明書ID」を選択し、値を入力します。ファイアウォールを識別するには、「証明書ID」が必要です。

- DNS: 任意の名前を入力します。

- IP アドレス: 任意の IP アドレスを入力します。

- メール: 任意のメールアドレスを入力します。

- DER ASN1 DN [X.509]: デフォルト CA の「サブジェクト」を自動的に使用します。

例:

設定 値 値 証明書 ID IP アドレス 172.20.20.1 注

DER ASN1 DN [X.509] を使用する場合、サブジェクト代替名 (SANs) の下の DNS 名と IP アドレスには何も設定しないで ください。これにより、IPsec VPN 接続の認証で競合が発生する可能性があります。

-

「保存」をクリックします。

- 証明書をダウンロードします。

- 証明書の拡張子を

.cerに変更します。 - SF1 で、「証明書 > 証明書」の順に選択し、「追加」を選択します。

- 「証明書のアップロード」を選択します。

-

次のように設定します。

設定 値 名前 SF2_Certificate証明書のファイル形式 CER (.cer): 証明書 「ファイルの選択」をクリックして、

.cerSF2からダウンロードしたファイルを選択します。 -

「保存」をクリックします。

-

「信頼済み」列の下に緑のチェックマーク (

) が表示されているかどうか確認します。

) が表示されているかどうか確認します。これは、検証 CA がファイアウォール内に存在することを示します。

IPsec VPN 接続を設定する

SF1 設定

- 「ホストとサービス > IP ホスト」に移動します。

-

以下のとおり、ローカルサブネットとリモートサブネットの IP ホストを設定します。

設定 IP ホスト 1 IP ホスト 2 名前 SF1_LAN SF2_LAN IP バージョン IPv4 IPv4 種類 ネットワーク ネットワーク IP アドレス 192.10.10.0 192.20.20.0 -

「保存」をクリックします。

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

-

次のように設定します。

設定 値 名前 SF1_to_SF2IP バージョン IPv4 接続の種類 サイト間 ゲートウェイの種類 応答のみ 保存時にアクティベート オンに設定 ファイアウォールルールの作成 オンに設定 Profile 本社 (IKEv2) 認証タイプ デジタル証明書 ローカル証明書 SF1_Certificate リモート証明書 SF2_Certificate リスニングインターフェース Port2 - 172.10.10.1 ローカルサブネット SF1_LAN ゲートウェイのアドレス 172.20.20.1 リモートサブネット SF2_LAN -

「保存」をクリックします。

注

接続がアクティブになり、

IPsec SF1_to_SF2という名前のファイアウォールルールが自動的に作成され、ファイアウォールルールリストのいちばん上に配置されます。ファイアウォールルールがいちばん上に配置されていることを確認します。 -

「アクティブ」列に緑色のボタン (

) が表示されていることを確認します。

) が表示されていることを確認します。これは、HO IPsec VPN 接続がアクティブであることを示します。

SF2 設定

- 「ホストとサービス > IP ホスト」に移動します。

-

以下のとおり、ローカルサブネットとリモートサブネットの IP ホストを設定します。

設定 IP ホスト 1 IP ホスト 2 名前 SF2_LAN SF1_LAN IP バージョン IPv4 IPv4 種類 ネットワーク ネットワーク IP アドレス 192.20.20.0 192.10.10.0 -

「保存」をクリックします。

- 「サイト間 VPN > IPsec」に移動し、「追加」をクリックします。

-

次のように設定します。

設定 値 名前 SF2_to_SF1IP バージョン IPv4 接続の種類 サイト間 ゲートウェイの種類 接続を開始 保存時にアクティベート オンに設定 ファイアウォールルールの作成 オンに設定 Profile 支社 (IKEv2) 認証タイプ デジタル証明書 ローカル証明書 SF2_Certificate リモート証明書 SF1_Certificate リスニングインターフェース Port2 - 172.20.20.1 ローカルサブネット SF2_LAN ゲートウェイのアドレス 172.10.10.1 リモートサブネット SF1_LAN -

「保存」をクリックします。

注

接続がアクティブになり、BO が HO への接続を開始し、

IPsec SF1_to_SF2という名前のファイアウォールルールが自動的に作成され、ファイアウォールルールリストのいちばん上に配置されます。ファイアウォールルールがいちばん上に配置されていることを確認します。 -

「アクティブ」列と「接続」列に緑色のボタン (

) が表示されていることを確認します。

) が表示されていることを確認します。これは、IPsec VPN 接続が確立されたことを示します。

サービスへのアクセスを許可する

両方のファイアウォールで WAN から IPsec へのアクセスが許可されていることを確認してください。トンネル接続を確認するには、作成した VPN 接続を介してリモート IP アドレスに ping を実行します。

SF1 と SF2 で次の手順を実行します。

- 「管理 > デバイスのアクセス」の順に選択します。

- 「IPsec」で「WAN」を選択します。

- 「Ping/Ping6」の「VPN」を選択します。

- 「適用」をクリックします。

IPsec VPN 接続を確認する

IPsec VPN 接続を確認するには、次の手順を実行します。

-

SF1 と SF2 の背後にあるエンドポイント間で ping テストを実行します。

=== 「SF1 から SF2」

=== 「SF2 から SF1」

-

「ルールとポリシー > ファイアウォールルール」に移動して、ファイアウォールルールでインバウンドおよびアウトバウンドトラフィックが許可されていることを確認します。

=== 「SF1 から SF2」

=== 「SF2 から SF1」

その他のリソース