Amazon VPC とのサイト間接続の作成

ローカルネットワークと Amazon Virtual Private Cloud (VPC) の間に、サイト間 VPN 接続を作成できます。

はじめに

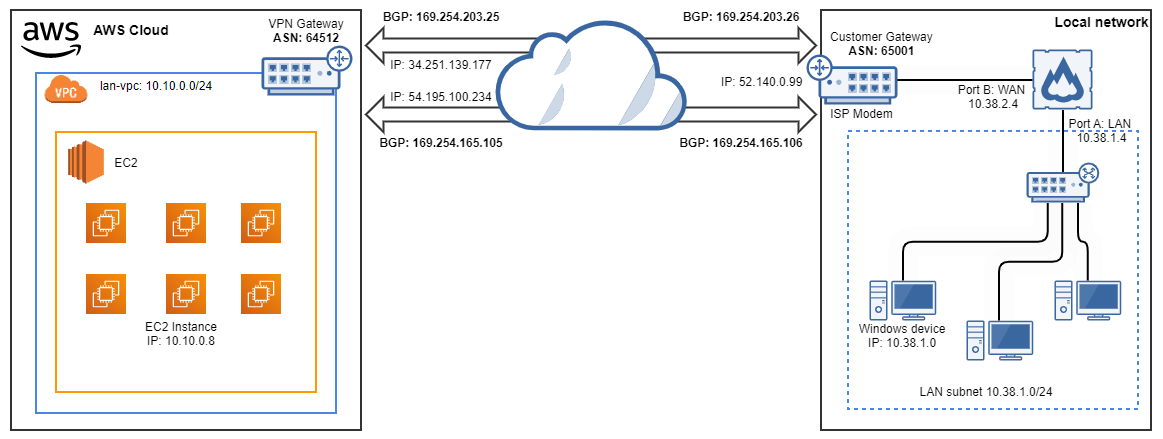

AWS サイト間 VPN 接続の設定をインポートし、Amazon VPC への接続を確立する手順について説明します。この例では、設定のインポートに Amazon VPC の設定ファイルを、ダイナミックルーティングに BGP を使用します。ネットワーク構成は以下のとおりです。

前提条件

警告

ここで説明する内容は、執筆時の情報に基づいています。Amazon のマニュアルを参照し、最新情報を確認するようにしてください。以下を参照してください。

Sophos Firewall を Amazon VPC に接続する前に、Amazon VPC コンソールで AWS サイト間 VPN 接続を設定しておく必要があります。

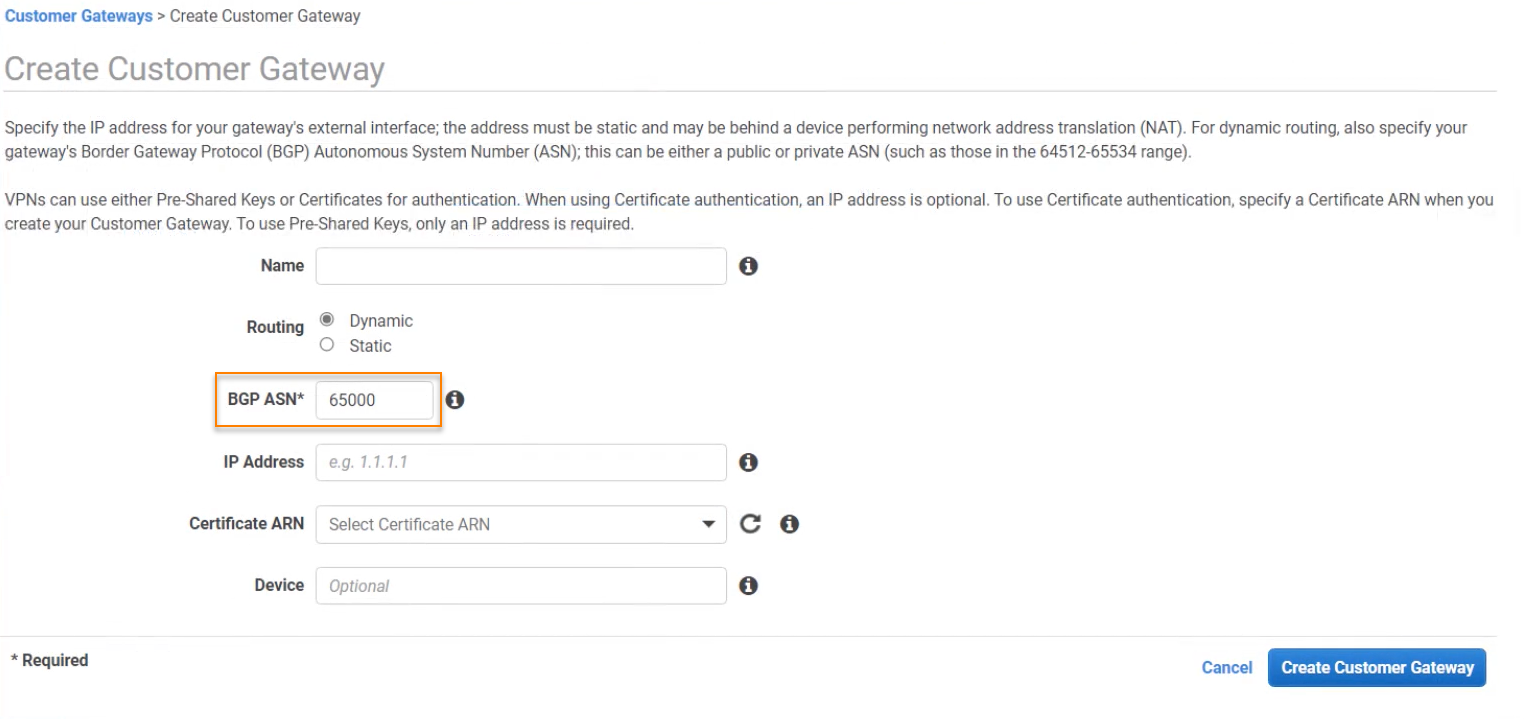

ダイナミックルーティングを使用する場合は、AWS サイト間 VPN 接続の設定に以下の項目を含める必要があります。

- 「ローカル IPv4 ネットワーク CIDR」と「リモート IPv4 ネットワーク CIDR」を

0.0.0.0/0に設定し、BGP ピアリングを確立できるようにします。 -

Sophos Firewall の「ルーティング > BGP > グローバル設定」で BGP を設定済みの場合は、「ローカル AS」の値をメモして、AWS の「Create Customer Gateway」ページで「BGP ASN」フィールドに入力します。

次に例を示します。

注

BGP コンフィギュレーションについて、BGP CLIに「no bgp default ipv4-unicast」が含まれている場合。この場合、BGP ピアリングは自動的には形成されません。

この例では、Amazon サイト間 VPN 接続を以下のように設定します。

| 設定 | 値 |

|---|---|

| 名前 | S2S VPN |

| カスタムゲートウェイアドレス | 52.140.0.99 |

| 種類 | ipsec1 |

| ルーティング | 動的 |

| ローカル IPv4 ネットワーク CIDR | 0.0.0.0/0 |

| リモート IPv4 ネットワーク CIDR | 0.0.0.0/0 |

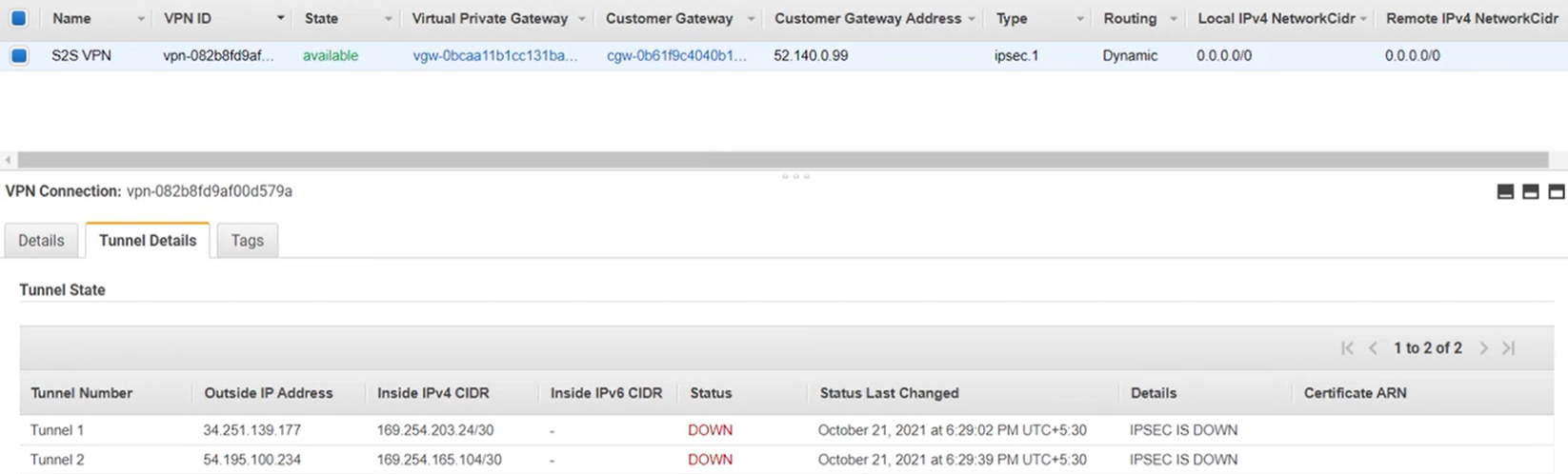

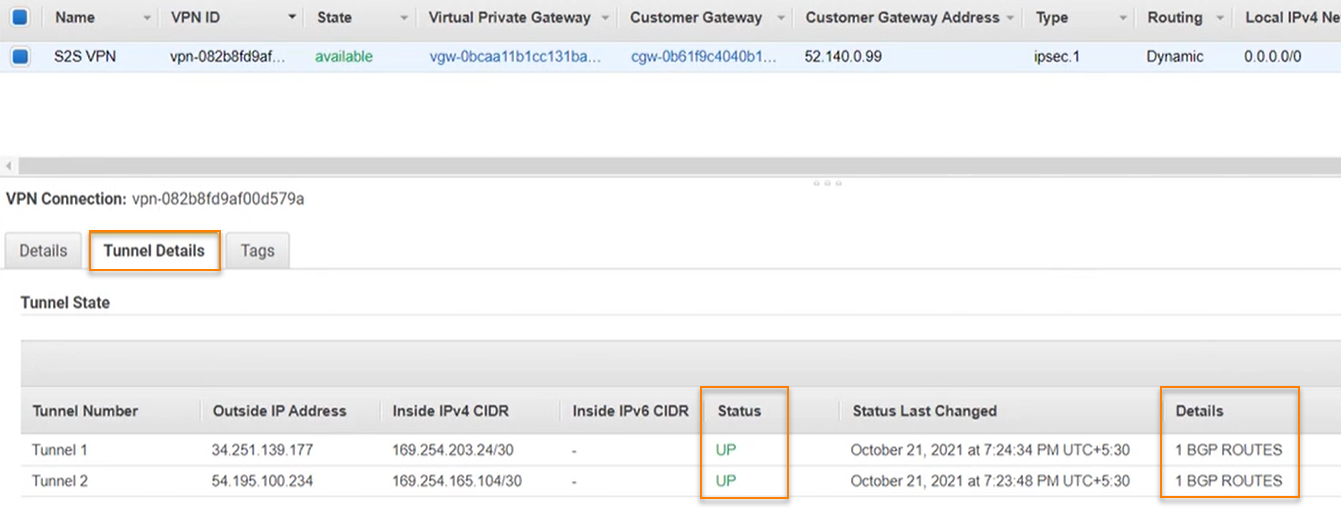

サイト間 VPN およびトンネルの設定の例を以下に示します。

Amazon VPC 設定ファイルをダウンロードする

Amazon サイト間 VPN 設定ファイルを、ファイアウォールにインポートするためにダウンロードしておきます。次の手順を実行します。

- Amazon VPC コンソールを開きます。

- 「VIRTUAL PRIVATE NETWORK (VPN) > Site-to-Site VPN Connections」に移動します。

- 「S2S VPN」を選択します。

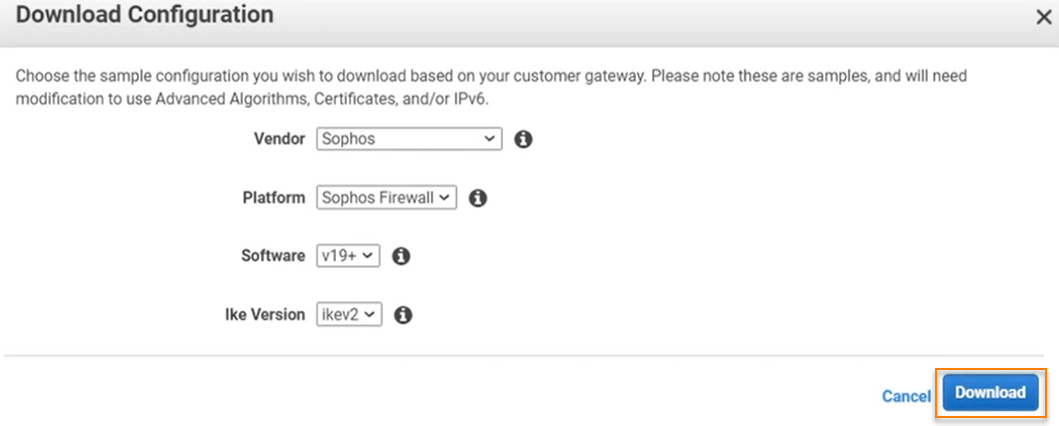

- 「Download Configuration」をクリックします。

-

以下の設定を選択して、「Download」をクリックします。

設定 値 ベンダ Sophos プラットフォーム Sophos Firewall ソフトウェア v19+ Ike バージョン ikev2

設定ファイルをカスタマイズする

ダウンロードした設定ファイルはサンプルであり、希望する設定と一致していない可能性があります。別のセキュリティアルゴリズムや、Diffie-Hellman グループ、非公開証明書、IPv6 トラフィックを使用するには、サンプルファイルに変更を加えてください。

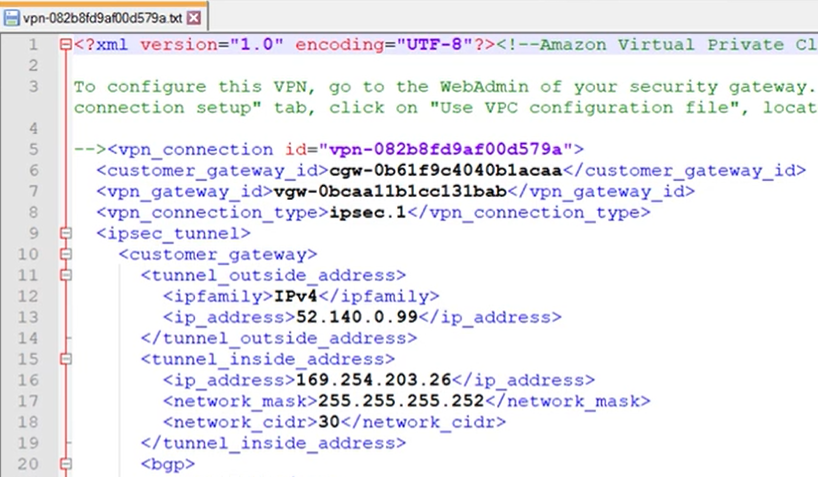

この例では、ファイアウォールが ISP モデムの背後にあるので、tunnel_outside_address の値を、ファイアウォールの WAN インターフェースの IP アドレスと一致させる必要があります。次の手順を実行します。

-

テキストエディタで VPN の設定ファイルを開きます。

次に例を示します。

-

以下の行を見つけます。

<tunnel_outside_address> <ipfamily>IPv4</ipfamily> <ip_address>52.140.0.99</ip_address> </tunnel_outside_address>注

この例では、VPC コンソールで 2つのトンネルが設定されており、該当する行が 2カ所あります。サンプルファイルには、それぞれのトンネルの設定が含まれます。両方のトンネルの設定を変更してください。

-

2カ所の

ip_addressを、両方とも10.38.2.4に変更します。実際に使用しているファイアウォールの WAN インターフェースの IP アドレスに変更してください。<ip_address>10.38.2.4</ip_address> -

変更を保存して終了します。

Amazon VPC の設定を Sophos Firewall にインポートする

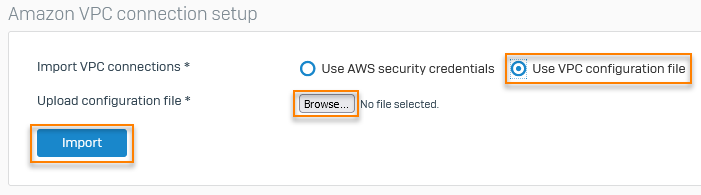

設定ファイルを Sophos Firewall にインポートするには、以下の手順に従います。

- Sophos Firewall にサインインします。

- 「サイト間 VPN > Amazon VPC」に移動します。

- 「VPC 設定ファイルの使用」を選択します。

- 「参照」をクリックします。

- 設定ファイルを選択し、「開く」をクリックします。

-

「インポート」をクリックします。

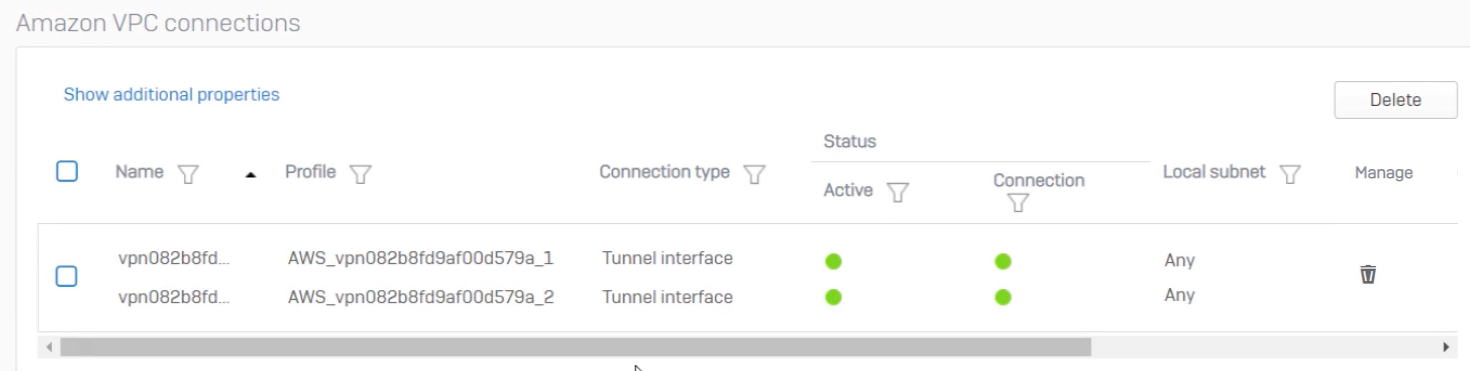

設定ファイルからインポートされた情報に基づき、IPsec プロファイル、BGP 設定、XFRM インターフェースが自動的に作成されます。接続は「Amazon VPC 接続」に表示され、自動的に有効になります。自動的に作成される設定の場所と確認方法については、以下の文書を参照してください。

ローカルサブネットを BGP ネットワークに追加する

ローカルネットワークと Amazon VPC の間に BGP ルートを確立するには、ローカルサブネットを BGP ネットワークに追加する必要があります。次の手順を実行します。

- 「ルーティング > BGP > ネットワーク」に移動します。

- 「追加」をクリックします。

- 「ipv4/ネットマスク」に、

10.38.1.0と入力します。 - ドロップダウンメニューから、「/24(255.255.255.0)」を選択します。

- 「保存」をクリックします。

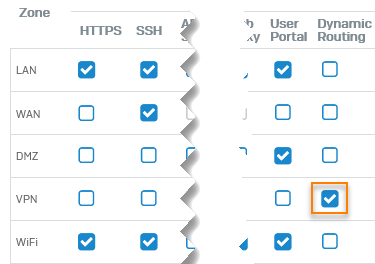

VPN ゾーンのダイナミックルーティングをオンにする

Amazon VPC で BGP ルーティングを使用するには、VPN ゾーンのダイナミックルーティングをオンにする必要があります。次の手順を実行します。

IP ホストを作成する

この接続を使用するローカルサブネットおよびリモートサブネットの IP ホストを作成して、ファイアウォールルールで選択できるようにする必要があります。

サブネットの IP ホストを作成するには、以下の手順に従います。

- 「ホストとサービス > IP ホスト」に移動し、「追加」をクリックします。

-

設定を指定します。

設定 値 名前 lan-local IP バージョン IPv4 種類 ネットワーク IP アドレス 10.38.1.0 サブネット /24(255.255.255.0) -

「保存」をクリックします。

- 「追加」をクリックします。

-

設定を指定します。

設定 値 名前 lan-vpc IP バージョン IPv4 種類 ネットワーク IP アドレス 10.10.0.0 サブネット /24(255.255.255.0) -

「保存」をクリックします。

VPN トラフィックのファイアウォールルールを作成する

送信方向および受信方向のファイアウォールルールを作成し、ローカルネットワークと Amazon VPC 間のトラフィックを許可する必要があります。

VPN トラフィックの送信方向のファイアウォールルールを作成するには、以下の手順に従います。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「IPv4」をクリックし、「ファイアウォールルールの追加 > 新しいファイアウォールルール」をクリックします。

- 「ルール名」フィールドに

LAN_VPN_allowと入力し、「ファイアウォールトラフィックのログ」を選択します。 -

設定を指定します。

設定 値 送信元ゾーン LAN 送信元ネットワークとデバイス lan-local 宛先ゾーン VPN 宛先ネットワーク lan-vpc サービス 任意 -

「保存」をクリックします。

VPN トラフィックの受信方向のファイアウォールルールを作成するには、以下の手順に従います。

- 「IPv4」をクリックし、「ファイアウォールルールの追加 > 新しいファイアウォールルール」をクリックします。

- 「ルール名」フィールドに

VPN_LAN_allowと入力し、「ファイアウォールトラフィックのログ」を選択します。 -

設定を指定します。

設定 値 送信元ゾーン VPN 送信元ネットワークとデバイス lan-vpc 宛先ゾーン LAN 宛先ネットワーク lan-local サービス 任意 -

「保存」をクリックします。

次に例を示します。

トンネルのステータスを確認する

Sophos Firewall と AWS VPC コンソールで、トンネルのステータスを確認できます。

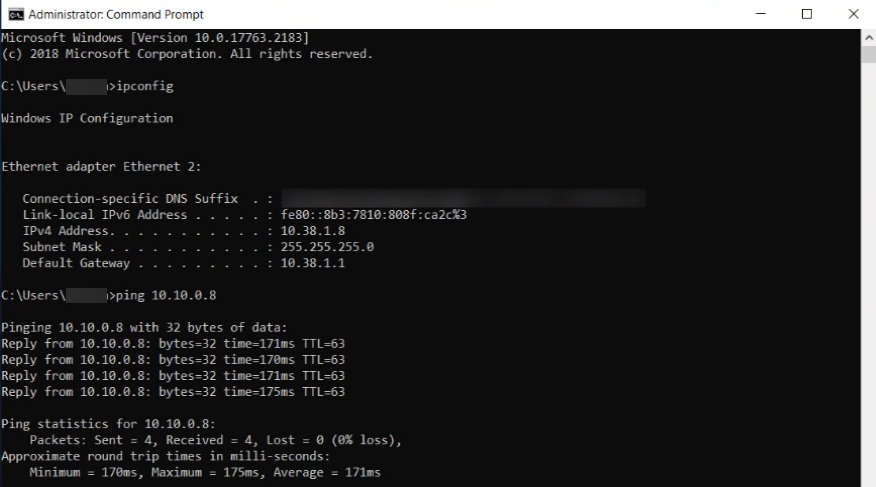

トラフィックを生成する

ローカルネットワークのデバイスから Amazon VPC のリソースに ping を実行することで、トラフィックが VPC 接続を通過しているかどうかを確認できます。以下の例は、ローカルネットワークの 10.38.1.8 から Amazon VPC の 10.10.0.8 への ping が成功したことを示しています。

詳細情報