SSL / TLS インスペクションおよび複合化を設定する

DPI モードや Web プロキシモードでは、SSL / TLS インスペクションおよび HTTPS 復号化の設定ができます。

安全な Web コンテンツを復号化した後、Sophos Firewall はこの CA によって署名された証明書を使用してコンテンツを再度暗号化します。信頼できない証明書のエラーを防ぐには、署名 CA をユーザーのエンドポイントにインストールする必要があります。

次の手順を実行します。

- トラフィックをマスカレードするデフォルトの SNAT ルールがあるかどうかを確認します。

- Web ポリシーの設定。

- Web フィルタリングに使用するファイアウォールルールを設定します。

- インスペクションルールと復号化ルールおよび設定を適用します。

- 署名 CA をダウンロードします。

- ユーザーのエンドポイントにインストールします。

SNAT ルールの確認

- 「ルールとポリシー > NAT ルール」に移動します。

-

デフォルト SNAT IPv4 のルールリストを確認します。

これは、IPv4 送信トラフィックをマスカレードするデフォルトの SNAT ルールです。

-

ルールがない場合、または IPv6 トラフィックのルールを作成したい場合は、次の手順を実行します。

- NAT ルールリストの上にある IPv4 または IPv6 をクリックします。

- 「NAT ルールの追加 > 新しい NAT ルール」をクリックします。

- 名前を入力します。

- 「変換後の送信元 (SNAT)」を「MASQ」に設定します。

- 「保存」をクリックします。

Web ポリシーの追加

この例には、Web カテゴリを使用して Web ポリシールールを追加する方法を示します。

- 「Web > ポリシー」に移動し、「追加」をクリックします。

- 名前を入力します。

- 「ルールの追加」をクリックします。

- 「ユーザー」で、ドロップダウンリストをクリックし、「任意のユーザー」の選択を解除して、「新しい項目の追加」をクリックします

- 必要なユーザーとグループを選択し、 「選択した項目を適用」をクリックします。

- 「アクティビティ」で、ドロップダウンリストをクリックし、「すべての Web トラフィック」をクリアして、「新しい項目の追加」をクリックします。

- アクティビティリスト内で「Web カテゴリ」を選択し、当該カテゴリを選択して「選択した項目を適用」をクリックします。

- 「アクション」で、 「HTTP の許可」を選択します。

- HTTP アクションのとなりにあるドロップダウンリストをクリックし、「HTTP の許可」を選択します。

- 「制約」下で、ルールを適用する時間を選択します。

- 「ステータス」をオンにします。

- 「保存」をクリックします。

単一ファイアウォールルールの設定

ファイアウォールルール内では Web フィルタリング設定を構成する必要があります。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「ファイアウォールルールの追加」をクリックして、「新しいファイアウォールルール」を選択します。

- 名前を入力します。

- 「アクション」を「承諾」に設定します。

- 「送信元ゾーン」を「LAN」および「Wi‑Fi」に設定します。

- 「送信元ネットワークとデバイス」に対して、必要なローカルサブネットを選択します。

- 「宛先ゾーン」を「WAN」に設定します。

- 「宛先ネットワーク」を「任意」に設定します。

- 「サービス」が「任意」に設定されていることを確認します。

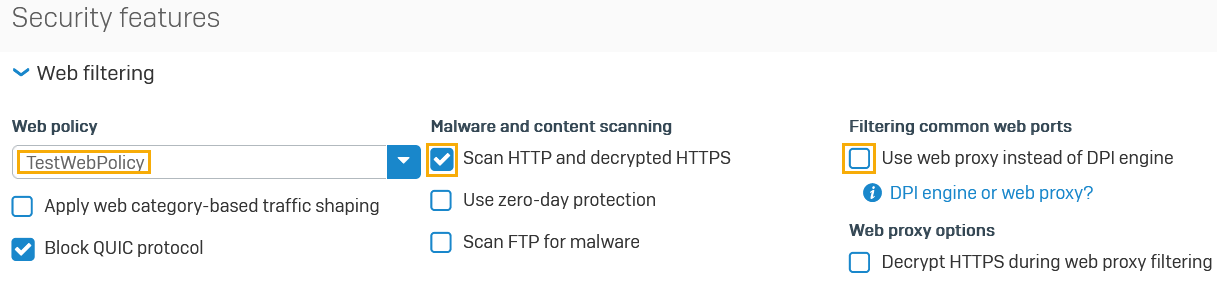

- 「セキュリティ機能」で、 「Web フィルタリング」をクリックします。

- ドロップダウンリストから、作成した「Web ポリシー」を選択します。

- 「マルウェアスキャンとコンテンツスキャン」で、「HTTP および復号化した HTTPS をスキャン」を選択します。

-

「一般的な Web ポートをフィルタリング」で、「DPI エンジンではなく Web プロキシを使用する」が選択されていないことを確認します。

次に例を示します。

-

「保存」をクリックします。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「ファイアウォールルールの追加」をクリックして、「新しいファイアウォールルール」を選択します。

- 名前を入力します。

- 必要に応じて「アクション」を変更します。

- 「送信元ゾーン」を「LAN」および「Wi‑Fi」に設定します。

- 「送信元ネットワークとデバイス」に対して、必要なローカルサブネットを選択します。

- 「宛先ゾーン」を「WAN」に設定します。

- 「宛先ネットワーク」を「任意」に設定します。

-

「サービス」を「任意」に設定します。

特定のサービスを選択する場合は、ネットワーク設定に基づいてオプションを選択します。

- 透過型プロキシ: HTTP および HTTPS。

- 直接型プロキシ: 「Web > 全般設定 > Web プロキシの設定」で設定した HTTP、HTTPS、および Web プロキシリスニングポートです。

-

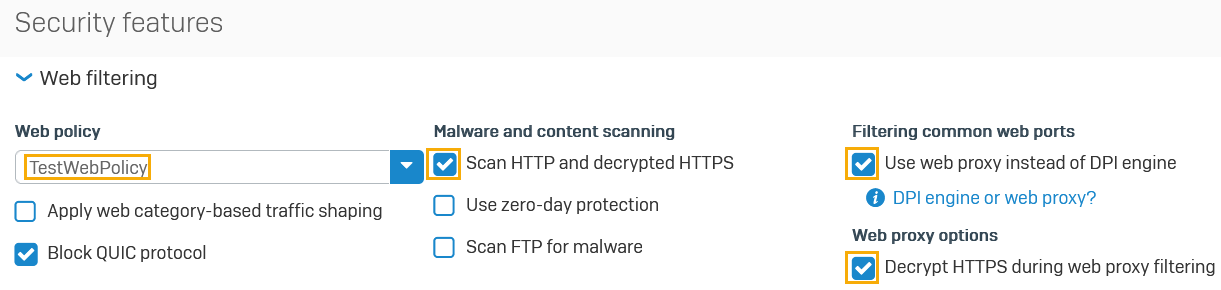

「セキュリティ機能」で、 「Web フィルタリング」をクリックします。

- ドロップダウンリストから、作成した「Web ポリシー」を選択します。

- 「マルウェアスキャンとコンテンツスキャン」で、「HTTP および復号化した HTTPS をスキャン」を選択します。

- 「一般的な Web ポートをフィルタリング」で、「DPI エンジンではなく Web プロキシを使用する」を選択します。

-

「Web プロキシでのフィルタリング中に HTTPS を復号化する」を選択します。

次に例を示します。

-

「保存」をクリックします。

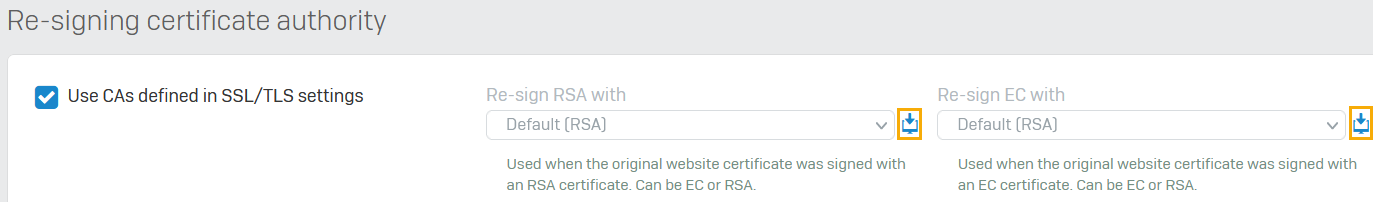

HTTPS 復号化の適用

安全な Web コンテンツを検査して復号化した後、Sophos Firewall は設定されている CA によって署名された証明書を使用してコンテンツを再度暗号化します。この例では、組み込み署名 CA を適用する方法を示します。カスタム CA を使用するには、 「TLS トラフィック用の下位 CA およびルート CA の追加」を参照してください。

SSL / TLSインスペクションルールは、DPI モードで設定します。

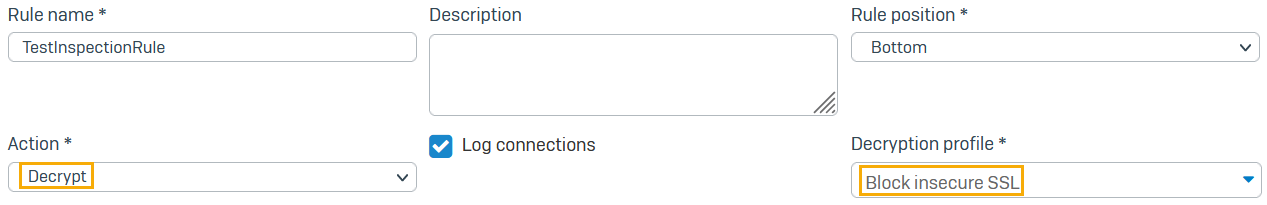

- 「ルールとポリシー > SSL / TLS インスペクション」に移動し、「追加」をクリックします。

- ルール名を入力します。

- 「アクション」を「復号化」に設定します。

-

「復号化プロファイル」を「安全でない SSL をブロック」に設定します。

設定は、「プロファイル > 復号化のプロファイル」で確認できます。

-

「送信元ゾーン」を「LAN」および「Wi‑Fi」に設定します。

- 「送信元ネットワークとデバイス」に対して、必要なローカルサブネットを選択します。

- 「宛先ゾーン」を「WAN」に設定します。

- 「宛先ネットワーク」を「任意」に設定します。

- 「サービス」を「任意」に設定します。

- 「保存」をクリックします。

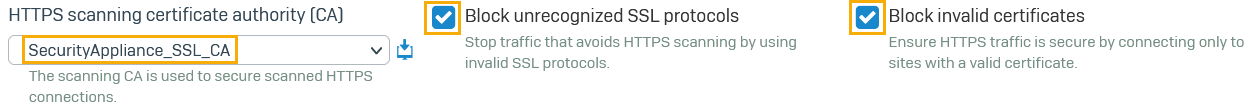

- 「Web > 全般設定」に移動します。

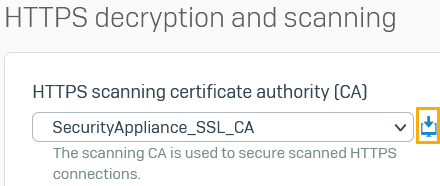

- 「HTTPS 復号化とスキャン」まで、下にスクロールします。

-

「HTTPS スキャン認証機関 (Ca)」で、スキャン済みの HTTPS 接続を保護する CA を選択します。

Sophos Firewall で使用可能なビルトイン証明書または内部証明書を選択するか、または外部 CA を使用します。

-

「認識されていない SSL プロトコルをブロック」を選択します。

- 「無効な証明書のブロック」が選択されていることを確認します。

-

「適用」をクリックします。

次に例を示します。

-

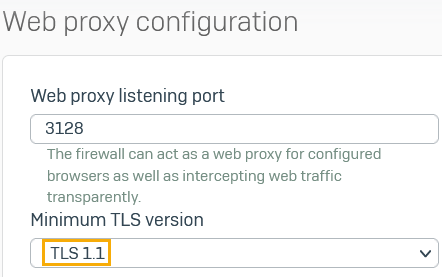

「Webプロキシ設定」で、「TLS 1.1」が選択されていることを確認します。

-

「適用」をクリックします。

署名 CA のダウンロード

透過型プロキシモードおよび直接型プロキシモードでは、次の手順を実行する必要があります。

- 「Web > 全般設定」に移動します。

- 「HTTPS 復号化とスキャン」まで、下にスクロールします。

-

「HTTPS スキャン認証局 (CA)」で、選択した CA のとなりにあるダウンロードボタンをクリックします。

信頼できない証明書によるエラーメッセージを防ぐには、この CA をユーザーのエンドポイントにインストールする必要があります。詳細は、エンドポイントへの CA の手動追加を参照してください。

直接型プロキシモードの場合は、ユーザーのゾーンの Web プロキシサービスを許可する必要があります。次の手順を実行します。

- 「管理 > デバイスのアクセス」に移動します。

- 「その他のサービス > Webプロキシ」で、「LAN」と「Wi‑Fi」を選択します。

- 「適用」をクリックします。

ユーザーのエンドポイントに CA をインストールするには、「エンドポイントへの CA の手動追加」を参照してください。