Sophos Firewall の強化

Sophos Firewall を強化するためのベストプラクティスをご覧ください。また、これらのベストプラクティスを、ネットワーク内のサードパーティファイアウォールを含むネットワークインフラにも適用する必要があります。

ファームウェアを最新の状態に保つ

すべての SFOS アップデートには、重要なセキュリティ強化が含まれています。

-

ファームウェアの更新:

- 「バックアップとファームウェア」>「ファームウェア」に移動し、ファームウェアが最新の状態に保たれていることを確認します。詳細は、ファームウェアを参照してください。

- メンテナンスリリース:各アップデートには重要なセキュリティ修正が含まれている可能性があるため、すべてのメンテナンスリリース (MR) を含むすべてのアップデートを導入します。

-

アップデートの追跡:

- Sophos Central またはファイアウォールの Web 管理コンソールで、ファームウェアのアップデートを少なくとも月に 1 回は確認します。

- Sophos Firewall コミュニティでは、最新のアップデートやニュースを追跡できます。詳細については、Sophos Firewall コミュニティを参照してください。

- リリースノートを確認します。Sophos Firewall リリースノートを参照してください。

-

アップデートのスケジュール設定:Sophos Central でアップデートのスケジュールを簡単に設定し、ネットワークの中断を最小限に抑えることができます。

- 高可用性 (HA):HA クラスタを導入できます。これにより、ネットワークを中断せずに、ファームウェアをアップグレードできます。詳細は、高可用性についてを参照してください。

ファイアウォールサービスへのアクセスを制限する

-

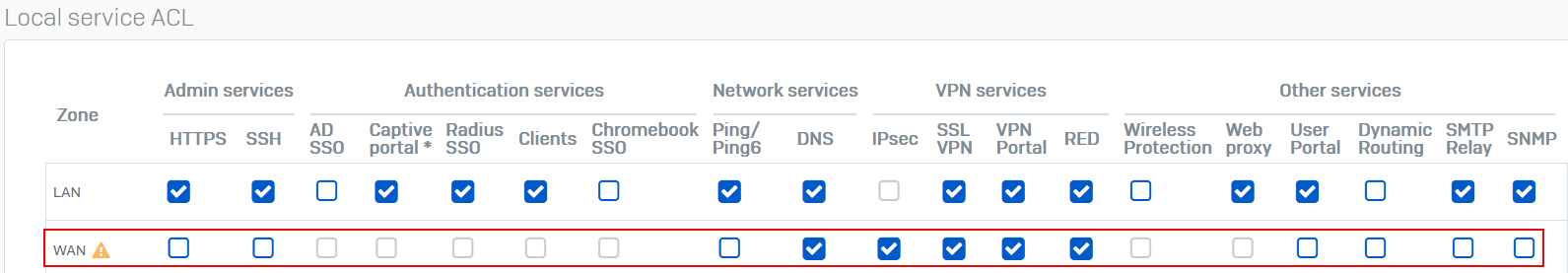

「管理」>「デバイスアクセス」に移動し、WAN ゾーンで絶対に必要なサービス以外が選択されていないことを確認します。

-

管理者アクセス:

- WAN インターフェイスではサービスがインターネットに公開されるため、WAN インターフェイスでは絶対に必要なサービス以外をオフにすることがきわめて重要です。特に、HTTPS (Web 管理コンソール) とSSH (CLI) 管理サービスをオフにすることが重要です。詳細は、ローカルサービス ACL: デバイスのアクセス制御についてを参照してください。

- 管理インターフェイスがオフになっているか、特定の信頼できる LAN IP アドレスからのみアクセスできることを確認します。

-

ユーザーポータルへの WAN アクセスをオンにしないでください。代わりに、VPN を使ってリモートアクセスしてください。

-

-

リモートユーザーには、ZTNA を検討してください。ZTNA は VPN よりも安全です。管理者は ZTNA を使用して、ネットワークデバイスにリモートアクセスし、管理することができます。詳細については、Sophos ゼロトラスト ネットワークアクセスを参照してください。

- VPN を使用する場合は、堅牢化され、コンテナ化された VPN ポータルから、VPN クライアントおよび設定にアクセスします。VPN ポータルへの WAN アクセスは、VPN 設定が変更され、ユーザーがこれらの設定をダウンロードする必要がある場合にのみオンにしてください。詳細は、VPN およびユーザーポータルを参照してください。

- すべてのポータルで多要素認証を使用します。

- ファイアウォールをリモートで管理するには、Web 管理コンソールへの WAN アクセスをオンにするよりも、シングルサインオンなど、Sophos Central ソリューションを使用する方が圧倒的にセキュリティが堅牢です。Sophos Firewall の Sophos Central 管理の有効化を参照してください。

強力なパスワード、MFA、ロールベースのアクセスを使用する

- すべての管理者とユーザーに対して 多要素認証 (MFA)を オンにし、ポータルと VPN にアクセスする際のセキュリティを強化します。詳細は、多要素認証 (MFA)を参照してください。

- すべての管理者とユーザーに強力なパスワードを施行し、窃取された認証情報や総当たり攻撃による不正アクセスからファイアウォールを保護します。

-

サインインのセキュリティ設定が、繰り返される試行の失敗をブロックするように設定されていることを確認してください。

詳細は、管理者とユーザーの設定を参照してください。

-

CAPTCHA はオフにしないでください。この機能はデフォルトで有効になっています。

- ロールベースの管理者アクセス権を使用して、リスクを制限します。詳細は、デバイスアクセスを参照してください。

社内システムへのアクセスを最小限に抑える

NAT ルールによって WAN に公開されるデバイスはすべて、潜在的なリスクです。可能なかぎり、モノのインターネット (IoT) デバイスを含む内部デバイスは、NAT や受信接続経由でインターネットに公開しないでください。

- すべての NAT ルールとファイアウォールルールを定期的に監査、確認し、要求されていない WAN から LAN へのアクセスやリモートアクセスを許可していないことを確認してください。詳細は、NAT ルールを参照してください。

- ファイアフォールルールの定期的なテストと監査を実行し、リスクの高い構成ドリフトを特定します。特に、ファイアウォールの WAN 側に公開されているサービスに重点的に注意を払います。

- リモート管理および社内システムへのアクセスには、ZTNA または VPN を使用してください。

- 特に、リモートデスクトップアクセスによって、社内システムをインターネットに公開しないでください。

- クラウドプロキシサービスを提供せず、NAT 経由の直接アクセスを必要とする IoT デバイスをシャットダウンします。このようなデバイスは攻撃者にとって理想的な標的です。

適切な保護の設定

-

エクスプロイトからネットワークを守るために、次の手順を実行します。

- 信頼できない受信トラフィックのファイアウォールルールに侵入防御ポリシーを適用します。

- 「侵入防御」>「DoS/スプーフ防御」に移動し、DoS および DDoS 攻撃からネットワークを保護するための防御設定とポリシーを設定します。

- なりすまし防止をオンにし、すべての DoS 攻撃の種類に警告を適用します。

詳細は、侵入防御を参照してください。

-

ファイアウォールルール

- ANY-to-ANY 接続を許可するファイアウォールルールがないことを確認してください。

- ファイアウォールルールを設定し、不審な国や地域、取引のない地域からのトラフィックをブロックします。詳細は、国別のファイアウォールルールの作成を参照してください。

-

「アクティブな脅威対応」に移動し、次の手順を実行します。

- 「Sophos X-Ops 脅威フィード」を有効にし、「ログしてドロップ」に設定します。

-

MDR 脅威フィードを設定できます。これにより、Sophos MDR のアナリストが、悪意のあるサーバーに関連するネットワークトラフィックに基づいて、リアルタイムの脅威フィードをプッシュできます。

詳細は、アクティブな脅威対応を参照してください。

-

攻撃を監視するには、ネットワーク検出および対応 (NDR) を使用し、ファイアウォールへのトラフィックとファイアウォールからのトラフィック、およびファイアウォールを通過するトラフィックを監視します。

アラートと通知をオンにする

- 「システムサービス」>「通知リスト」に移動し、システムで生成されたイベントのアラートと通知を選択して、管理者に通知します。メール通知と SNMP トラップを選択できます。

- イベントのリストを確認し、システムおよびセキュリティイベントを監視して、問題が発生した場合は迅速に対応します。

- ファイアウォールから Sophos Central および任意のセキュリティ情報イベント管理 (SIEM) ソリューションにログが送信されることを確認してください。詳細は、ログを参照してください。