ルートベースの IPsec VPN を使用して、オンプレミスのファイアウォールを Microsoft Azure に接続する

ルートベースの IPsec VPN 接続を使用して、オンプレミスの Sophos Firewall を Microsoft Azure 仮想ネットワークに接続できます。

要件

次の条件を満たす必要があります。

- オンプレミスの Sophos Firewall にパブリック IP アドレスが割り当てられていること。NAT を処理するネットワークデバイスの背後に配置されていないこと。

- Microsoft Azure 仮想ネットワーク。

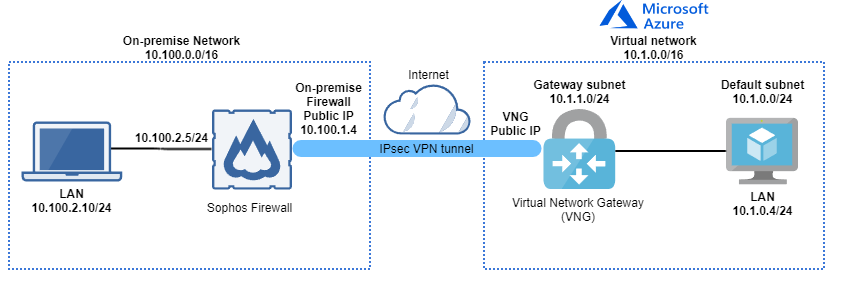

ネットワーク図

Microsoft Azure の設定

ローカルネットワーク ゲートウェイの作成

ローカルネットワークゲートウェイは、オンプレミスのファイアウォールを参照します。ローカルネットワークゲートウェイを設定するには、次の手順を実行します。

- Microsoft Azure ポータルにサインインします。

- 「ローカルネットワークゲートウェイ」に移動します。検索ボックスで検索することもできます。

- 「作成」をクリックします。

-

「基本」タブで次の設定を構成します。

-

プロジェクト詳細

- サブスクリプション: Microsoft Azure ポータルアカウントに関連付けられているサブスクリプションを選択します。

- リソース グループ: リソースグループを選択するか、新しいグループを作成します。

-

インスタンスの詳細

- リージョン:リージョンを選択します。お客様の地域に最も近いリージョンを選択することをお勧めします。

- 名前:名前を入力します。

- エンドポイント:「IP アドレス」を選択します。

- IP アドレス: オンプレミスファイアウォールのパブリック IP アドレスを入力します。

- アドレス空間:オンプレミスネットワークのアドレス範囲を入力します。例:

10.100.0.0/16。

-

-

「確認して作成」をクリックします。

検証テストが開始します。失敗した場合は、設定を確認してください。

-

検証テストが成功したら、詳細を確認し、「作成」をクリックします。

展開には数分かかります。

-

展開が完了したら、「リソースに移動」をクリックして、アカウントでリソースが展開されていることを確認します。

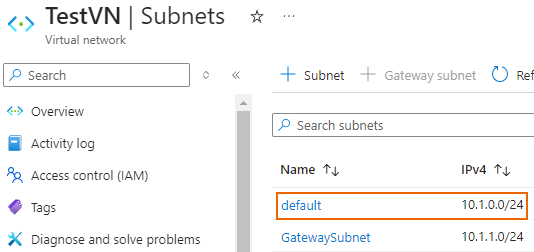

ゲートウェイサブネットの作成

ゲートウェイサブネットを作成するには、次の手順を実行します。

- 「仮想ネットワーク」に移動します。検索ボックスで検索することもできます。

- 「Microsoft Azure 仮想ネットワーク」をクリックします。

- 「設定」 > 「サブネット」を選択し、「ゲートウェイサブネット」をクリックします。

-

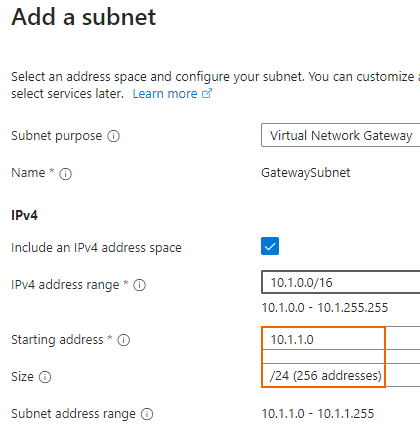

次の設定を行います。

- 開始 IP アドレス:ネットワークアドレスを入力します。

- サイズ: サブネットマスクを選択します。

例:

10.1.1.0/24。 -

「追加」をクリックします。

ヒント

将来の拡張に対応できるように、/24 や /28 などの大きなサブネットを使用してください。

仮想ネットワークゲートウェイの作成

新しい仮想ネットワークゲートウェイを作成するには、次の手順を実行します。

- 「仮想ネットワークゲートウェイ」に移動します。検索ボックスで検索することもできます。

- 「作成」をクリックします。

-

「基本」タブで次の設定を構成します。

-

プロジェクト詳細

- サブスクリプション: Microsoft Azure ポータルアカウントに関連付けられているサブスクリプションを選択します。

-

インスタンスの詳細

- 名前:名前を入力します。

- リージョン:使用したのと同じリージョンを選択します。

- ゲートウェイの種類:「VPN」を選択します。

- SKU:SKU を選択します。ゲートウェイの SKU とパフォーマンスを参照してください。

- 世代:「Generation1」を選択します。

-

仮想ネットワーク: このゲートウェイの追加先の仮想ネットワークを選択します。

注

必要な仮想ネットワークが表示されない場合は、正しいリージョンを選択しているかどうかを確認してください。

-

パブリック IP アドレス

- パブリック IP アドレス: 「新規作成」を選択します。

- パブリック IP アドレス名: 名前を入力します。

- 可用性ゾーン:1 を選択します。

- アクティブ-アクティブモードの有効化:「有効」を選択します。

-

2 番目のパブリック IP アドレス

- 2 番目のパブリック IP アドレス:「新規作成」を選択します。

- パブリック IP アドレス名: 名前を入力します。

- 可用性ゾーン:1 を選択します。

- BGP の構成:「Disabled」を選択します。

-

認証情報 (プレビュー)

- Key Vault アクセスの有効化:「Disabled」を選択します。

-

-

「確認して作成」をクリックします。

検証テストが開始します。失敗した場合は、設定を確認してください。

-

検証テストが成功したら、詳細を確認し、「作成」をクリックします。

展開プロセスには最大で 45 分間かかる場合があります。

-

展開が完了したら、「リソースに移動」をクリックして、アカウントでリソースが展開されていることを確認します。

IPsec VPN 接続の作成

VPN 接続を作成するには、次の手順を実行します。

- 「仮想ネットワークゲートウェイ」に移動します。検索ボックスで検索することもできます。

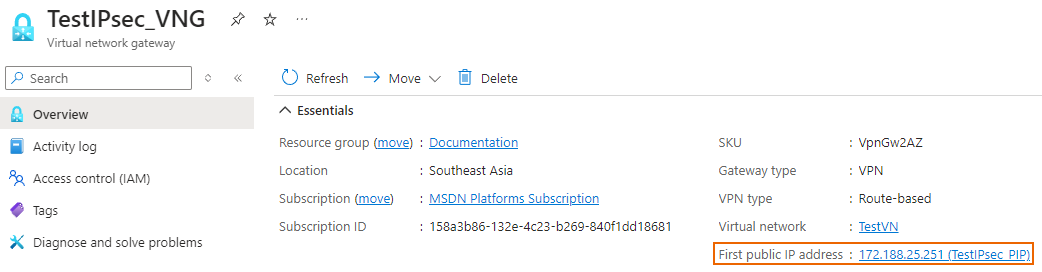

-

作成した仮想ネットワークゲートウェイをクリックし、最初のパブリック IP アドレスをメモしておきます。

-

「設定」>「接続」を選択し、「追加」をクリックします。

-

「基本」タブで次の設定を構成します。

-

プロジェクト詳細

- サブスクリプション: Microsoft Azure ポータルアカウントに関連付けられているサブスクリプションを選択します。

- リソース グループ: 使用したのと同じリソースグループを選択します。

-

インスタンスの詳細

- 接続の種類「サイト間 (IPsec)」を選択します。

- 名前:名前を入力します。

- リージョン:使用したのと同じリージョンを選択します。

-

-

「次へ:」をクリックします。設定を参照してください。

-

「設定」タブで次の設定を構成します。

-

仮想ネットワークゲートウェイ

- 仮想ネットワーク ゲートウェイ: 作成した仮想ネットワークゲートウェイを選択します。

- ローカル ネットワーク ゲートウェイ: 作成したローカルネットワークゲートウェイを選択します。

- 認証方法:「共有鍵 (PSK)」を選択します。

- 共有鍵 (PSK):共有鍵を入力します。オンプレミスファイアウォールでもこの共有鍵を使用する必要があります。

- IKE プロトコル:「IKEv2」を選択します。

- Azure プライベート IP アドレスを使用:選択しないでください。

- BGP を有効にする: 選択しないでください。

-

IPsec/IKE ポリシー:「デフォルト」を選択します。

注

マイクロソフトはデフォルト設定を変更する可能性があります。必ず、最初のトンネル確立と鍵の再入力の両方で、オンプレミスファイアウォールを適切に構成してください。暗号化要件と Azure VPN ゲートウェイについてを参照してください。

-

ポリシーベースのトラフィックセレクタを使用:「無効化」を選択します。

- DPD タイムアウト (秒):デフォルト値を使用します。

- 接続モード:「レスポンダのみ」を選択します。

-

-

「確認して作成」をクリックします。

検証テストが開始します。失敗した場合は、設定を確認してください。

-

検証テストが成功したら、詳細を確認し、「作成」をクリックします。

展開には数分かかります。

-

展開が完了したら、「リソースに移動」をクリックして、アカウントでリソースが展開されていることを確認します。

設定ファイルのダウンロード

設定ファイルをダウンロードするには、次の手順を実行します。

- 「仮想ネットワークゲートウェイ」に移動します。検索ボックスで検索することもできます。

- 作成した仮想ネットワークゲートウェイをクリックします。

- 「設定」 > 「接続」を選択し、作成した VPN 接続をクリックします。

-

「設定のダウンロード」をクリックして、次の設定を構成します。

- デバイスのベンダー:「汎用サンプル」を選択します。

- デバイスファミリー:「デバイスパラメータ」を選択します。

- ファームウェアバージョン:「Generic-samples-device-parameters」を選択します。

- 「設定のダウンロード」をクリックします。

-

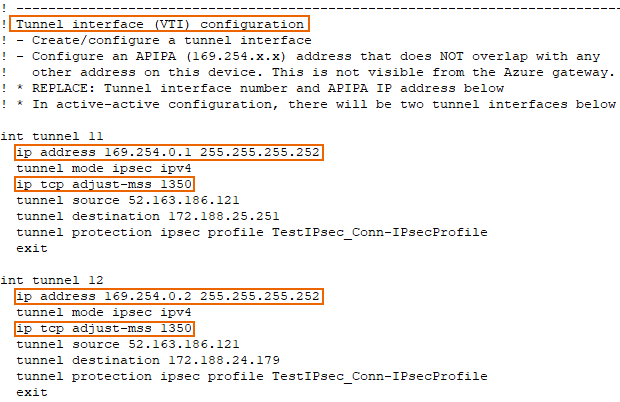

ダウンロードしたファイルを開きます。

Tunnel interface (VTI) configurationセクションに移動します。-

両方のトンネルインターフェイスの IP アドレス、サブネットマスク、最大セグメントサイズ (MSS) をメモします。

Sophos Firewall 設定

ルートベース IPsec VPN 接続の作成

ルートベースの IPsec VPN 接続を作成するには、次の手順を実行します。

- オンプレミスファイアウォールの Web 管理コンソールにサインインします。

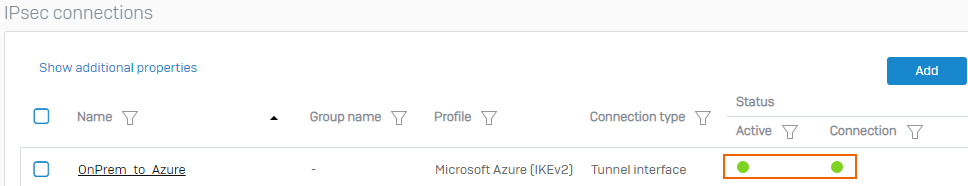

- 「サイト間 VPN」 > 「IPsec」に移動し、「追加」をクリックします。

-

次の設定を行います。

- 名前:名前を入力します。

- 接続の種類「トンネルインターフェース」を選択します。

- ゲートウェイの種類:「接続の開始」を選択します。

-

IP バージョン: デフォルトは「デュアル」です。

注

設定のデフォルトは「デュアル」ですが、この例では IPv4 プロトコルのみを使用しています。

-

保存時にアクティベート:チェックボックスを選択します。

-

プロファイル: 「Microsoft Azure (IKEv2)」を選択します。

注

Microsoft Azure の「IPsec / IKE ポリシー」のデフォルト設定は変更される可能性があります。変更された場合は、次のガイドラインに従ってオンプレミスファイアウォールの IPsec プロファイルを更新する必要があります。

- トンネルの切断が繰り返されないように、イニシエータの「フェーズ 1」および「フェーズ 2」の鍵の有効期間が、レスポンダの有効期間よりも短いことを確認してください。

- 「フェーズ 2」の鍵の有効期間が「フェーズ 1」の鍵の有効期間よりも短いことを確認してください。

-

認証の種類: 「事前共有鍵」を選択します。

- 事前共有鍵: Microsoft Azure で VPN 接続を作成したときに「共有鍵 (PSK)」で使用した鍵と同じ鍵を入力してください。

- 事前共有鍵の確認:鍵を再入力します。

- リスニングインターフェイス:ファイアウォールの WAN インターフェイスを選択します。

- ローカル ID のタイプ:「IP アドレス」を選択します。

- ローカル ID: ファイアウォールのパブリック IP アドレスを入力します。

- ゲートウェイアドレス:IPsec VPN 接続の作成でメモした最初のパブリック IP アドレスを入力します。

- リモート ID のタイプ:「IP アドレス」を選択します。

- リモート ID: IPsec VPN 接続の作成でメモした最初のパブリック IP アドレスを入力します。

-

「保存」をクリックします。

-

「事前共有鍵」プロンプトで「OK」をクリックします。

ファイアウォールが接続を開始し、接続が確立されます。

ファイアウォールルールの作成

ルートベースの IPsec VPN 接続経由で送受信のトラフィックを許可するには、ファイアウォールルールを作成する必要があります。これには、次の手順を実行します。

- 「ルールとポリシー > ファイアウォールルール」に移動します。

- 「IPv4」プロトコルを選択します。

- 「ファイアウォールルールの追加」をクリックし、「新しいファイアウォールルール」を選択します。

-

次の設定を行います。

- ルール名: 名前を入力します。

- アクション: 「許可」を選択します。

- ファイアウォールトラフィックのログ:チェックボックスを選択します。

- ルールの位置:「最上位」を選択します。

- ルールグループ:「なし」を選択します。

- 送信元ゾーン:「LAN」と「VPN」を選択します。

- 送信元ネットワークとデバイス:「Any」を選択します。

- スケジュールされた時間内:「常時」を選択します。

- 宛先ゾーン: 「LAN」と「VPN」を選択します。

- 宛先ネットワーク: 「Any」を選択します。

- サービス: 「Any」を選択します。

-

「保存」をクリックします。

XFRM インターフェースを設定する

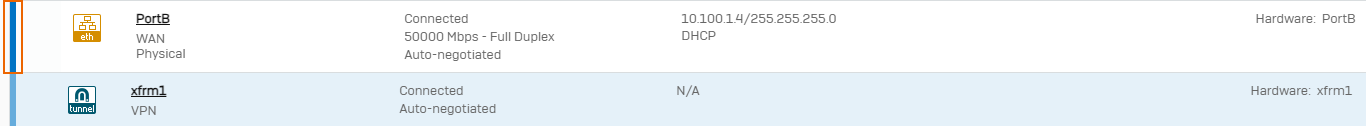

XFRM インターフェイスを設定するには、次の手順を実行します。

-

「ネットワーク」 > 「インターフェイス」に移動し、青色の縦のバーをクリックするか、WAN インターフェイスの行の任意の場所をクリックします。

トンネル用に自動的に作成された XFRM インターフェイスが表示されます。

-

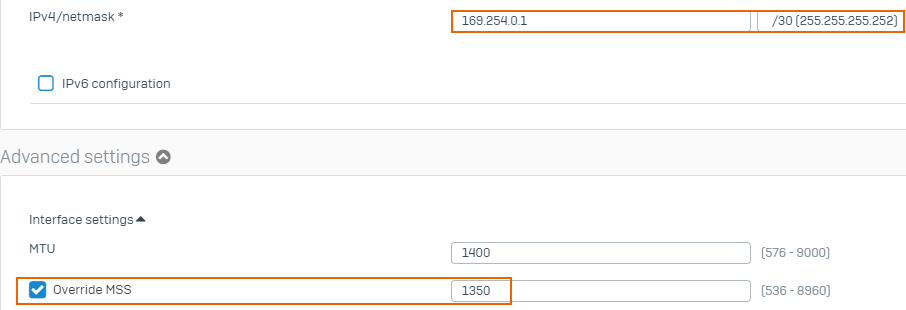

XFRM インターフェイスをクリックして、次の設定を構成します。

- IPv4/ネットマスク:IP アドレスを入力し、設定ファイルのダウンロードでメモした最初のトンネルインターフェイスのサブネットマスクを選択します。

- 「詳細設定」を展開します。

-

「MSS のオーバーライド」を選択し、設定ファイルのダウンロードでメモした最初のトンネルインターフェイスの MSS 値を入力します。

-

「保存」をクリックします。

- 「インターフェイスの更新」プロンプトで「インターフェイスの更新」をクリックします。

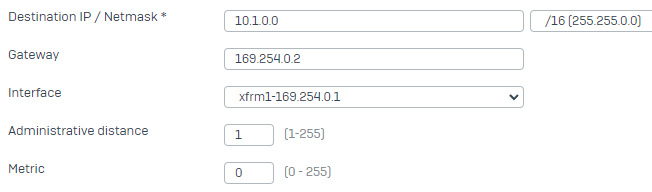

ルートの作成

XFRM インターフェイス経由で Microsoft Azure のデフォルト LAN にトラフィックをルーティングするには、ルートを作成する必要があります。この例では、静的ルートを作成します。これには、次の手順を実行します。

- 「ルーティング」 > 「静的ルーティング」に移動します。

- 「IPv4 ユニキャストルート」セクションで「追加」をクリックします

-

次の設定を行います。

-

宛先 IP/ネットマスク:Microsoft Azure 仮想ネットワークアドレスとサブネットマスクを入力します。例:

10.1.0.0/16。 -

(任意) ゲートウェイ:空欄にするか、設定ファイルのダウンロードでメモしたトンネルインターフェイスのネットワーク内の IP アドレスを入力します。

たとえば、トンネルインターフェイス IP アドレス

169.254.0.1/30は、そのネットワーク内に別の IP アドレス169.254.0.2があります。この IP アドレスは使用できません。 -

インターフェース: XFRM インターフェイスを選択します。

-

-

「保存」をクリックします。

IPsec VPN 接続の検証

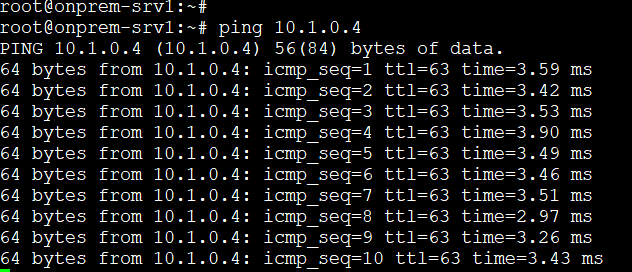

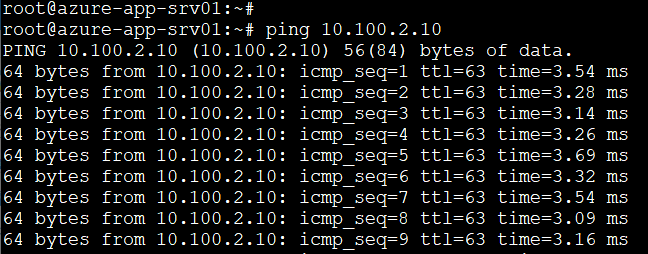

Ping テスト

接続を検証するには、次の手順を実行します。

-

ファイアウォールの背後にあるエンドポイントから Microsoft Azure 仮想マシンに向かって ping テストを実行します。

-

Microsoft Azure 仮想マシンからファイアウォールの背後にあるエンドポイントに向かって ping テストを実行します。

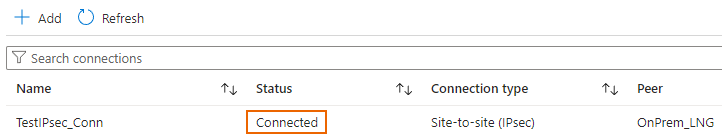

VPN 接続ステータス

VPN 接続ステータスを検証するには、次の手順を実行します。

- Microsoft Azure ポータルにサインインします。

- 「仮想ネットワークゲートウェイ」に移動します。検索ボックスで検索することもできます。

- 接続した仮想ネットワークゲートウェイをクリックします。

- 「設定」 > 「接続」を選択します。

-

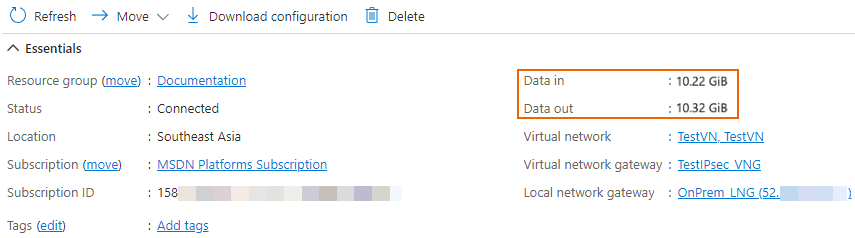

作成した VPN 接続の「ステータス」が「接続」になっていることを確認します。

-

VPN 接続をクリックし、トラフィックフローが存在することを確認します。

注

0 B と表示された場合は、接続の問題を示しているのではありません。Microsoft Azure 側でトラフィックフローが存在しない可能性が高いと考えられます。

Microsoft Azure がイニシエータである場合の動作

Microsoft Azure がイニシエータで Sophos Firewall がレスポンダの場合、子 SA の鍵の再生成タイマーが切れたときに、次の動作が発生します。

- トンネルにトラフィックが存在する:Microsoft Azure は子 SA の鍵を再生成し、新しい子 SA を確立して、古い子 SA を削除します。

-

トンネルにトラフィックがない:Microsoft Azure は子 SA の鍵を再生成せず、子 SA を削除します。次の動作が発生する可能性があります。

- Microsoft Azure LAN クライアントから Sophos Firewall LAN クライアントにトラフィックが送信される場合、Microsoft Azure はこのトラフィックの子 SA を作成します。

- Sophos Firewall LAN クライアントから Microsoft Azure LAN クライアントにトラフィックが送信される場合、Microsoft Azure は子 SA を作成しないため、トラフィックを送信できません。

注

上記のいずれのシナリオでも、IKE セッション (フェーズ 1) は有効な状態です。

トラブルシューティング

Microsoft Azure

トラブルシューティングの際には、次の情報に注意してください。

- ネットワークセキュリティグループが、トラフィックで使用されるポート番号をブロックするように設定されている場合、接続の問題が発生する可能性があります。

- デフォルトでは、仮想ネットワークゲートウェイは自動的に VPN サブネットを仮想ネットワークのルーティングテーブルにアドバタイズします。このルートがユーザー定義のルートによって上書きされていないことを確認してください。

IKE_SAの鍵を再生成するために、Microsoft Azure は有効期限切れのIKE_SAを削除し、新しい接続を作成します。これによって、数秒間のダウンタイムが生じる可能性があります。

Sophos Firewall

Sophos Central で誤検知のアラートが表示されないようにするには、イニシエータ (Sophos Firewall) の鍵の再生成タイマーを、レスポンダ (Microsoft Azure) で使用されている値よりも小さい値に変更します。