Configuration de Sophos Firewall

Une fois que votre domaine, vos stratégies et vos boîtes de réception ont été migrés, vous pouvez configurer Sophos Firewall pour relayer les emails vers votre serveur de messagerie. Si vous utilisez Google Workspace ou Microsoft 365 et que le courrier électronique n’a pas besoin d’être traité par Sophos Firewall après Sophos Central Email, ignorez ces étapes et passez à la section suivante.

Condition préalable

Avant de configurer votre pare-feu, nous vous recommandons toujours de créer une sauvegarde au cas où les paramètres devraient être rétablis. Nous vous recommandons d’effectuer ces modifications en dehors des heures de bureau pour éviter toute interruption majeure du service.

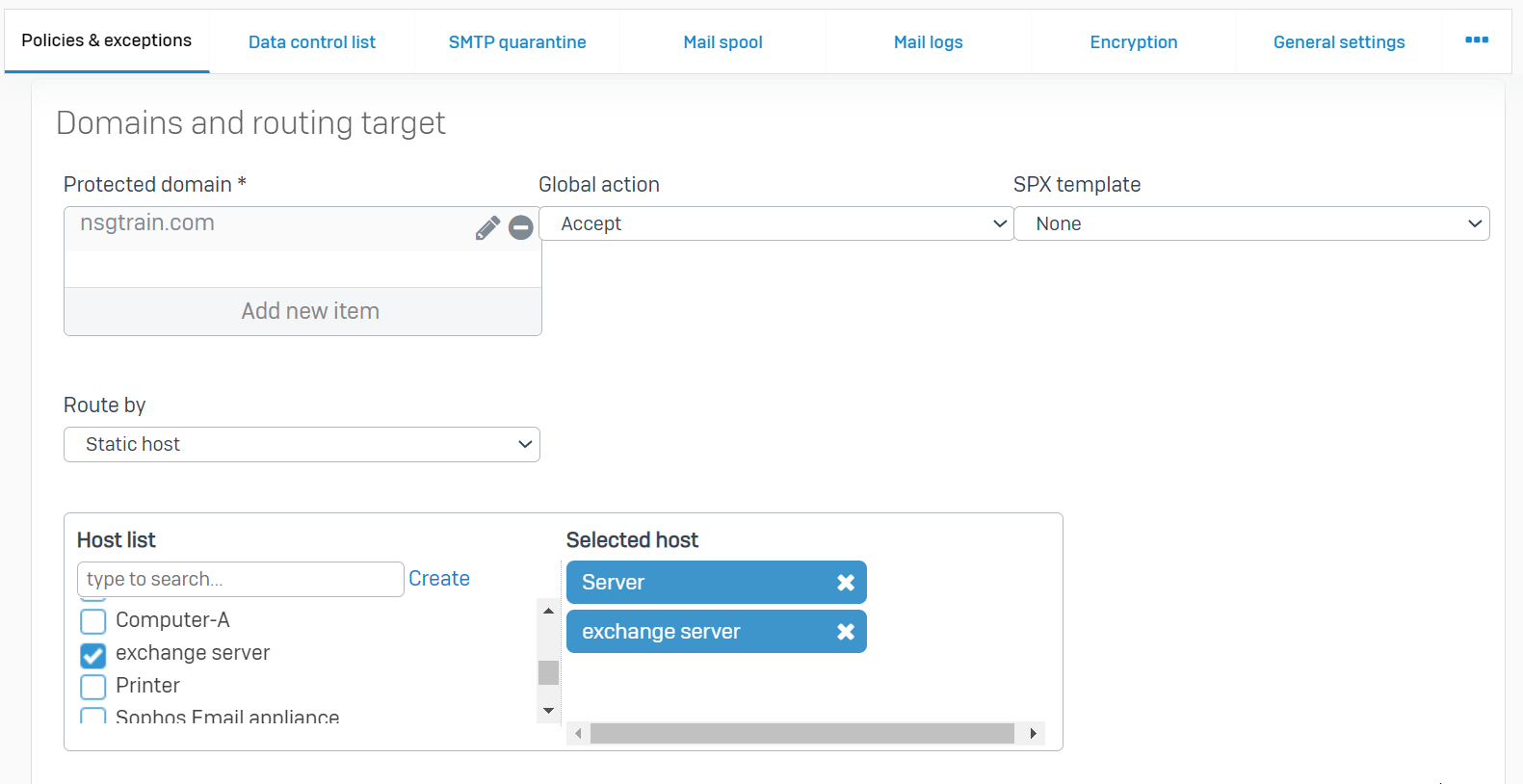

Pour traiter les emails entrants et les envoyer à votre serveur de messagerie, utilisez une règle DNAT sur Sophos Firewall. Avant de continuer, veuillez noter la configuration actuelle de votre pare-feu sous Email > Stratégies et exceptions > Stratégies > smtp Your Policy name.

- Domaine(s) protégé(s), assurez-vous de cliquer sur l’icône en forme de crayon pour vérifier tous les domaines répertoriés : par ex ; nsgtrain.com

- Itinéraire par méthode : par exemple ; Hôte statique

- Liste d’hôtes : par ex ; Serveur (192.168.1.25) et serveur Exchange (192.168.25.1)

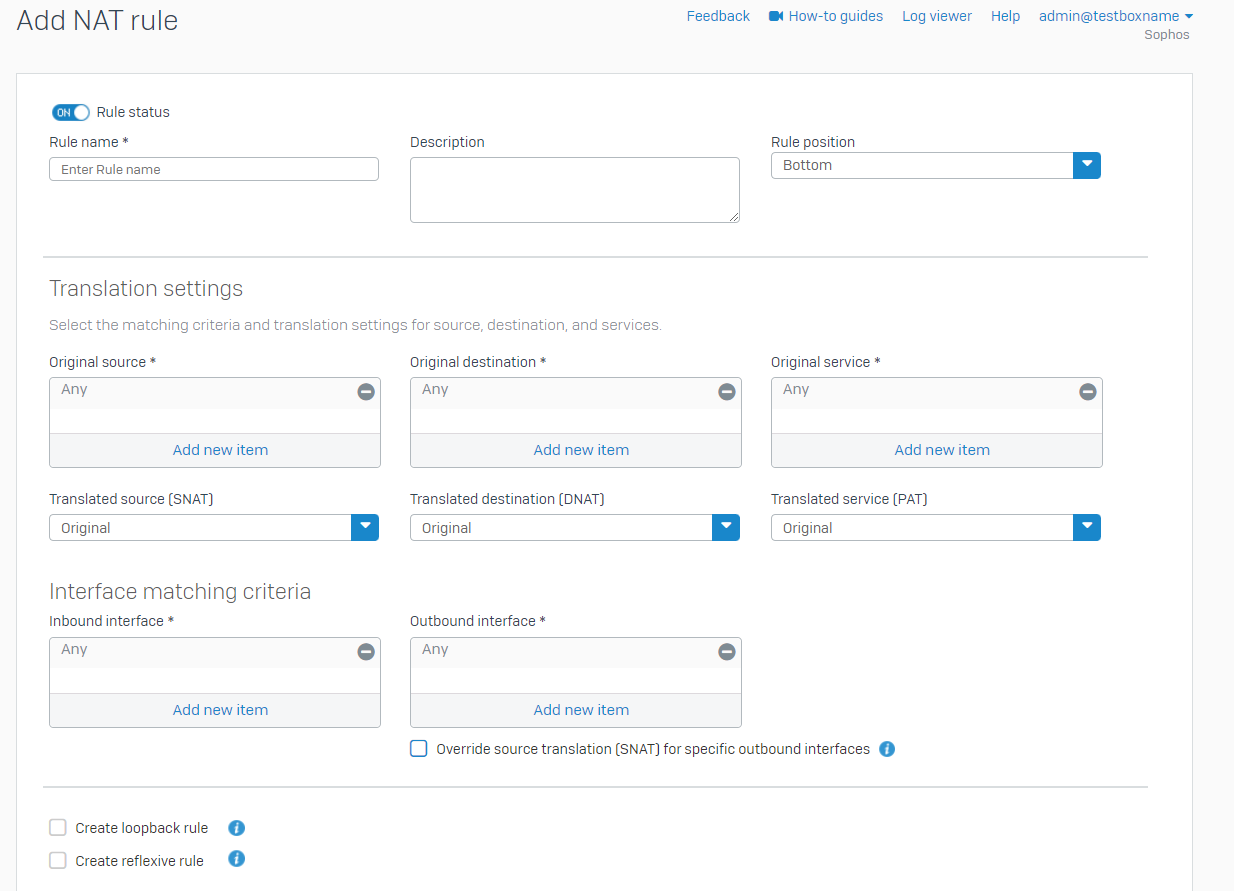

Créer une règle DNAT

Si un port SMTP standard (25, 465, 587) est utilisé pour votre règle DNAT, la règle 1 peut être ignorée. Veuillez toutefois suivre les instructions alternatives ci-dessous à l’étape 2 pour éviter toute interruption de messagerie pendant la transition. Si les emails pour « exampledomain.com » doivent être envoyés à un serveur de messagerie interne différent, assurez-vous qu’un port externe unique pour la traduction est utilisé pour chaque règle DNAT unique. Si le même serveur de messagerie interne est utilisé dans les deux stratégies SMTP (ou domaines), la règle DNAT et les ports peuvent être réutilisés.

-

Facultatif : Si vous utilisez un port non standard, créez un nouveau port de service, où Sophos Email enverra et communiquera avec Sophos Firewall pour les emails entrants.

- Allez dans Hôtes et services > Services > Ajouter

- Indiquez un nom de service, par exemple : Livraison Sophos Email

- Choisissez un port de destination qui n’est pas actuellement utilisé sur votre pare-feu, il est recommandé d’utiliser autre chose que les ports de destination 25, 465, 587

-

Allez dans Règles et stratégies > Règles NAT > Ajouter une règle NAT > Nouvelle règle NAT. Remplissez les détails comme suit. Les recommandations suivantes peuvent être modifiées en fonction de votre environnement. Tout ce qui n’est pas répertorié dans le tableau n’est pas requis.

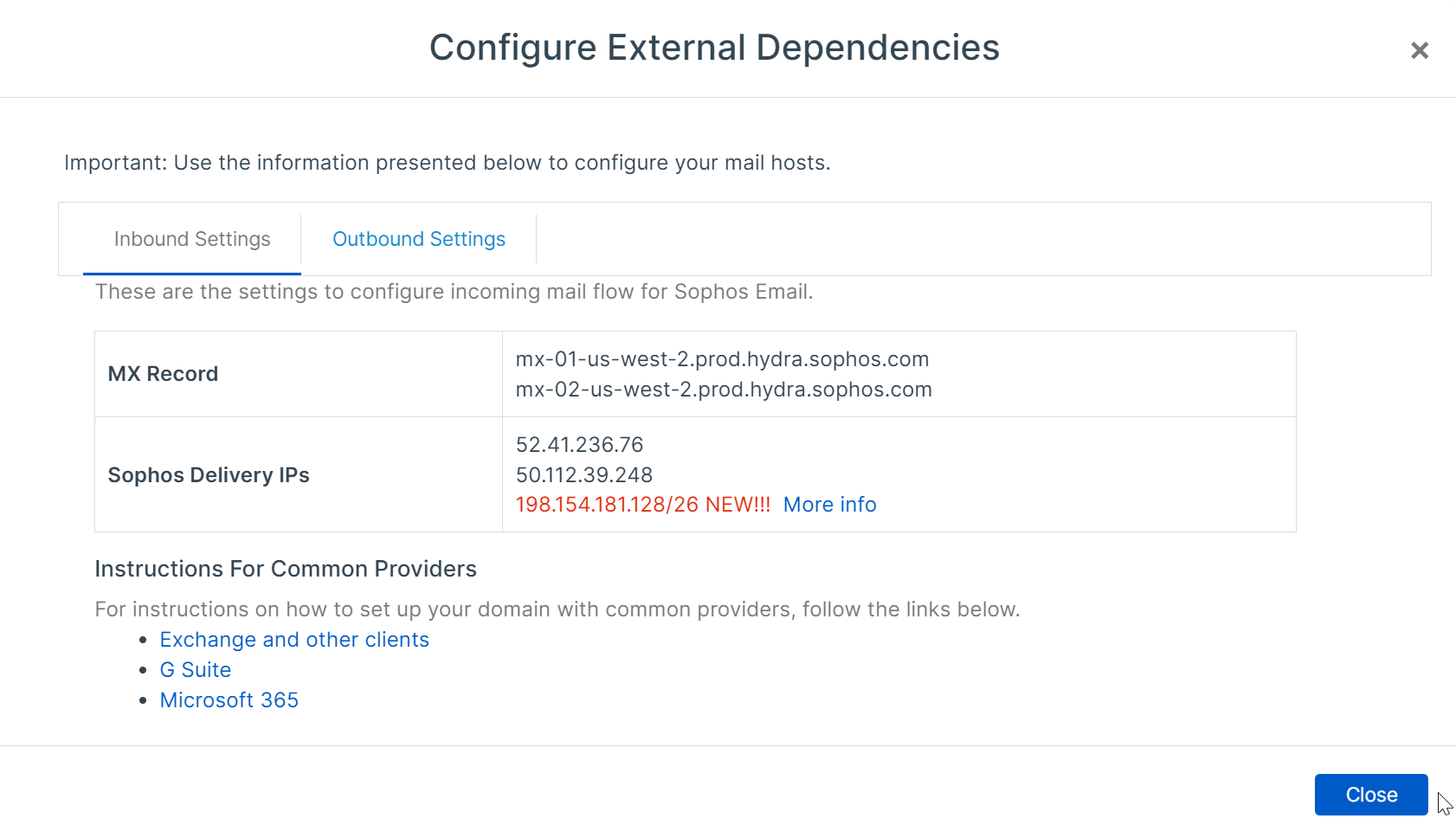

Paramètre Détails Exemple État de la règle Inactif – avant la mise à jour des enregistrements MX dans les étapes finales, cette règle peut être activée Inactif Nom de la règle Indiquez un nom à des fins administratives Sophos Email entrant Position de la règle Recommandé de positionner en haut pour éviter les conflits Haut Source originale Connectez-vous à central.sophos.com et accédez à Email Security > Paramètres > Paramètres / État des domaines > Configurer les dépendances externes. *

Saisissez tous les réseaux et adresses IP sous Adresses IP de livraison Sophos

Compte US-west-2 central :

52.41.236.76

50.112.39.248

198.154.181.128/26Destination originale Les interfaces WAN du pare-feu permettent d’accepter les emails entrants. #PortB (WAN) Service original Le port de destination de Sophos Email enverra les emails entrants à partir de l’étape 1. Livraison Sophos Email (port 1234) Destination traduite (DNAT) L’emplacement de votre serveur de messagerie, selon les étapes préalables ci-dessus, en fonction du type Acheminer par /

- Hôte statique : Si l’email est remis à plusieurs serveurs de messagerie, sélectionnez Ajouter > Liste d’IP et spécifiez l’adresse IP de chaque serveur de messagerie, sinon le nom de serveur unique peut être sélectionné.

- Hôte DNS : Sélectionnez Ajouter > FQDN > Nom d’hôte DNS

- MX : Résolvez l'enregistrement MX interne de votre domaine et spécifiez manuellement le nom de domaine complet ou l'adresse IP vers laquelle il est résolu en sélectionnant Ajouter > Vos adresses IP/FQDN résolus.

Serveur de messagerie interne Service traduit (PAT) Si un port non standard pour le service d’origine (pas le port 25) est utilisé, cela sera probablement nécessaire car votre serveur de messagerie écoute probablement sur les ports smtp standard (par exemple le port 25) SMTP (port 25) Interface d’entrée Spécifiez toutes les interfaces d’où les emails entrants arriveront, ce qui correspondra probablement aux interfaces de la Destination d’origine PortB Méthode d’équilibrage de charge (paramètres avancés) – Facultatif Si plusieurs destinations traduites ou serveurs de messagerie sont utilisés, la méthode d’équilibrage de charge peut être définie.

Bilan de santé circulaire, port 25Exemple de règle DNAT ci-dessous

-

Sélectionnez Enregistrer une fois les informations confirmées.

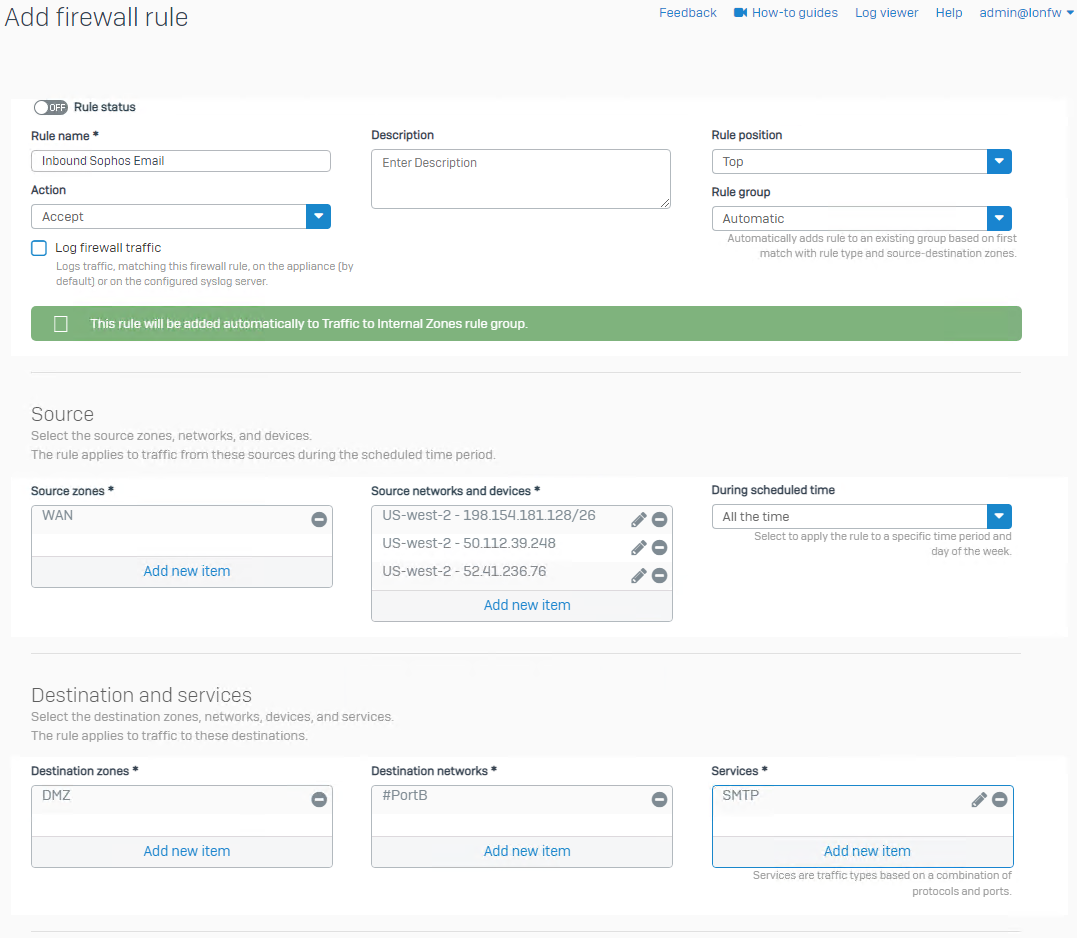

Créer une règle de pare-feu

Ensuite, une règle de pare-feu devra être créée pour s’assurer que seuls les emails provenant de Sophos Email sont acceptés par le pare-feu. Allez dans Règles et stratégies > Règles de pare-feu > Ajouter une règle de pare-feu > Nouvelle règle de pare-feu.

-

Remplissez les détails comme suit. Les recommandations suivantes peuvent être modifiées en fonction de votre environnement. Tout ce qui n’est pas répertorié dans le tableau n’est pas obligatoire ou peut être défini par défaut.

Paramètre Détails Exemple État de la règle Inactif – avant la mise à jour des enregistrements MX dans les étapes finales, cette règle peut être activée Inactif Nom de la règle Indiquez un nom à des fins administratives Sophos Email entrant Position de la règle Recommandé de positionner en haut pour éviter les conflits Haut Zones émettrices Toutes les interfaces de pare-feu assignées à la zone d’où il acceptera les emails entrants, probablement WAN WAN Réseaux et appareils émetteurs Connectez-vous à central.sophos.com et accédez à Email Security > Paramètres > Paramètres / État des domaines > Configurer les dépendances externes. *

Saisissez tous les réseaux et adresses IP sous Adresses IP de livraison SophosCompte US-west-2 central :

52.41.236.76

50.112.39.248

198.154.181.128/26Zone de destination Zone dans laquelle se trouve le serveur de messagerie interne, identique à la destination traduite à partir de la règle NAT précédente créée Le serveur de messagerie interne se trouve dans la zone DMZ : DMZ Réseau de destination L’interface de destination Sophos Email enverra les emails entrants à la « destination d’origine » dans la règle NAT #PortB Services Fournit les ports d’écoute (services) et Sophos Firewall accepte les emails entrants de Sophos Email. Dans cet exemple, le port WAN écoute le port 1234. Port TCP 1234 Un exemple de règle de pare-feu est répertorié ci-dessous.