Sophos Firewallの設定

ドメイン、ポリシー、メールボックスが移行されたら、メールサーバーに電子メールをリレーするようにSophos Firewallを構成できるようになりました。Google WorkspaceまたはMicrosoft 365を使用していて、メールをSophos Firewall After Sophos Centralメールで処理する必要がない場合は、これらの手順をスキップして次のセクションに進みます。

前提条件

ファイアウォールを構成する前に、設定を元に戻す必要がある場合に備えて、バックアップを作成することをお勧めします。これらの変更は、サービスの大規模な中断を避けるため、営業時間外に行うことをお勧めします。

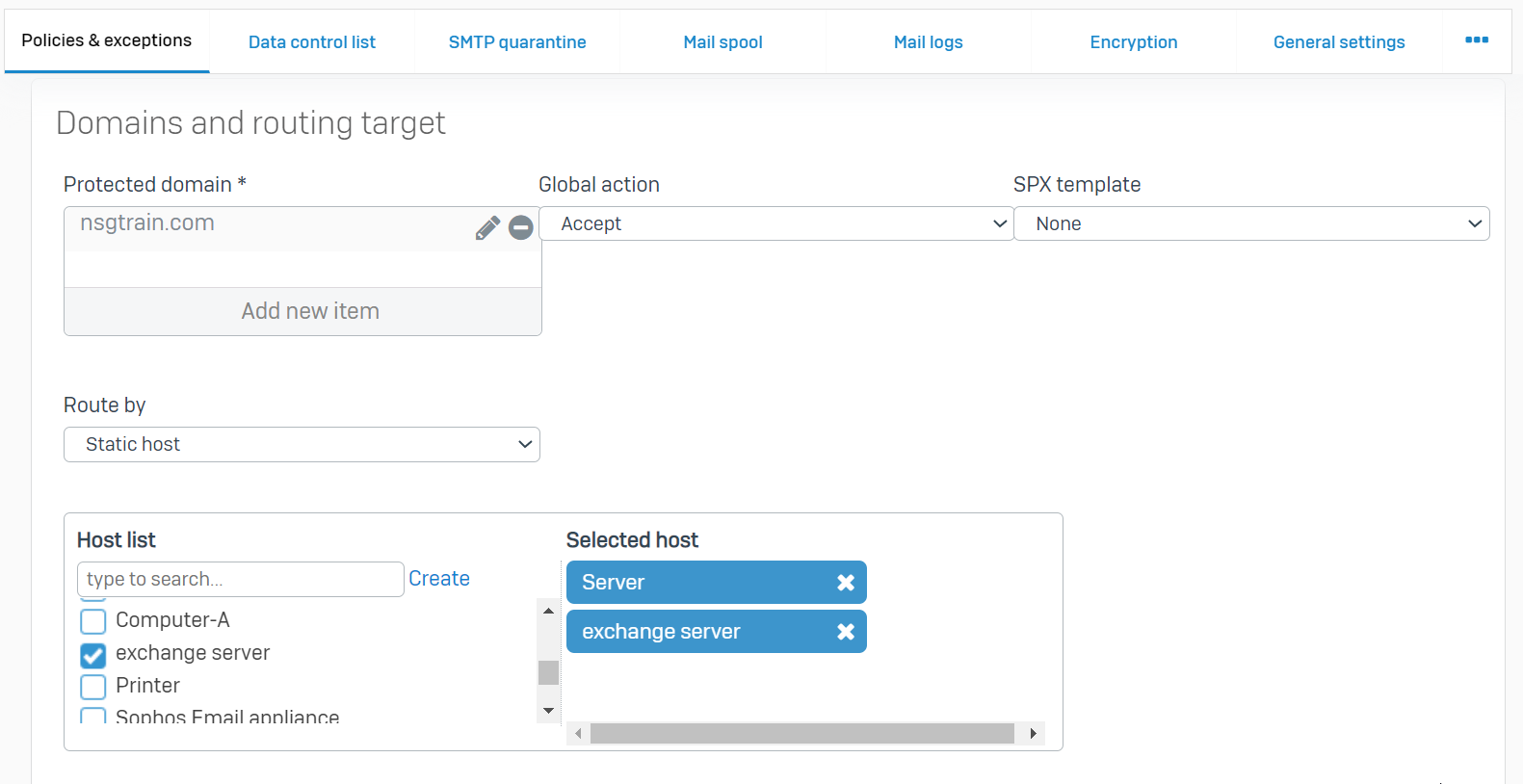

受信メールとメールサーバーへの配信を処理するには、Sophos FirewallのDNATルールを使用します。先に進む前に、 [Email] > [Policies & Exceptions] > [Policies] > [SMTP]でファイアウォールの現在の設定を確認してください Your Policy name。

- 保護されたドメイン、鉛筆アイコンをクリックして、リストされているすべてのドメインを確認してください。 nsgtrain.com

- メソッドによるルーティング: 静的ホスト

- ホストリスト:例: サーバ(192.168.1.25)およびExchangeサーバ(192.168.25.1)

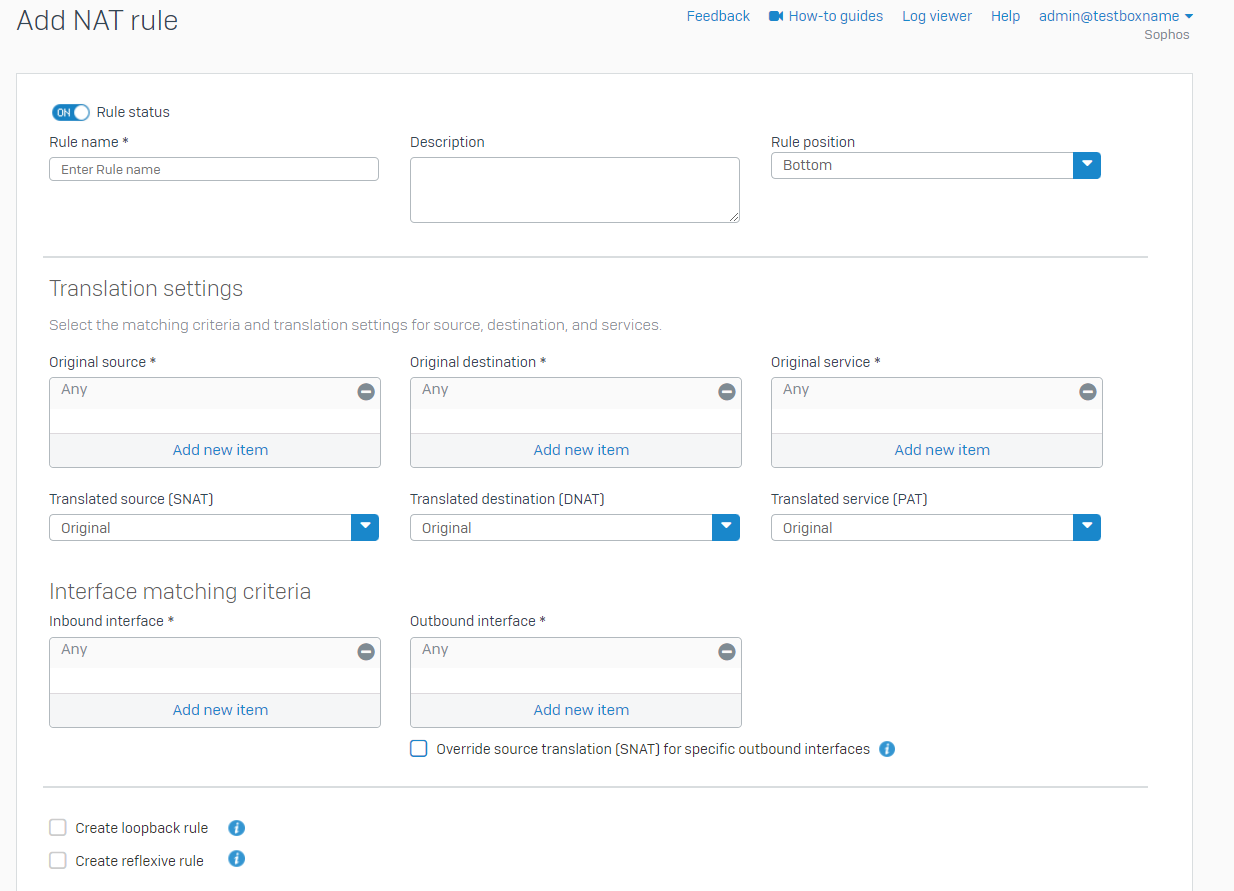

DNATルールの作成

標準のSMTPポート(25,465, 587)がDNATルールに使用されている場合、ルール#1はスキップできますが、移行中のメールの中断を避けるために、ステップ2の次の代替手順に従ってください。「exampledomain.com」の電子メールを別の内部メールサーバに送信する必要がある場合は、すべての固有のDNATルールに変換用の固有の外部ポートが使用されていることを確認します。両方のSMTPポリシー(またはドメイン)で同じ内部メールサーバが使用されている場合、DNATルールとポートを再利用できます。

-

任意: 標準以外のポートを使用している場合は、新しいサービスポートを作成します。このポートは、Sophos Emailが受信メールのSophos Firewallに配信し、到達する場所です。

- 「ホストとサービス > サービス」 > 「追加」をクリックします。

- サービス名を指定します。例:Sophos Email配信

- ファイアウォールで現在使用されていない宛先ポートを選択します。宛先ポート25、465、587以外のポートを使用することをお勧めします。

-

[Rules and Policies] > [NAT rules] > [Add NAT rule] > [New NAT rule]の順に移動し ます以下のように詳細を入力してください。以下は推奨事項ですが、ご使用の環境に合わせて変更することができます。表に記載されていないものは必須ではありません。

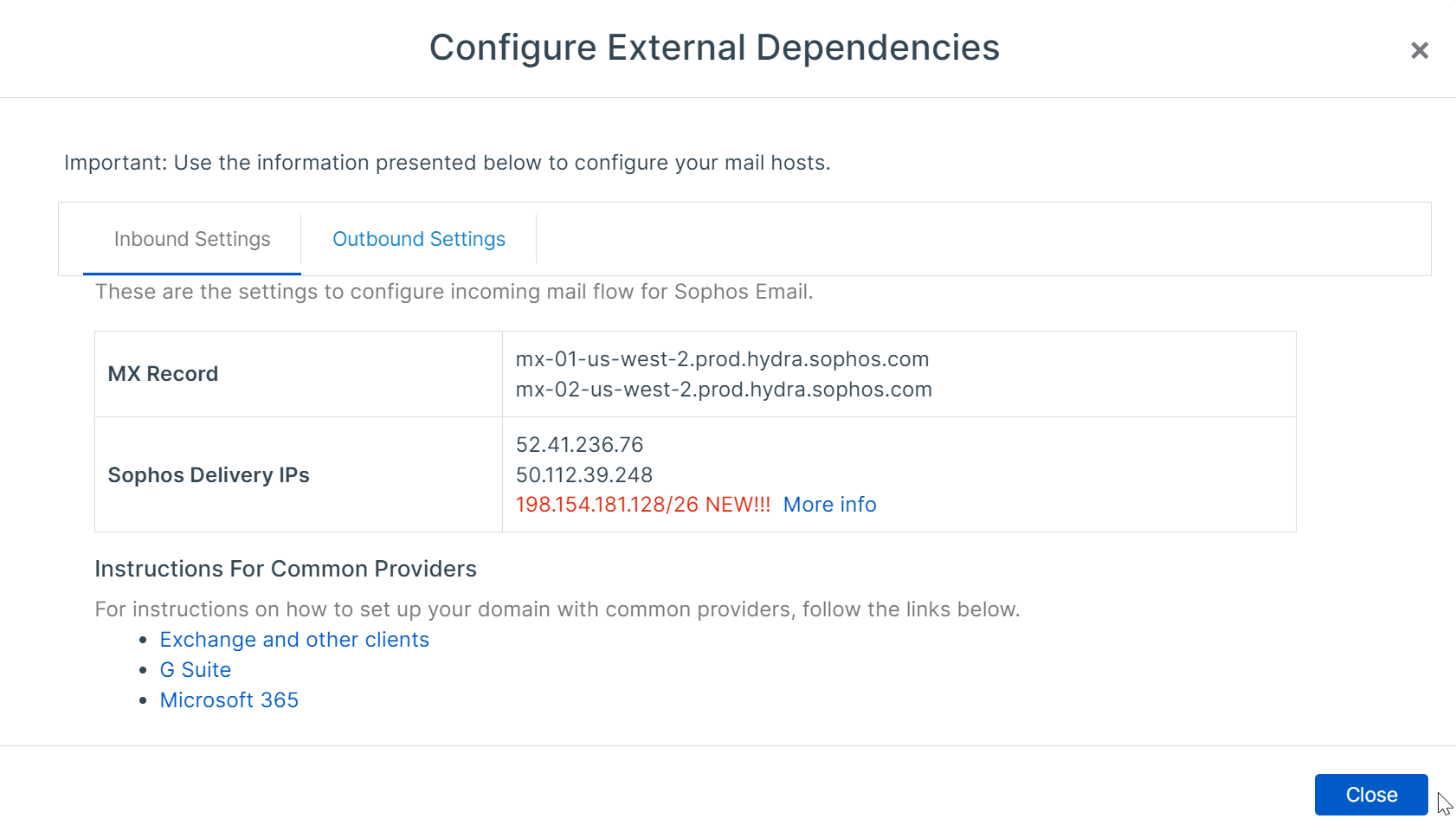

設定 詳細 例 ルールのステータス オフ–最後のステップでMXレコードを更新する前に、このルールをオンに切り替えることができます。 オフ ルール名 管理用の名前を指定します。 インバウンドSophos Email ルールの位置 競合を回避するために、トップに配置することをお勧めします。 最上位 変換前の送信元 central.sophos.comにログインし、 [電子メールセキュリティ] > [ 設定] > [ドメイン設定/ステータス] > [ 外部依存関係の構成]の順に選択します。*

Sophos Delivery IPの下にすべてのネットワークとIPを入力します。

US-west-2中央アカウント:

52.41.236.76

50.112.39.248

198.154.181.128/26変換前の宛先 ファイアウォールは、着信メールを受信するWANインターフェイスを提供します。 #PortB (WAN) 変換前のサービス ステップ1から、Sophos Emailが受信メールを配信する宛先ポート。 Sophos Email配信(ポート1234) 変換後の宛先 (DNAT) メールサーバーの場所。上記の前提条件ステップから、 ルートの タイプ/

- 静的ホストに応じて次の手順を実行します。電子メールが複数のメールサーバに配信されている場合は、 [追加] > [ IPリスト] > [各メールサーバのIPを指定]を選択します。それ以外の場合は、単一のサーバ名を選択できます。

- DNSホスト:追加 > FQDN > DNSホスト名

- MXを選択します。ドメインの内部MXレコードを解決し、 [Add] > [Your Resolved IPs/FQDN]を選択して解決するFQDNまたはIPアドレスを手動で指定します。

内部メールサーバ 変換されたサービス (PAT) 元のサービス用の非標準ポート(ポート25)を使用しない)が使用されている場合、メールサーバが標準SMTPポート(ポート25)など)をリッスンしている可能性が高いため、このポートが必要になる可能性があります。 SMTP (ポート 25) インバウンドインターフェース 受信メールの送信元となるすべてのインターフェイスを指定します。これは 、元の宛先のインターフェイスと一致する可能性があります。 PortB ロードバランシング方式(詳細設定)–オプション 複数の変換先またはメールサーバが使用されている場合は、ロードバランシング方式を定義できます。 ラウンドロビン

ヘルスチェック、ポート25DNATルールの例を以下に示します。

-

**** 情報が確認されたら、[保存]を選択します。

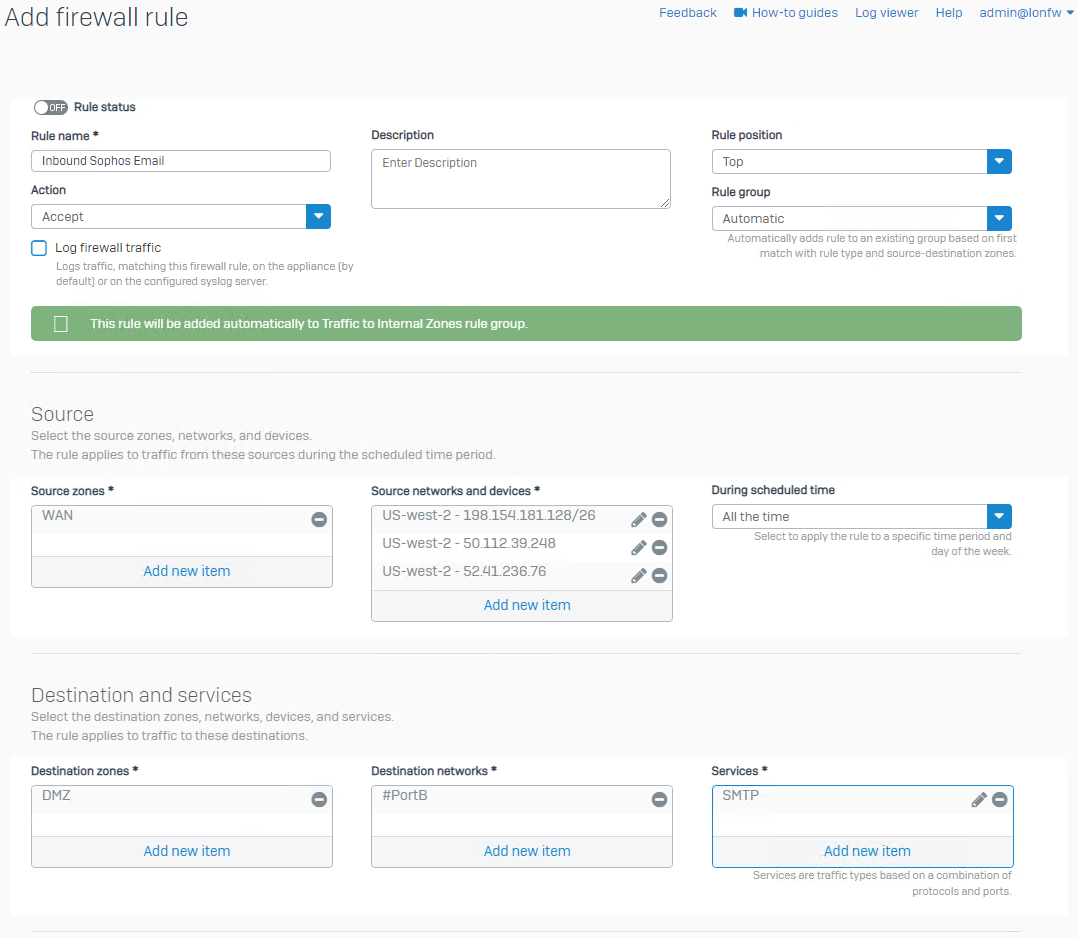

ファイアウォールルールを作成する

次に、ファイアウォールルールを作成して、Sophos Emailから送信された電子メールのみがファイアウォールによって受け入れられるようにする必要があります。 [ルールとポリシー ] > [ ファイアウォールルール] > [ファイアウォールルール の追加] > [ 新しいファイアウォールルール]の順に移動します。

-

以下のように詳細を入力してください。以下は推奨事項ですが、ご使用の環境に合わせて変更することができます。表に記載されていないものは必須ではないか、デフォルトとして設定できます。

設定 詳細 例 ルールのステータス オフ–最後のステップでMXレコードを更新する前に、このルールをオンに切り替えることができます。 オフ ルール名 管理用の名前を指定します。 インバウンドSophos Email ルールの位置 競合を回避するために、トップに配置することをお勧めします。 最上位 送信元ゾーン 受信メールを受信するゾーン(WANなど)から割り当てられたすべてのファイアウォールインターフェイス WAN 送信元ネットワークとデバイス central.sophos.comにログインし、 [電子メールセキュリティ] > [ 設定] > [ドメイン設定/ステータス] > [ 外部依存関係の構成]の順に選択します。*

Sophos Delivery IPの下にすべてのネットワークとIPを入力します。US-west-2中央アカウント:

52.41.236.76

50.112.39.248

198.154.181.128/26宛先ゾーン 内部メールサーバが配置されているゾーン。以前に作成されたNATルールから変換された宛先と同じです。 内部メールサーバはDMZゾーンにあります。DMZ 宛先ネットワーク 宛先インターフェイスSophos Emailが着信電子メールを配信する(NATルールの「元の宛先」と同じ) #PortB サービス リスニングポート(サービス)を提供します。Sophos FirewallはSophos Emailからの受信電子メールを受け入れます。この例では、WANポートはポート1234をリッスンしています。 TCP ポート 1234 ファイアウォールルールの例を次に示します。