リソースの追加

次に、ユーザーがゲートウェイ経由でアクセスするリソース (アプリと Web ページ) を追加します。

認証後にユーザーを別の URL にリダイレクトしたり、他のリソースにリンクしたりするリソースを追加する場合は、そのようなリソースも追加してください。たとえば、wiki.mycompany.net を追加し、それが Jira チケットにリンクする場合は、jira.mycompany.net も追加します。

注

CIFS (Common Internet File System) などの Windows ドメインコントローラを介してユーザーがアクセスするリソースを設定する方法については、Sophos ZTNA: Windows リソースへの非シームレスなアクセスを参照してください。

リソースの追加方法

オンプレミスのゲートウェイと Sophos Cloud ゲートウェイの手順を確認するには、以下で該当する導入の種類のタブをクリックしてください。

リソースを追加するには、次の手順を実行します。

-

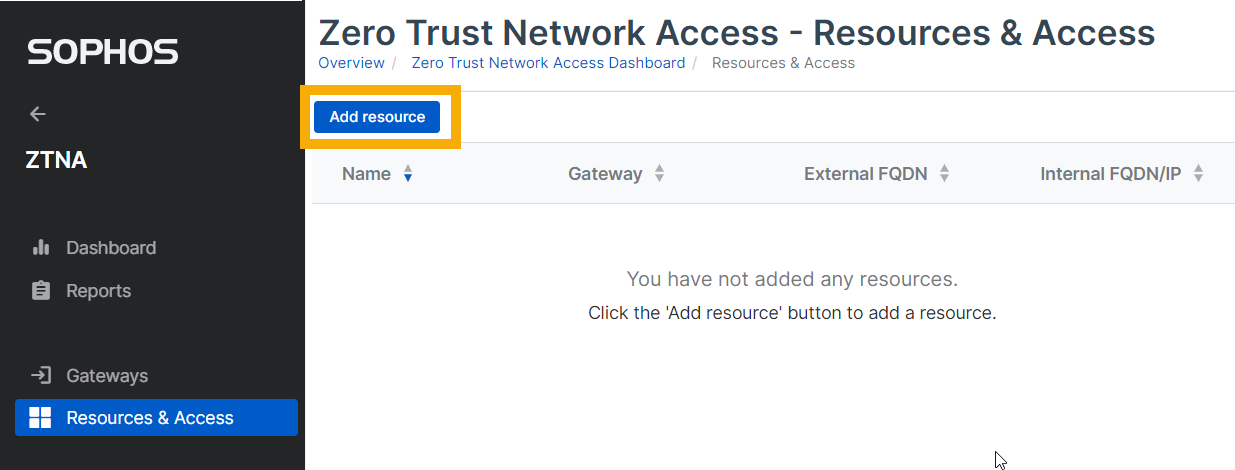

「マイ プロダクト > ZTNA > リソースとアクセス」を参照し、「リソースの追加」をクリックします。

-

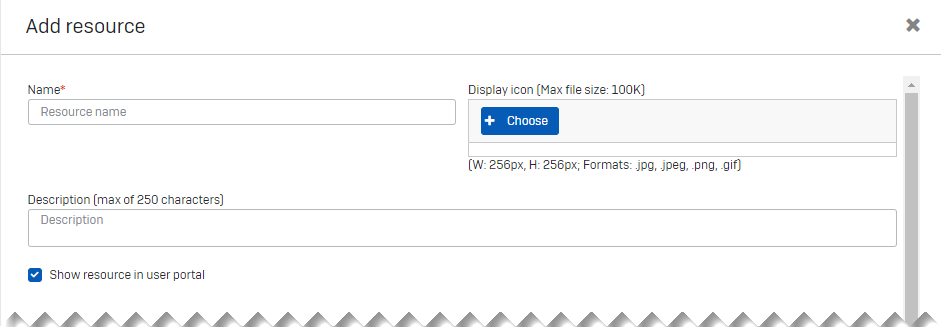

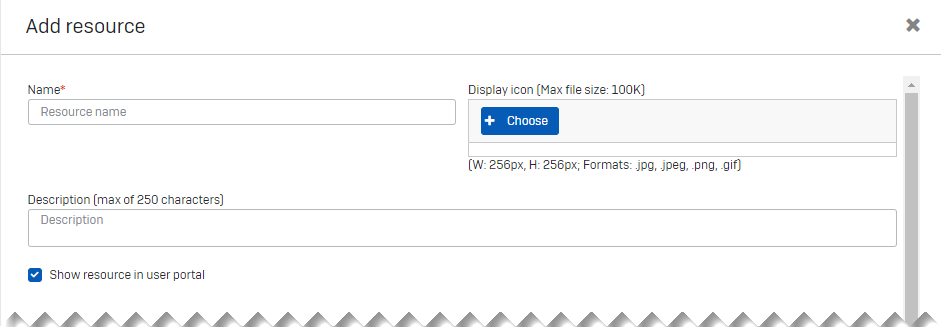

「リソースの追加」で、次の手順を実行します。

- リソース名と説明を入力します。

- 「ユーザーポータルにリソースを表示する」が選択されていることを確認します。

-

アクセス方法とリソースの詳細を次のように指定します。

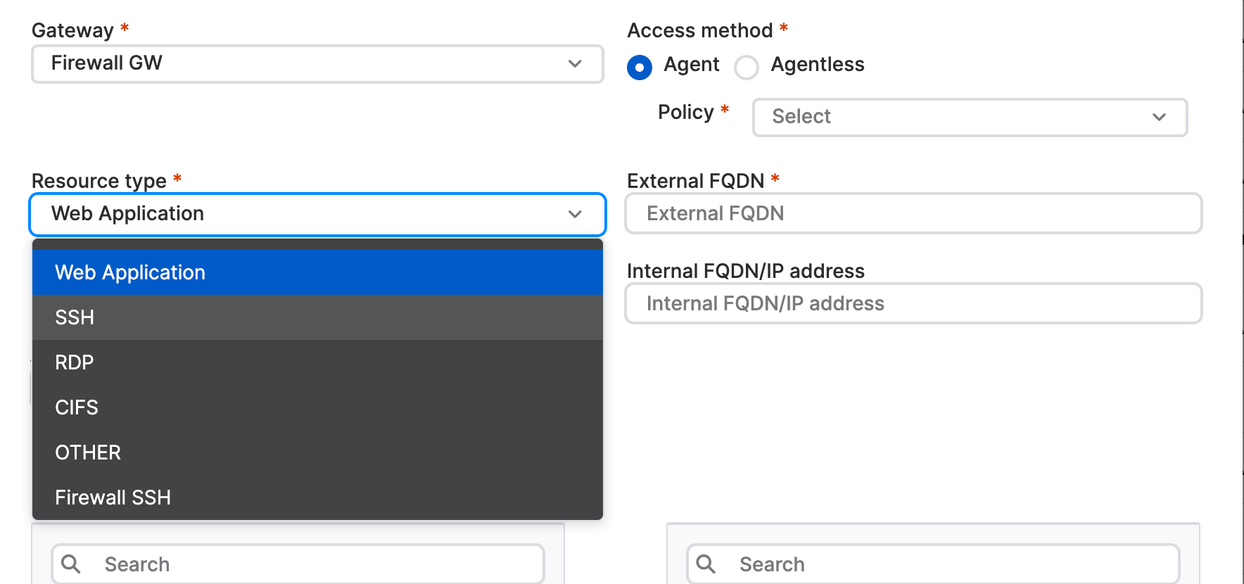

- 「ゲートウェイ」を選択します。

- 「アクセス方法」で、「エージェント」を選択して ZTNA エージェントを使用してリソースにアクセスするか、「エージェントレス」を選択してリソースにアクセスします。適用する「ポリシー」も選択します。

- 「リソースの種類」(例: Web アプリケーション) を選択します。

-

リソースの「外部 FQDNN」と「内部 FQDN/IP アドレス」を入力します。

警告

エージェントレスアクセスを選択した場合、外部 FQDN は公開されている必要があります。エージェントアクセスを選択した場合、外部 FQDN は公開しないでください。

注

内部 FQDN または IP アドレスを追加する必要はありません。「内部 FQDN/IP アドレス」フィールドを 空白のままにすると、外部 FQDN が自動的に追加されます。

-

ポートの種類とポート番号 (例: Web アプリの場合は HTTPS およびポート 443) を入力します。

リソースへのアクセスを提供するために、最高 20個の TCP および UDP ポートを使用できます。カンマで区切られたポート範囲を追加できます。例: TCP 26-27, 20-24。

-

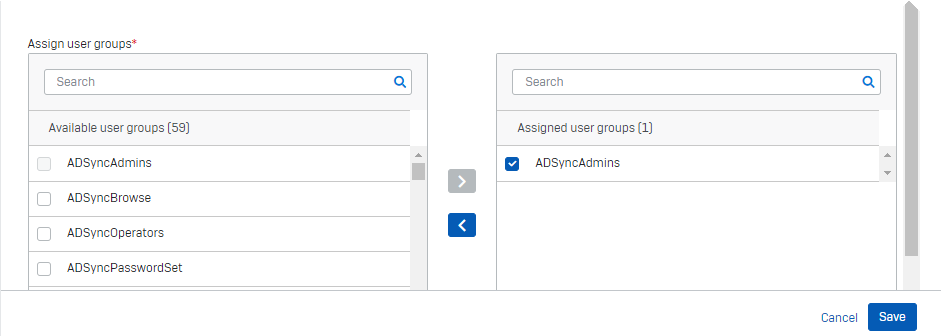

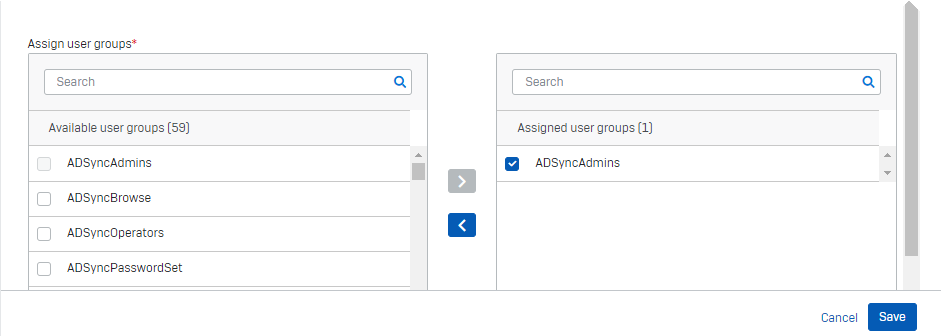

「ユーザーグループの割り当て」で、選択可能なグループのうち、リソースへのアクセスが必要なものを選択します。それを「割り当て済みユーザーグループ」に移動して、選択します。

注

割り当て済み Microsoft Entra ID (Azure AD) ユーザーグループの名前を後で変更しても、リストは更新されません。ユーザーはアプリにアクセスできないため、グループを再度割り当てる必要があります。

-

「保存」をクリックします。

-

追加したアプリにアクセスできることを確認します。

SSL 証明書を確認し、ゲートウェイにアップロードされたものと同じワイルドカード証明書であることを確認できます。

-

このリソースによってユーザーがリダイレクトされる可能性のある他のリソースに対して、上記の手順を繰り返します。

注

リソース情報を編集または削除するには、「リソースとアクセス」に移動し、リソース名をクリックして、「リソースの詳細」を開きます。

リソースを追加するには、次の手順を実行します。

-

「マイ プロダクト > ZTNA > リソースとアクセス」を参照し、「リソースの追加」をクリックします。

-

「リソースの追加」で、次の手順を実行します。

- リソース名と説明を入力します。

- 「ユーザーポータルにリソースを表示する」が選択されていることを確認します。

-

アクセス方法とリソースの詳細を次のように指定します。

- 「ゲートウェイ」を選択します。

- 「アクセス方法」で、「エージェント」を選択して ZTNA エージェントを使用してリソースにアクセスするか、「エージェントレス」を選択してリソースにアクセスします。適用する「ポリシー」も選択します。

-

「リソースの種類」(例: Web アプリケーション) を選択します。

-

リソースの「外部 FQDNN」と「内部 FQDN/IP アドレス」を入力します。

警告

エージェントレスアクセスを選択した場合、外部 FQDN は公開されている必要があります。エージェントアクセスを選択した場合、外部 FQDN は公開しないでください。

-

ポートの種類とポート番号 (例: Web アプリの場合は HTTPS およびポート 443) を入力します。

リソースへのアクセスを提供するために、最高 20個の TCP および UDP ポートを使用できます。カンマで区切られたポート範囲を追加できます。例: TCP 26-27, 20-24。

-

「ユーザーグループの割り当て」で、選択可能なグループのうち、リソースへのアクセスが必要なものを選択します。それを「割り当て済みユーザーグループ」に移動して、選択します。

注

割り当て済み Microsoft Entra ID (Azure AD) ユーザーグループの名前を後で変更しても、リストは更新されません。ユーザーはアプリにアクセスできないため、グループを再度割り当てる必要があります。

-

「保存」をクリックします。

「エイリアスドメイン」を含む、「リソースが追加されました」ポップアップが表示されます。

-

「エイリアスドメイン」が、ゲートウェイの設定時に生成されたドメインと同じであることを確認します。

注

「アクセス方法」が「エージェント」の場合、エイリアスドメインは生成されません。

-

追加したアプリにアクセスできることを確認します。

SSL 証明書を確認し、ゲートウェイにアップロードされたものと同じワイルドカード証明書であることを確認できます。

-

このリソースによってユーザーがリダイレクトされる可能性のある他のリソースに対して、上記の手順を繰り返します。

注

リソース接続のプールをオフにすることができます。詳細については、Sophos Central: ZTNA の設定を参照してください。

DNS エントリ

エージェントレスリソースとエージェントベースのリソースで必要な DNS エントリは異なります。

エージェントレスベースのリソース

-

Sophos Cloud ゲートウェイの FQDN を追加すると、ゲートウェイのエイリアスドメインが生成されます。これは、パブリック DNS サーバーの CNAME レコードとして追加する必要があります。

-

リソースの FQDN を追加すると、リソースのエイリアスドメインが生成されます。これは、パブリック DNS サーバーの CNAME レコードとして追加する必要があります。

FQDN を介してリソースにアクセスすると、エイリアスドメインにリダイレクトされます。

エージェントベースのリソース

-

Sophos Cloud ゲートウェイの FQDN を追加すると、ゲートウェイのエイリアスドメインが生成されます。これは、パブリック DNS サーバーの CNAME レコードとして追加する必要があります。

-

エイリアスドメインは、エージェントベースのリソースに対しては生成されません。したがって、リソースの CNAME レコードは追加しないでください。

-

ワイルドカード DNS エントリは追加しないでください。

IP ベースのアクセス

ユーザーがブラウザに IP アドレスを入力して内部リソースにアクセスしようとすると、ZTNA をバイパスして直接リソースにアクセスすることになります。ユーザーが FQDN によって内部リソースにアクセスするようにするには、ファイアウォールルールを追加します。

エージェントベースのリソースとしてのドメインコントローラ

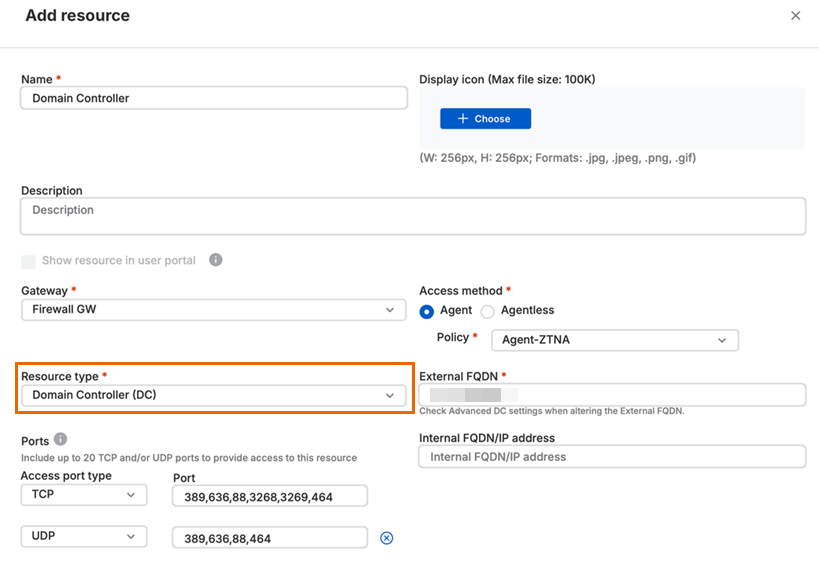

ドメインコントローラーをエージェントベースのリソースとして定義する必要があり、それによってその背後のリソースへのシームレスな接続性を提供します。

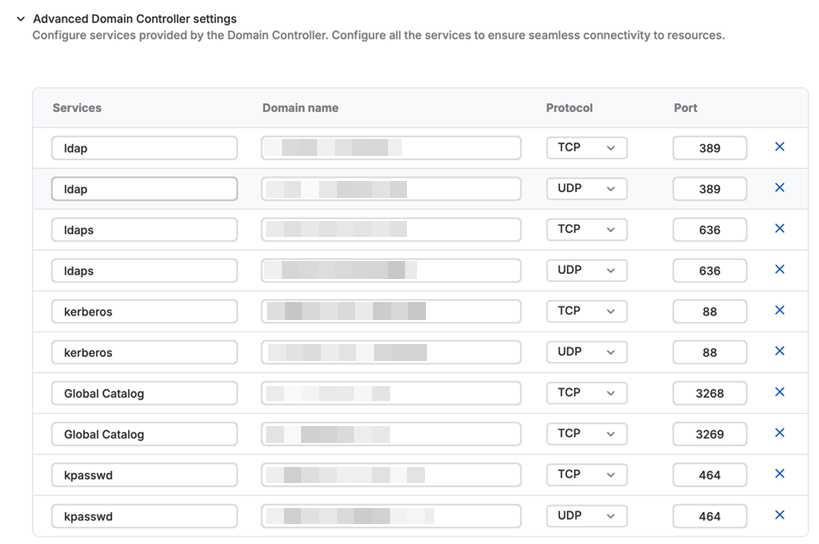

「リソースの種類」を「ドメインコントローラ (DC)」に設定すると、デフォルトのポートリストが自動的に入力されます。リストを編集して、カスタムポートを追加できます。

特定のサービスのサーバーを検出する DNS Service (SRV) レコードは、「ドメインコントローラの詳細設定」の下に自動的に追加されます。これらのレコードを更新できます。

レコードを追加することもできます。これを行うには、サービス名と対応するドメイン名を入力し、プロトコルを選択し、ポート番号を入力してください。

注

- 外部の FQDN を持つドメインコントローラを設定する場合、詳細設定の個々の SRV レコードのドメイン名が正しいことを確認してください。

- 詳細設定でポートを更新する際は、リソースのポートフィールドに正しいポートが表示されていることを確認する必要があります。

「ユーザーグループの割り当て」の下で、ドメインコントローラーの背後にあるリソースにアクセスする必要がある可能性のあるすべてのユーザーグループを割り当ててください。