Adicionar recursos

Agora você adiciona os recursos (aplicativos e páginas da Web) que os usuários acessarão por meio do gateway.

Se você adicionar um recurso que redireciona o usuário para um URL diferente após a autenticação ou que se vincula a outros recursos, adicione esses recursos também. Por exemplo, se você adicionar wiki.mycompany.net e o wiki se vincular a tíquetes jira, adicione jira.mycompany.net.

Nota

Para obter instruções sobre como configurar um recurso que os usuários acessam por meio de um controlador de domínio do Windows, como o Common Internet File System (CIFS), consulte Sophos ZTNA: Non-seamless access to Windows resources.

Como adicionar recursos

Para obter instruções passo a passo sobre o gateway local e o gateway Sophos Cloud, clique na guia do seu tipo de implantação abaixo

Para adicionar recursos:

-

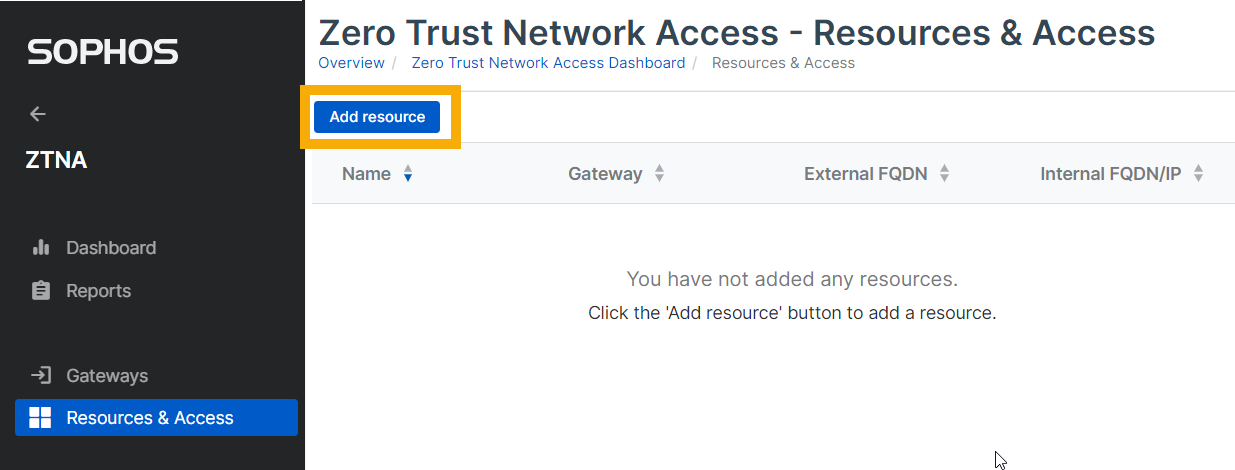

Vá para Meus produtos > ZTNA > Recursos e acesso e clique em Adicionar recursos.

-

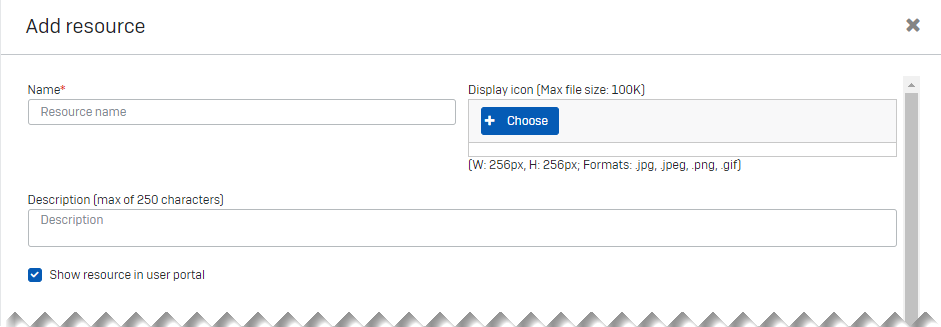

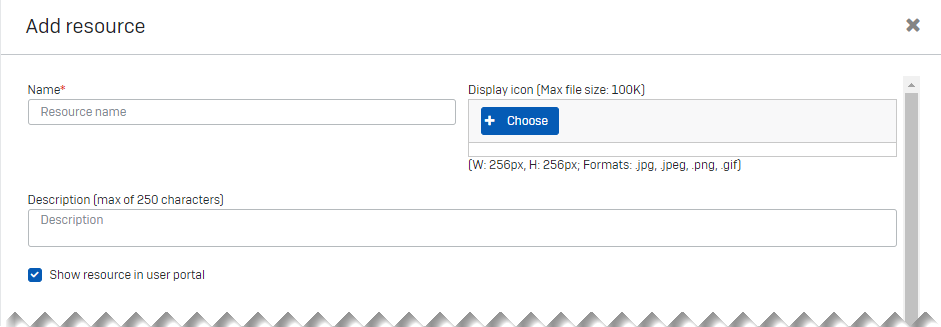

Em Adicionar recursos, faça o seguinte:

- Insira um nome de recurso e uma descrição.

- Verifique se a opção Exibir recurso no portal do usuário está selecionada.

-

Especifique o tipo de acesso e os detalhes do recurso da seguinte forma:

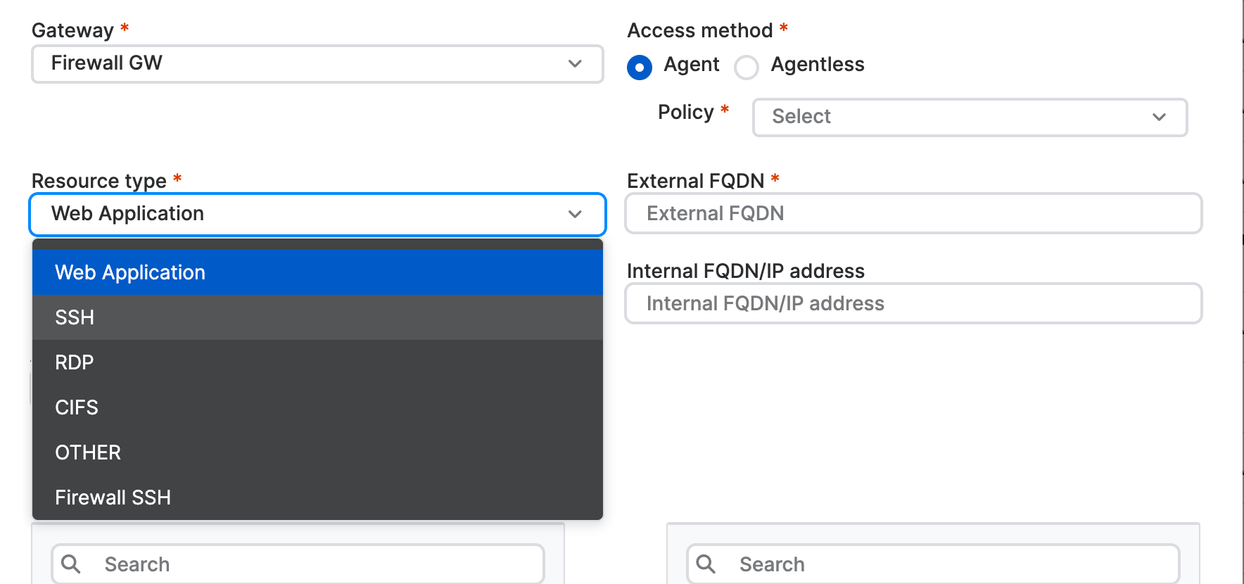

- Selecione um Gateway.

- Em Método de acesso, selecione Agente, para acessar o recurso com o agente ZTNA, ou Sem agente, para acessar o recurso sem ele. Selecione também a Política a ser aplicada.

- Selecione a Tipo de recurso (por exemplo, Aplicativo Web).

-

Insira o FQDN externo e o Endereço IP/FQDN interno do recurso.

Alerta

Se você selecionou o acesso sem agente, o FQDN externo deve estar disponível publicamente. Se você selecionou o acesso com agente, o FQDN externo não deve estar disponível publicamente.

Nota

Você não precisa adicionar um FQDN ou endereço IP interno. Se você deixar o campo Endereço FQDN/IP interno em branco, o FQDN externo será adicionado automaticamente.

-

Forneça o tipo e o número da porta (por exemplo, HTTPS e porta 443 para um aplicativo Web).

Você pode usar até 20 portas TCP e UDP para oferecer acesso a um recurso. Você pode adicionar um intervalo de portas separadas por vírgula. Exemplo: TCP 26-27, 20-24.

-

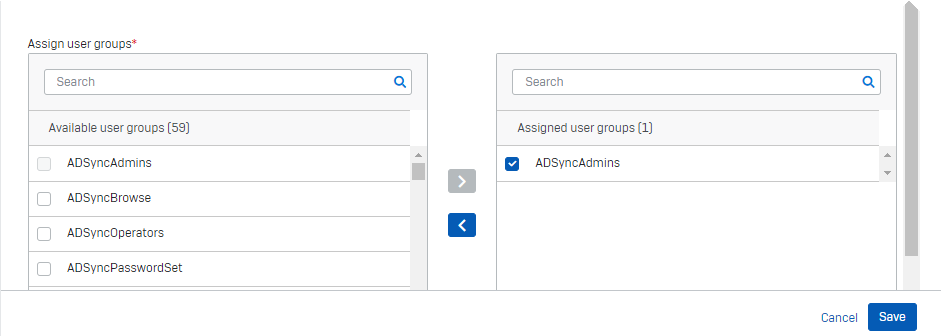

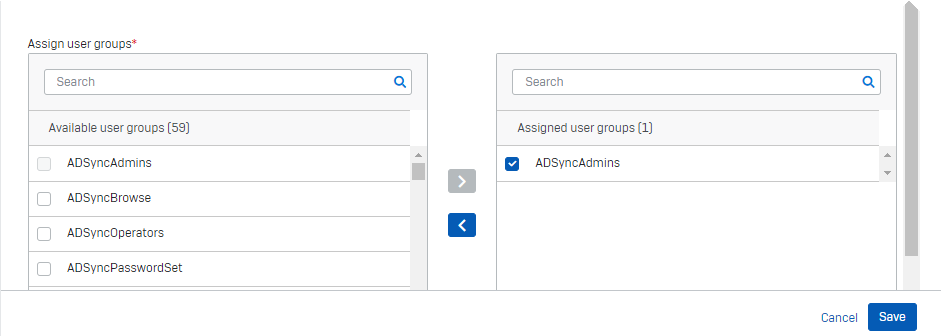

Em Atribuir grupos de usuários, selecione os grupos disponíveis que precisam de acesso ao recurso. Mova-os para Grupos de usuários atribuídos e selecione-os.

Nota

Se você alterar o nome de um grupo de usuários atribuído do Microsoft Entra ID (Azure AD) posteriormente, a lista não será atualizada. Os usuários não conseguirão acessar o aplicativo, e você precisará atribuir o grupo novamente.

-

Clique em Salvar.

-

Verifique se você pode acessar o aplicativo adicionado.

Você pode verificar o certificado SSL para garantir que seja o mesmo certificado curinga que foi carregado para o gateway.

-

Repita as etapas acima para os outros recursos aos quais esse recurso possa redirecionar o usuário.

Nota

Para editar ou remover informações de recursos, vá para Recursos e acesso e clique no nome do recurso para abrir os Detalhes do recurso.

Para adicionar recursos:

-

Vá para Meus produtos > ZTNA > Recursos e acesso e clique em Adicionar recursos.

-

Em Adicionar recursos, faça o seguinte:

- Insira um nome de recurso e uma descrição.

- Verifique se a opção Exibir recurso no portal do usuário está selecionada.

-

Especifique o tipo de acesso e os detalhes do recurso da seguinte forma:

- Selecione um Gateway.

- Em Método de acesso, selecione Agente, para acessar o recurso com o agente ZTNA, ou Sem agente, para acessar o recurso sem ele. Selecione também a Política a ser aplicada.

-

Selecione a Tipo de recurso (por exemplo, Aplicativo Web).

-

Insira o FQDN externo e o Endereço IP/FQDN interno do recurso.

Alerta

Se você selecionou o acesso sem agente, o FQDN externo deve estar disponível publicamente. Se você selecionou o acesso com agente, o FQDN externo não deve estar disponível publicamente.

-

Forneça o tipo e o número da porta (por exemplo, HTTPS e porta 443 para um aplicativo Web).

Você pode usar até 20 portas TCP e UDP para oferecer acesso a um recurso. Você pode adicionar um intervalo de portas separadas por vírgula. Exemplo: TCP 26-27, 20-24.

-

Em Atribuir grupos de usuários, selecione os grupos disponíveis que precisam de acesso ao recurso. Mova-os para Grupos de usuários atribuídos e selecione-os.

Nota

Se você alterar o nome de um grupo de usuários atribuído do Microsoft Entra ID (Azure AD) posteriormente, a lista não será atualizada. Os usuários não conseguirão acessar o aplicativo, e você precisará atribuir o grupo novamente.

-

Clique em Salvar.

Você verá a janela pop-up Recurso adicionado, que mostra o Domínio de alias.

-

Verifique se o Domínio de alias é o mesmo que o gerado quando você configurou o seu gateway.

Nota

Se o seu Método de acesso for Agente, o domínio de alias não será gerado.

-

Verifique se você pode acessar o aplicativo adicionado.

Você pode verificar o certificado SSL para garantir que seja o mesmo certificado curinga que foi carregado para o gateway.

-

Repita as etapas acima para os outros recursos aos quais esse recurso possa redirecionar o usuário.

Nota

Você pode desativar o pool de conexão de recursos. Para obter detalhes, consulte Sophos Central: Configurações ZTNA.

Entradas DNS

As entradas DNS necessárias para recursos sem agente e baseados em agente são diferentes.

Recursos baseados em agentes

-

Quando você adiciona um FQDN para o gateway Sophos Cloud, um domínio de alias de gateway é gerado. Você deve adicioná-lo como um registro CNAME no seu servidor DNS público.

-

Quando você adiciona um FQDN para o recurso, um domínio de alias de recurso é gerado. Você deve adicioná-lo como um registro CNAME no seu servidor DNS público.

Quando acessa um recurso por meio de seu FQDN, você é redirecionado para o domínio de alias.

Recursos baseados em agente

-

Quando você adiciona um FQDN para o gateway Sophos Cloud, um domínio de alias de gateway é gerado. Você deve adicioná-lo como um registro CNAME no seu servidor DNS público.

-

Um domínio de alias não é gerado para recursos baseados em agente. Portanto, você não deve adicionar registros CNAME para recursos.

-

Não adicione nenhuma entrada DNS curinga.

Acesso baseado em IP

Se um usuário tentar acessar um recurso interno digitando seu endereço IP no navegador, o usuário vai diretamente para o recurso, ignorando o ZTNA. Para garantir que os usuários acessem o recurso interno pelo FQDN, você pode adicionar regras de firewall.

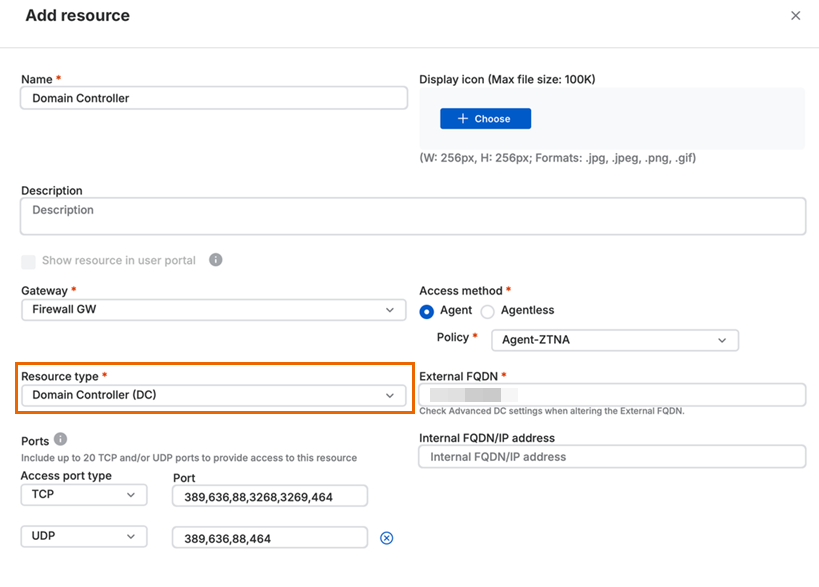

Controlador de domínio como recurso baseado em agente

Você deve definir seu controlador de domínio como um recurso baseado em agente para fornecer conectividade aos recursos por trás dele.

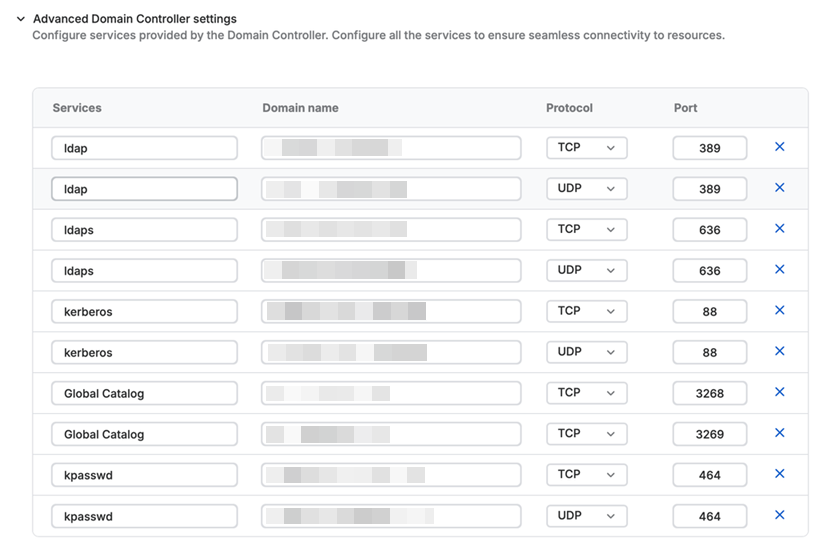

Ao definir o Tipo de Recurso como Controlador de Domínio (DC), a lista de portas padrão é automaticamente preenchida. Você pode editar a lista e adicionar portas personalizadas.

Os registros DNS Service (SRV) que descobrem servidores para serviços específicos são automaticamente adicionados em Configurações avançadas do Controlador de domínio. Você pode atualizar esses registros.

Você também pode adicionar registros adicionais. Para fazer isso, insira o nome do serviço e o nome de domínio correspondente, selecione o protocolo e insira o número da porta.

Nota

- Se você configurar um controlador de domínio com um FQDN externo, certifique-se de que os nomes de domínio dos registros SRV individuais nas configurações avançadas estejam corretos.

- Ao atualizar as portas nas configurações avançadas, certifique-se de que as portas corretas são exibidas no campo de portas do recurso.

Em Atribuir grupos de usuários, certifique-se de atribuir todos os grupos de usuários que possam precisar de acesso aos recursos por trás do seu controlador de domínio.