Comment fonctionne le contrôle des données ?

Le contrôle des données identifie la perte accidentelle de données qui est généralement due à une gestion imprudente des données sensibles par les employés. Par exemple, un utilisateur envoie un fichier contenant des données sensibles à son domicile via un service de messagerie électronique.

Le contrôle des données vous permet de surveiller et de contrôler le transfert des fichiers depuis les ordinateurs vers les périphériques de stockage et les applications connectées à Internet.

-

Périphériques de stockage : le contrôle des données intercepte tous les fichiers copiés sur les périphériques des stockage surveillés à l’aide de l’Explorateur Windows (qui inclut le bureau Windows). En revanche, les enregistrements directs depuis les applications, telles que Microsoft Word, ou les transferts à l’aide de l’invite de commande ne sont pas interceptés.

Il est possible de forcer tous les transferts à effectuer sur les périphériques de stockage surveillés à l’aide de l’Explorateur Windows en utilisant l’action Autoriser le transfert après accord de l’utilisateur et journaliser l’événement ou l’action Bloquer le transfert et journaliser l’événement. Dans les deux cas, toute tentative d’enregistrement direct à partir d’une application ou de transfert de fichiers à l’aide de l’invite de commande est bloquée par le contrôle des données. Une alerte de bureau apparaît et demande à l’utilisateur d’utiliser l’Explorateur Windows pour terminer le transfert.

Lorsqu’une stratégie de contrôle des données contient des règles avec l’option Autoriser le transfert de fichiers et journaliser l’événement, les enregistrements directs depuis des applications et les transferts à l’aide de l’invite de commandes ne sont pas interceptés. Ce comportement permet à l’utilisateur d’utiliser des périphériques de stockage sans aucune restriction. Par contre, les événements de contrôle des données sont quand même journalisés pour les transferts effectués à l’aide de l’Explorateur Windows.

Remarque : Cette restriction ne s’applique pas à la surveillance des applications. -

Applications : Pour garantir que seuls les chargements de fichiers effectués par les utilisateurs sont surveillés, certains emplacements de fichiers système sont exclus de la surveillance par le contrôle des données. Ceci réduit considérablement le risque de création d’événements de contrôle des données par des applications ouvrant des fichiers de configuration plutôt que par des utilisateurs chargeant des fichiers.

Important : En cas d’événements erronés générés par une application ouvrant des fichiers de configuration, vous pouvez résoudre le problème en ajoutant des exclusions d’emplacement personnalisés ou en configurant une règle de contrôle des données moins sensible. Retrouvez plus de renseignements dans l’article 113024 de la base de connaissances Sophos.Remarque : Les exclusions du contrôle sur accès ne s’appliquent pas toujours au contrôle des données.

À quel moment le contrôle des données utilise les exclusions du contrôle sur accès ?

Selon la manière dont vous copiez et l’endroit où vous déplacez les fichiers, le contrôle de données prendra ou ne prendra pas en compte les exclusions du contrôle sur accès que vous avez définies dans la stratégie antivirus et HIPS.

Le contrôle de données utilise les exclusions du contrôle sur accès lorsque les fichiers sont téléchargés ou joints à l’aide d’une application sous surveillance (par exemple, un client de messagerie, un navigateur Web ou un client de messagerie instantanée). Retrouvez plus de renseignements sur la configuration des exclusions du contrôle sur accès à la section Exclusion d’éléments du contrôle sur accès.

Le contrôle des données n’utilise pas les exclusions du contrôle sur accès lorsque les fichiers sont copiés ou déplacés à l’aide de l’Explorateur Windows. Par conséquent, les exclusions ne fonctionneront pas si, par exemple, vous copiez les fichiers sur un périphérique de stockage (par ex ; USB) ou si vous copiez ou déplacez les fichiers sur un emplacement réseau. Tous les fichiers seront contrôlés, même si vous avez exclus des fichiers à distance du contrôle sur accès.

Stratégies de contrôle des données

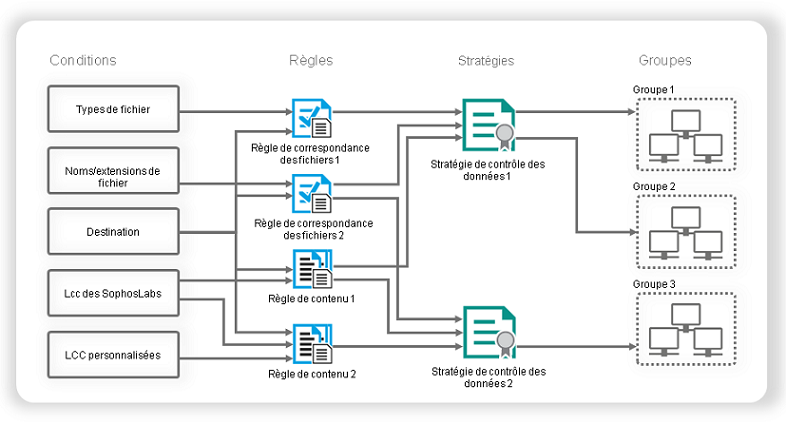

Le contrôle des données vous permet de surveiller et de contrôler le transfert des fichiers en définissant les stratégies de contrôle des données et en les appliquant aux groupes d’ordinateurs sur votre réseau.

Les stratégies de contrôle des données incluent une ou plusieurs règles qui précisent les conditions et les actions à entreprendre en cas de correspondance à la règle. Une règle de contrôle des données peut être incluse dans plusieurs stratégies.

Lorsqu’une stratégie de contrôle des données contient plusieurs règles, un fichier qui correspond à une quelconque des règles de la stratégie de contrôle des données enfreint la stratégie.

Conditions de la règle du contrôle des données

Les conditions de la règle de contrôle des données incluent la destination, le nom de fichier et son extension, le type du fichier ou le contenu du fichier.

La destination inclut des périphériques (par exemple, les périphériques de stockage amovibles comme les lecteurs flash USB) et les applications (par exemple, les navigateurs Internet et les clients de messagerie).

La correspondance du contenu du fichier est définie à l’aide de la Liste de contrôle du contenu. Il s’agit d’une description sous format XML de données structurées. Les SophosLabs mettent à disposition toute une série de Listes de contrôle du contenu qui peuvent être utilisées dans vos règles de contrôle des données.

Retrouvez plus de renseignements sur les règles de contrôle des données et sur les conditions appliquées aux fichiers à la section À propos des règles de contrôle des données.

Retrouvez plus de renseignements sur les Listes de contrôle du contenu (LCC) qui définissent le contenu d’un fichier à la section À propos des Listes de contrôle du contenu.

Contrôle des données

Actions d’une règle de contrôle des données

Lorsque le contrôle des données détecte toutes les conditions spécifiées dans une règle, la correspondance de la règle est trouvée et le contrôle des données exécute l’action spécifiée dans la règle et consigne l’événement. Vous pouvez spécifier l’une des actions suivantes :

- Autoriser le transfert de fichiers et journaliser l’événement

- Autoriser le transfert après accord de l’utilisateur et journaliser l’événement

- Bloquer le transfert et journaliser l’événement

Si un fichier a pour correspondance deux règles de contrôle des données spécifiant des actions différentes, la règle spécifiant l’action la plus restrictive est appliquée. Les règles de contrôle des données qui bloquent le transfert des fichiers ont la priorité sur les règles autorisant le transfert de fichiers après acceptation par l’utilisateur. Les règles qui autorisent le transfert des fichiers après acceptation par l’utilisateur ont la priorité sur les règles qui autorisent le transfert de fichiers.

Par défaut, en cas de correspondance à une règle et de blocage du transfert des fichiers ou en cas de nécessité de confirmation par l’utilisateur du transfert des fichiers, un message apparaît sur le bureau du terminal. La règle avec correspondance est incluse dans le message. Vous pouvez ajouter vos propres messages personnalisés aux messages standard pour confirmation par l’utilisateur du transfert des fichiers et pour le transfert des fichiers bloqués. Retrouvez plus de renseignements à la section Configuration des alertes et des messages du contrôle des données.